Оглавление

Additional 3WiFi tools

Search IP Ranges by geographical location

This tool allows you to search IP ranges by the physical (geographical) location. The comparison is based on the collected data from the geolocation providers.

Therefore, you enter the geographical coordinates, the radius of the search, and get:

- IP Ranges

- Network name

- Description

- Country

This is a very useful tool for network researchers who want to scan IP over certain geographical coordinates.

The exact model of the device by MAC address

This tool allows you to determine router manufacturer and model by its BSSID / MAC address. The comparison is based on the data collected by Router Scan.

Note that unlike many similar services (like this), not just information about the manufacturer is displayed, detailed information about the model is displayed, and there is probabilistic information about the firmware of devices.

WPS PIN Generator

A very useful tool if you want to connect to Wi-Fi when you do not know the password from this network, but the access point supports WPS. This service will help you guess the WPS pin based on the MAC address of the AP.

There are two varieties of the WPS PIN generator:

- Offline WPS PIN Companion from Router Scan (Uses known algorithms, does not use database).

- Online 3WiFi WPS PIN generator (Takes advantage of collected data in the database, detects linear sequences, static PIN codes, and other algorithms).

Этичный хакинг и тестирование на проникновение, информационная безопасность

Программа Router Scan сканирует сети и собирает информацию о роутерах, в том числе о паролях Wi-Fi сетей.

Чтобы узнать пароль от соседского Wi-Fi нужно просканировать весь диапазон IP Интернет-провайдера соседа. Если вы не знаете, какой у соседа провайдер, то нужно просканировать диапазон IP вашего населённого пункта. Это долго, при этом результат не гарантируется – соседский роутер может быть хорошо защищён и даже если вы его просканируете, не удастся узнать пароль; также он может быть за NAT (технология, которая позволяет пользоваться одним IP сразу нескольким пользователям) в этом случае мы даже не сможем просканировать его роутер.

Участники сообщества Router Scan делятся результатами сканирования с сервисом 3WiFi, который размещает их на удобной карте. Т.е. прямо онлайн вы можете найти информацию о:

- беспроводных точках доступа Wi-Fi в вашей местности

- имена сетей (ESS > Использование 3WiFi является бесплатным. Чтобы не только видеть точки доступа в базе данных, но и их пароли, необходимо выполнить вход на сайт. Для этого не нужно даже регистрироваться.

Гостевой аккаунт с ограниченными правами (только для участников сообщества Router Scan):

- Логин: antichat

- Пароль: antichat

Опасно ли пользоваться чужим Wi-Fi

На самом деле, да, опасно! Причём речь идёт не только когда вы воруете Wi-Fi, даже если вы подключены легально к сторонней ТД, то вы находитесь в локальной сети с другими пользователями. А среди них могут быть как обычные пользователи вроде вас, так и злоумышленники.

Опасность заключается в том, что сторонние люди могут подключиться к службам на вашем компьютере. Пример таких служб — сетевые папки Windows (протокол SMB).

Ещё одна распространённая служба у веб-мастеров на компьютере — это веб-сервер. На веб-сервере могут быть ваши результаты работы (исходный код сайтов и сервисов), а также веб-приложения на запущенном веб-сервере могут использоваться для дальнейшей компрометации всего компьютера.

В локальной сети возможна атака человек-посередине (атака посредника) в результате которой у вас могут украсть пароли от сайтов или выполнить фишинговые атаки; возможна атака спуфинг DNS.

В общем, при подключении к посторонним Wi-Fi точкам доступа (даже если вы подключены легально), отключите ненужные сетевые службы на вашем компьютере или настройте файервол для блокировки подключения к ним. Будьте внимательны и не вводите пароли на фишинговых сайтах.

Сканирование локальных и глобальных IP

- Интерфейс с глобальным IP адресом выходит в интернет напрямую без посредников, и к нему имеют возможность подключаться все, у кого есть интернет.

- Остальные IP адреса — локальные.

Локальные адреса имеют следующие диапазоны:

- 10.0.0.0 — 10.255.255.255 (маска подсети для бесклассовой (CIDR) адресации: 255.0.0.0 или /8)

- 172.16.0.0 — 172.31.255.255 (маска подсети для бесклассовой (CIDR) адресации: 255.240.0.0 или /12)

- 192.168.0.0 — 192.168.255.255 (маска подсети для бесклассовой (CIDR) адресации: 255.255.0.0 или /16)

Пример интересных находок в моей локалке:

Рекомендуется ознакомиться с заметкой «Некоторые приёмы исследования сети».

Проблема с роутерами, поддерживающими два диапазона

Современные роутеры часто поддерживают работу на двух частотах: на 2.4 ГГц и 5 ГГц. Фактически, это две разные сети – у них могут быть разные имена, разные пароли, любая из них может быть отключена независимо от другой

Самое важное – у них разные MAC-адреса (т.е. BSSID).. Выполняя сканирование, если Router Scan by Stas’M находит роутер с двумя диапазонами, то он в парсит и сохраняет в базе данных информацию только о диапазоне 5 ГГц

Поскольку такие роутеры (в некоторых странах) стали популярными, но при этом сети на 5 ГГц до сих пор используются очень мало, то возникает проблема, что база данных 3WiFi заполняется о сетях, о которых мы не знаем, если сканируем только частоты диапазона 2.4 ГГц. Но дела ещё хуже, поскольку многие просто отключают второй диапазон за ненадобностью.

Выполняя сканирование, если Router Scan by Stas’M находит роутер с двумя диапазонами, то он в парсит и сохраняет в базе данных информацию только о диапазоне 5 ГГц. Поскольку такие роутеры (в некоторых странах) стали популярными, но при этом сети на 5 ГГц до сих пор используются очень мало, то возникает проблема, что база данных 3WiFi заполняется о сетях, о которых мы не знаем, если сканируем только частоты диапазона 2.4 ГГц. Но дела ещё хуже, поскольку многие просто отключают второй диапазон за ненадобностью.

Посмотрите на скриншот:

Очень много сетей с именами вида true_home5G_* — это двухдиапазонные роутеры, которые удачно взломаны, но от которых сохранена информация только о сети на 5 ГГц. На скриншоте видно много отключённых Wi-Fi сетей. На практике это означает, что в пределах нашей досягаемости может быть роутер, который присутствует в базе 3WiFi, но о котором мы не узнаем, если не просканируем 5 ГГц. А если вторая сеть отключена, то вообще нет никакой возможности найти его в базе, поскольку у видимой сети на 2.4 ГГц другой BSSID и может оказаться другое имя. К примеру, в рассматриваемых роутерах с сетями true_home5G_* вторая сеть по умолчанию называется true_home2G_*

Без изменения структуры базы данных, а также повторного пересканирования эту проблему не решить. Чтобы снизить количество пропущенных роутеров обязательно сканируйте частоты 5 ГГц. Для этого подходят карты Panda Wireless PAU09 N600 и Alfa AWUS052NH (также они подходят для всего остального в Kali Linux).

В одном роутере у всех сетевых интерфейсов (проводных и беспроводных), хоть и разные MAC-адреса, но обычно они различаются только на один символ, либо на 2 или 3 последних символа. Учитывая это, есть идея дополнить поиском по усечённым на 3 символа BSSID, это, с одной стороны, позволит найти роутеры:

- которые добавлены в базу данных 3WiFi по BSSID на 5 ГГц

- у которых сеть 5 ГГц вообще отключена

- но которые находятся рядом с нами и у них включена сеть на частотах 2.4 ГГц

К примеру, в базе данных есть роутер с BSSID 60:03:47:2D:C1:F0, а рядом с нами присутствует сеть 60:03:47:2D:C1:FB этого же роутера, но которая не попала в БД. Если мы выполним поиск по запросу 60:03:47:2D:C1:F*, то мы найдём нужный нам роутер. Правда, никаких гарантий, что пароли от сетей 2.4 ГГц и 5 ГГц совпадут. Зато мы узнаем IP роутера, учётные данные от админки (можем зайти и сами посмотреть всё, что нам нужно), а также WPS ПИН (если есть).

В общем, есть ещё способы усилить поиск.

Обзор беспроводных сетей в Router Scan

В Router Scan начиная с версии v2.60 появилась вкладка Wireless Networks:

В поле Interface выберите ту Wi-Fi карту, которую вы хотите использовать для аудита Wi-Fi сетей. Если вы поставите галочку на Enable discovery, то начнётся сбор данных о доступных в радиусе досягаемости точках доступа. Чтобы точки доступа не пропадали из списка, поставьте галочку Cumulative mode:

Поле Active отмечает (вроде бы) сети, к которым вы подключены в данный момент.

Обратите внимание, что нам доступна расширенная информация о точках доступа. В том числе, можно увидеть точную модель (поля WSC Name и Model) для ТД с WPS.

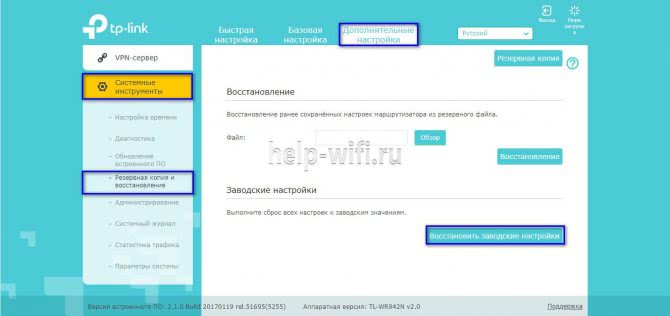

Что делать если вы нашли свою Wi-Fi в базе?

Сразу скажу, что удалить её никаким образом оттуда нельзя, ни за какие деньги. Поэтому делаем следующее:

- Заходим в свой роутера,

- Меняем имя сети,

- Устанавливаем тип шифрования как WPA2-PSK,

- Ставим сложный пароль. Обязательно указываем цифры, буквы как верхнего, так и нижнего регистра. Ещё лучше добавить пару символов,

- Перезагружаем маршрутизатор.

Если вы не знаете: как войти в WEB-интерфейс роутера и как поменять ключ? то эту инструкцию вы сможете найти у нас на портале. Для этого просто введите название вашего роутера в поисковую строку (именно на портале, а не в Google или Яндекс).

Установка Router Scan by Stas’M

Установка в Kali Linux

Начните с установки Wine как это показано в статье Как установить Wine в Debian, Kali Linux, Linux Mint, Ubuntu.

Далее скачайте архив программы с официального сайта.

Распакуйте его.

Запустите файл RouterScan.exe с помощью Wine.

Если у вас в контекстном меню не появился Wine, то сделайте так:

- нажмите правой кнопкой на приложение, которое хотите запустить

- выберите «Открыть в другой программе»

- там, где строка для ввода, введите wine и нажмите кнопку «Установить по умолчанию», нажмите ОК. Теперь все .exe файлы будут открываться двойным кликом.

Если вы распаковали программу в папку загрузки, то, возможно, вы сможете её запускать примерно такой командой:

wine Загрузки/путь/до/RouterScan.exe

Установка в BlackArch

Начните с установки Wine как это показано в статье Как установить Wine в Arch Linux/BlackArch.

Далее скачайте архив программы с официального сайта.

Распакуйте его.

Запустите файл RouterScan.exe с помощью Wine.

Если у вас в контекстном меню не появился Wine, то сделайте так:

- нажмите правой кнопкой на приложение, которое хотите запустить

- выберите «Открыть в другой программе»

- там, где строка для ввода, введите wine и нажмите кнопку «Установить по умолчанию», нажмите ОК. Теперь все .exe файлы будут открываться двойным кликом.

Для запуска из командной строки:

wine /путь/до/RouterScan.exe

Как происходит слив данных и чем это грозит пользователю

При подключении к общественной сети данные могут перенаправляться хакерам несколькими способами. Самый распространенный из них – установка вредоносного ПО на ваше устройство. Мошенники заражают точку доступа вирусом, а затем предлагают установить какое-нибудь обновление для популярного приложения.

Второй способ – использование анализаторов пакетов данных, которые позволяют отслеживать трафик, посещенные сайты и введенные на них данные с подключенных к сети устройств. Такая информация может позволить мошеннику получить доступ к чужим аккаунтам или финансовым счетам.

Например, они могут подписать точку доступа, как McDonalds12 и постоянно красть информацию с подключенных устройств. При этом даже опытные пользователи могут не заподозрить подвоха, так как обычно люди доверяют крупным торговым сетям.

Описание API

Все API запросы отправляются по следующему URI: /api/%method%, где method — название API-метода.

Различные методы могут принимать данные в разном формате. Большая часть методов использует API-ключи для доступа к функциям.

Все методы возвращают результат выполнения result, который равен true в случае успеха, либо false в случае неудачи. В последнем случае также возвращается параметр error с описанием возникшей ошибки.

Реализованные методы API

| Метод | Описание | Входные данные | Выходные данные | |

|---|---|---|---|---|

| Тип данных | Параметры | |||

| apikeys | Получает API-ключи пользователя (и опционально генерирует их) |

POST (форма) POST (JSON-объект) |

string login — логин пользователя | object profile — данные профиля пользователя: nick — никнейм, regdate — дата регистрации, level — уровень доступа |

| string password — пароль пользователя | ||||

| bool genread — генерировать ключ на чтение при его отсутствии (опционально) | array data — массив API-ключей, содержащий записи с полями key — ключ и access — права доступа для этого ключа (либо read — на чтение, либо write — на запись) | |||

| bool genwrite — генерировать ключ на запись при его отсутствии (опционально) | ||||

|

Примеры: POST /api/apikeys Ответ: {"result": true, "profile": {"nick": "Anonymous", "regdate": "2015-12-13 12:00:00", "level": 1}, "data": } |

||||

| apiquery | Запрашивает точки доступа из базы (точное совпадение с BSSID и/или ESSID) |

GET (запрос) POST (форма) POST (JSON-объект) |

string key — API-ключ с правами на чтение | array data — массив найденных данных, ключи массива содержат либо «BSSID», либо пару «BSSID|ESSID», в зависимости от того, что было запрошено; каждая запись в массиве содержит в себе ещё один массив соответствий со следующими параметрами: time — дата и время загрузки записи в базу, bssid — BSSID, essid — ESSID, sec — тип защиты, key — ключ сети, wps — WPS пин код, lat — широта, lon — долгота |

| array bssid — массив BSSID точек доступа | ||||

| array essid — массив ESSID точек доступа (опционально), если указан — должен быть соразмерен с массивом BSSID и соответствовать записям в нём | ||||

| bool sens — учитывать регистр символов ESSID (опционально) | ||||

|

Примеры (запрос одной точки): GET /api/apiquery?key=001122334455&bssid=01:23:45:67:89:ABPOST /api/apiquery Ответ: {"result": true, "data": {"01:23:45:67:89:AB": }} Примеры (запрос нескольких точек): POST /api/apiquery Ответ: {"result": true, "data": {"11:22:33:44:55:66": , "77:88:99:AA:BB:CC": }} |

||||

| apiwps | Генерирует WPS PIN коды на основе BSSID и данных из базы |

GET (запрос) POST (форма) POST (JSON-объект) |

string key — API-ключ с правами на чтение | array data — массив найденных данных, ключи массива содержат «BSSID»; каждая запись в массиве содержит в себе ещё один массив scores со следующими параметрами: name — название алгоритма генерации пин кода, value — значение пин кода, score — вероятность (значение от 0 до 1) |

| array bssid — массив BSSID точек доступа | ||||

|

Примеры (единичный запрос): GET /api/apiwps?key=001122334455&bssid=01:23:45:67:89:ABPOST /api/apiwps Ответ: {"result": true, "data": {"01:23:45:67:89:AB": {"scores": }}} Примеры (мульти-запрос): POST /api/apiwps Ответ: {"result": true, "data": {"11:22:33:44:55:66": {"scores": }, "77:88:99:AA:BB:CC": {"scores": }}} |

||||

| apiranges | Получает список диапазонов по широте, долготе и радиусу |

GET (запрос) POST (форма) POST (JSON-объект) |

string key — API-ключ с правами на чтение | array data — массив найденных данных; каждая запись в массиве содержит параметры: range — IP диапазон, netname — название сети, descr — описание диапазона, country — двухсимвольный код страны |

| float lat — широта (от -90 до 90) | ||||

| float lon — долгота (от -180 до 180) | ||||

| float rad — радиус (от 0.001 до 25) | ||||

|

Примеры (единичный запрос): GET /api/apiranges?key=001122334455&lat=55.76&lon=37.64&rad=2POST /api/apiranges Ответ: {"result": true, "data": [{"range": "192.168.0.0/16", "netname": "", "descr": "Local IP range", "country": ""}]} |

Как сканировать QR код через телефон

В отличии от современных устройств Apple, возможность сканирования QR-кода из коробки есть не во всех смартфонах на Android. Кто-то дает пользователю сканер в виде предустановленного приложения, а кто-то в виде расширенных возможностей камеры. Но очень часто приложение для сканирования QR надо скачивать отдельно.

Конечно, сделать это проще всего через Google Play. Достаточно просто ввести в поиске ”сканер QR” и выбрать любой из предложенных. Например, этот или любой другой, который вам понравится.

Некоторые сканеры позволяют сохранять историю сканирования или имеют дополнительные функции, вроде возможности создавать свои коды или сканировать коды товаров в магазинах.

Настройка и запуск сканирования Router Scan

Главная кнопка многофункциональна. При запуске сканирования разделяется на две кнопки — для остановки и приостановки сканирования. Но также может выполнять ряд других функций:

- — запускает процесс сканирования IP диапазонов.

- — останавливает сканирование.

- — ставит сканирование на паузу.

- — возобновляет сканирование.

- — принудительно прекращает сканирование.

- — прерывает импорт файла в таблицу.

- — прерывает выгрузку данных в базу 3WiFi (при автоматической выгрузке по завершению сканирования).

Макс. кол-во потоков

Этот параметр устанавливает максимальное количество потоков, то есть сколько устройств может сканироваться параллельно и одновременно.

Таймаут соединения

Устанавливает порог ожидания соединения с устройством в миллисекундах.

Примечание: В зависимости от провайдера, скорости и стабильности соединения, эти параметры придётся варьировать интуитивно, для получения стабильных результатов сканирования без потерь соединения. Если вам кажется, что программа задействует недостаточно потоков, и ваша система может отдать больше ресурсов, попробуйте изменить режим сканирования в настройках программы.

Список портов для сканирования

Определяет, какие TCP порты будут проверяться при сканировании IP диапазонов.

- позволяет добавить новый порт в конец списка.

- удаляет выбранный порт из списка.

Все порты сканируются с использованием обычного протокола HTTP/1.0, за исключением портов 443, 4343 и 8443 — они сканируются по HTTPS с использованием библиотеки OpenSSL.

Для увеличения угла обзора в сети, вы также можете добавить в список порты 81, 88, 8000, 8081, 8082, 8088, 8888, и подобные.

Также список портов можно изменить, редактируя файл ports.txt.

Автоматическое сохранение результатов в файл

Данная функция периодически выполняет автоматическое сохранение содержимого таблицы, выбранной для сохранения. Для выбора сохраняемой таблицы, воспользуйтесь соответствующей опцией. Настраиваемые параметры:

- Interval — интервал, с которым будет выполняться сохранение (в секундах).

- Format — в каком формате сохранять файл.

Поддерживаемые форматы файлов:

- XML 2003 Table — формат XML, используемый Microsoft Office 2003 (только экспорт).

- CSV Table — текстовый формат CSV (импорт/экспорт).

- Tab-delimited Text File — текстовый формат TXT с разделителями табуляциями (импорт/экспорт).

- IP:Port List — список адресов в формате IP адрес:порт (только экспорт).

- JavaScript Object Notation — формат JSON, который принимают многие интерпретаторы и среды разработки (только экспорт).

Все файлы сохраняются в папке программы, в кодировке UTF-8 (без BOM). Имена файлов соответствуют дате и времени экспорта.

Для хранения, последующей обработки, или повторного импорта данных, рекомендуется использовать формат TXT, либо XML.

IP или диапазоны IP, которые вы хотите просканировать, введите в поле «Enter IP ranges to scan»:

- открывает окно редактора IP диапазонов.

- позволяет добавить один новый диапазон в конец списка.

- удаляет выбранный диапазон из списка.

- полностью стирает весь список диапазонов, включая комментарии (будьте осторожны, это необратимое действие!).

Регистрация

Сразу скажу, что для регистрации живого аккаунта нужен код приглашения. Его можно получить двумя способами:

- Быть активным участником форума, помогать проекту, делать сканирования сетей и постоянно добавлять в базу данных новые маршрутизаторы,

- Заплатить 5$ разработчику проекта,

Я думаю, 5 баксов не такая большая плата, тем более все эти деньги в большей степени пойдут на поддерживание в работоспособном виде сервера, который хранит, обрабатывает и выдает по запросам все пароли. Так что, если вы решили зарегистрироваться, поддержите ребят рублём или долларом, чтобы проект процветал и развивался.

Синтаксис IP диапазонов

Router Scan поддерживает несколько типов диапазонов:

1. Единичный IP адрес — всего один адрес в строке.

Пример: 192.168.1.1

2. Обычный диапазон — указываются начальный и конечный адреса, разделённые дефисом (минусом).

Пример: 192.168.10.1-192.168.10.254

— Будет просканировано 254 адреса.

Пример: 192.168.200.30-192.168.200.39

— Будет просканировано 10 адресов.

3. Диапазон с битовой маской — указывается IP адрес сети и количество фиксированных бит (маска сети), они разделяются косой чертой.

Пример: 10.10.10.0/24

— Первые 24 бита адреса не меняются, остаётся 32 — 24 = 8 свободных бит.

— Будет просканировано 28 = 256 адресов.

Пример: 172.16.0.0/12

— Первые 12 бит адреса не меняются, остаётся 32 — 12 = 20 свободных бит.

— Будет просканировано 220 = 1048576 адресов.

Подробнее о таких диапазонах можно почитать на Википедии.

4. Октетный диапазон в стиле Nmap — отдельные октеты IP адреса могут быть заданы в виде диапазонов через дефис, или в виде перечисления через запятую.

Пример: 10.0.0.1-254

— Будет просканировано 254 адреса, от 10.0.0.1 до 10.0.0.254.

Пример: 10.0.2,4.1

— Будет просканировано 2 адреса, 10.0.2.1 и 10.0.4.1.

Conclusion

3WiFi is a free database of access points (open source under the Apache 2.0 license) developed by the Router Scan community with the participation of Stas’M Corp.

It stores the access point data that was received as a result scans performed by Router Scan. All data is downloaded to the database voluntarily — either through the website, or directly from Router Scan.

The 3WiFi database is used by the Router Scan community to search for access points, to investigate new vulnerabilities in wireless routers, to detect previously unknown WPS pin-code generation algorithms, to detect routers’ mass destruction hotspots (such as substituting SSID name, DNS servers, etc.) , and for many other purposes.

Also 3WiFi base is used by Stas’M Corp. for monitoring, detecting and correcting errors and inaccuracies in real-time scanning results.

The 3WiFi website provides unique services that can be useful to community members:

- View access points on the map

- Search for access points by BSSID or name

- Search for IP ranges by location

- Determine the device model by MAC address

- Statistics on various parameters of wireless networks

2 комментария to Сервис 3WiFi: пароли от точек доступа Wi-Fi

Для начала вы сами должны были обьяснить что роутерскан сам отправляет ваши пароли на карту если у вас на роутере стандартный логин пароль. Сам проверил и теперь вижу свой пароль на карте, сервис прикольный но даже обидно за это….поясняю что я за натом и меня просто так не просканить

При первом запуске программа спрашивает (правда на английском), хотите ли вы автоматически отправлять данные на сервер. В дальнейшем это также можно поменять в настройках.

Видимо, при открытии программы вы тыкнули в кнопку Yes даже не прочитав сообщения.

Само-собой, пользователям читать необязательно и я должен был это объяснить. И знаете что? Я объяснил. В статье про Router Scan: «Инструкция по использованию Router Scan by Stas’M. Часть первая: Опции и анонимность сканирования».

Эта статья про 3WiFi — здесь даже нет прямых ссылок на Router Scan — только на справочную информацию, которая ведёт уже на статью про Router Scan с объяснением того, что и так показывается каждому пользователю при запуске программы.

Нужно действовать более осознанно. Если какая-то программа показывает вам сообщение, то нужно его читать. Может быть в будущем появятся программы, которые вас будут спрашивать, хотите ли вы переписать свою квартиру на автора программы и отдать своих детей в рабство…

Что касается таких инструментов как Router Scan, то нужно действовать в двойне осознанно. Это не игрушка — это очень мощный инструмент оценки безопасности, который при особо неправильном поведении может вызвать и юридические проблемы.

Модули сканирования

- Router Scan (main) — основной модуль сканирования, отвечает за подбор пароля к веб интерфейсу устройства, и за получение информации.

- Detect proxy servers — обнаруживает прокси серверы протокола HTTP, и оповещает в случае удачи — в колонку имени/типа устройства в скобках будет дописано «proxy server», а в колонку WAN IP Address — реальный внешний адрес прокси сервера. Для индикации записи в таблице успешных результатов, в колонку DNS будет записан текст «Proxy Good Check».

- Use HNAP 1.0 — проверяет хост на наличие поддержки протокола Home Network Administration Protocol v1.0 и уязвимостей в нём. В случае обнаружения поддержки запишет «HNAP Info» в столбец имени/типа устройства. Если уязвимость будет обнаружена — запишет в колонку авторизации текст «HNAP bypass auth», а также полученные настройки беспроводной сети. Примечание: Если до этого основной модуль успешно подобрал пароль авторизации, то модуль HNAP не будет задействован. Для принудительной проверки уязвимости HNAP, отключите основной модуль и пересканируйте устройство.

Последующие модули добавлены в качестве бонуса, и к роутерам прямого отношения не имеют.

- SQLite Manager RCE — определяет уязвимые сервера SQLite, в которых имеется уязвимость выполнения произвольного PHP кода. Если SQLite Manager будет найден на узле, ссылка на него будет записана в колонку комментариев. Результат проверки уязвимости будет выведен в колонку имени/типа устройства. Если уязвимость будет обнаружена, то для индикации записи в таблице успешных результатов, в колонку DNS будет записан текст «SQLite Good Check».

- Hudson Java Servlet — определяет уязвимые сервера Hudson CI (а также Jenkins CI), в которых имеется уязвимость выполнения произвольного Java кода. Если Hudson/Jenkins CI будет найден на узле, ссылка на него будет записана в колонку комментариев. Результат проверки уязвимости будет выведен в колонку имени/типа устройства. Если уязвимость будет обнаружена, то для индикации записи в таблице успешных результатов, в колонку DNS будет записан текст «Hudson Good Check».

- phpMyAdmin RCE — выполняет поиск phpMyAdmin на сканируемом узле, после чего проверяет его на уязвимость выполнения произвольного PHP кода (эксплойт). Если phpMyAdmin будет найден на узле, ссылка на него будет записана в колонку комментариев. Результат проверки уязвимости будет выведен в колонку имени/типа устройства. Если уязвимость будет обнаружена, то для индикации записи в таблице успешных результатов, в колонку DNS будет записан текст «PMA Good Check».

Также, важно знать, что модули работают друг за другом — они могут перезаписать информацию в колонках, которую получил предыдущий модуль.

Как поделиться паролем через QR-код

Поделиться чем-либо сейчас проще всего через QR-код. Многие страны даже выстраивают вокруг этого свою экономику. Например, я рассказывал, как в Китае многое завязано на этих небольших квадратиках. Оказывается, они могут нести в себе очень много информации, в отличии от штрихкодов, которыми мы пользовались раньше. Сейчас они актуальны только для шифрования небольшого количества информации. Например, артикула товара в супермаркете. Ведь артикул кассир получает, скандируя эти полосочки перед тем, как пробить товар.

Чтобы поделиться паролем от Wi-Fi на Android, достаточно просто зайти в настройки сети, выбрать сеть, к которой вы подключены, и нажать на нее. После этого на экране у вас появится QR-код с данными, необходимыми для подключения именно к этой сети. Такой способ работает на смартфонах Huawei, Honor и многих других. Однако, иногда алгоритм будет немного иной.

Так можно поделиться Wi-Fi через QR.

Например, на Google Pixel 2XL с Android 10 QR-код появляется не сразу. Вместо этого открывается дополнительное меню, в котором надо нажать поделиться. Только после этого на экране появится QR-код, который и надо отсканировать.

Так процесс передачи выглядит на Google Pixel.

Сканирование кода возможно как с Android-смартфона, так и с iPhone. При этом, iOS уже с 11-й версии (с 2017 года) позволяет сканировать QR-коды через штатное приложение камеры. Достаточно просто запустить камеру и навести ее на заветный квадратик. В верхней части экрана вылезет шторка, нажав на которую можно перейти на страницу или принять запрос на подключение.

Так обмен выглядит на iPhone.

Как настроить WiFi на «Малине» через консоль?

Другой вариант – это конфигурирование подключения через консоль. Настройка WiFi на Raspberry Pi 3 в терминале не отличается трудоемкостью. Следует отметить, что данный способ даже более быстрый, чем тот, который предполагает использование графического интерфейса.

Для начала следует при помощи nano (конечно, из-под sudo) открыть файл /etc/wpa_supplicant/wpa_supplicant.conf.

В его конец следует дописать несколько строк:

network={

ssid=»NAME_WIRELESS_NETWORK»

psk=»PASSWORD»

}

Значение ssid должно быть таким, какое название имеет беспроводная сеть. Следует отметить, что его нужно указывать без каких-либо искажений. Значение psk, в свою очередь, – это просто пароль от WiFi.

Если вы по какой-то причине не знаете свой SSID, тогда можете воспользоваться специальной утилитой, которая называется iwlist. Для поиска доступных сетей ее следует запускать из-под sudo командой iwlist wlan0 scan.

После того, как написанное было сохранено, система совершит попытку подключения и, если все нормально, та завершится удачей. Затем можно будет применить изменения. Для этого от суперпользователя следует поочередно указать пару команд: ifdown wlan0 и ifup wlan0.

На этом этапе важно знать, что после применения новой конфигурации имя wlan0 станет некорректным. Новое же название интерфейса, в свою очередь, возможно увидеть в листинге ifconfig

Там же напротив пункта inet addr будет присутствовать и IP-адрес, который в текущий момент «Малина» имеет в локальной сети.

Conclusion

3WiFi is a free database of access points (open source under the Apache 2.0 license) developed by the Router Scan community with the participation of Stas’M Corp.

It stores the access point data that was received as a result scans performed by Router Scan. All data is downloaded to the database voluntarily — either through the website, or directly from Router Scan.

The 3WiFi database is used by the Router Scan community to search for access points, to investigate new vulnerabilities in wireless routers, to detect previously unknown WPS pin-code generation algorithms, to detect routers’ mass destruction hotspots (such as substituting SSID name, DNS servers, etc.) , and for many other purposes.

Also 3WiFi base is used by Stas’M Corp. for monitoring, detecting and correcting errors and inaccuracies in real-time scanning results.

The 3WiFi website provides unique services that can be useful to community members:

- View access points on the map

- Search for access points by BSSID or name

- Search for IP ranges by location

- Determine the device model by MAC address

- Statistics on various parameters of wireless networks

The address of the official 3WiFi database: http://3wifi.stascorp.com/

Обход фильтров

Некоторые точки доступа не пускают вас, просто потому что у вас неподходящий… MAC-адрес. Бывает и такое. Это уже не про взлом, но иногда вся задача взлома сводится к смене МАКа – например, когда вы ранее успешно подключались, а сейчас ни в какую не пускает, т.к. администратор или родители забанили ваше устройство именно по МАКу. Решение просто – изменить его.

Бывает используют:

- Черный список. Тогда нужно всего лишь изменить адрес на тот, который нет в этом списке. Универсальная программа – Macchanger.

- Белый список. Подключаются только указанные в нем устройства. Тогда сначала нужно посмотреть эти устройства и их адреса (подойдет Airodump-ng), а уже после подстроиться под них тем же макченджером.

Что нужно для использования возможностей беспроводного аудита Router Scan?

Программы

Если при попытке использования функций беспроводного аудита вы увидели сообщения:

Raw packet capture not available. Please install WinPcap and try again.

Оборудование

Для подбора WPA-PSK ключа (проще говоря, пароля от Wi-Fi сети) должна подойти любая Wi-Fi карта, поскольку принцип работы программы заключается в том, что пробуется подключение с паролями из словаря, а подключаться к беспроводной точке доступа умеет любой Wi-Fi адаптер. Если у вас их несколько, то предпочтение следует отдать тому, который видит больше сетей и лучше держит сигнал.

В атаках на WPS ПИН при использовании Alfa AWUS036NHA я получал сообщение об ошибке:

Failed to start raw packet capture. Try updating your Wi-Fi driver and/or installing Npcap in WinPcap-compatible mode.

Т.е. не получается запустить захват сырых пакетов, попробуйте обновить ваш Wi-Fi драйвер и/или установить Npcap в WinPcap-совместимом режиме.

Поскольку WinPcap состоит в том числе из драйвера, не удивлюсь если для атак на WPS ПИН подойдут даже те беспроводные карты, которые непригодны для использования в аудите Wi-Fi в Linux из-за ограничений драйверов. Не могу это проверить, т.к. под рукой нет «просто» Wi-Fi адаптера.

Настройка Router Scan

Можно узнать пароль от сети

Пароль от Wi-Fi можно найти в настройках компьютера.

Если владелец устройства один раз подключился к Wi-Fi с компьютера, он может снова узнать пароль от сети.

Если устройство подключено к сети и находится в зоне ее покрытия, узнать пароль можно с помощью нескольких простых шагов.

На macOS: откройте приложение «Связка ключей» и пройдите по пути «Система» —> нужная нам сеть. Поставьте галочку в области «Показать пароль» и введите собственный от iCloud. В строке справа появится пароль.

На Windows: Найдите значок сети на панели управления, кликните по нему правой кнопкой мыши и выберите «Параметры сети и интернет». Здесь нужно выбрать «Настройка параметров адаптера». Теперь нужно кликнуть правой кнопкой мыши по беспроводному соединению и выбрать «Состояние». Далее, нажмите «Свойства беспроводной сети» и перейдите на вкладку «Безопасность». Поставьте галочку в пункте «Отображать вводимые знаки» и вы увидите пароль доступа.

Если вы более не подключены к сети, но ранее он уже подключался к ней, то это тоже решаемо. Правда, ситуация чуть сложнее, придется иметь дело с командной строкой.

Как это сделать на Windows: запустите командную строку с помощью сочетания клавиш Win + R. Введите команду cmd и нажмите Enter. Далее введите команду netsh wlan show profiles и снова нажмите Enter. После этого вы увидите все сети, от которых в системе сохранены пароли.

Подключение по WPS

Как вы знаете подключиться к вай-фай сети можно как по стандартному паролю, так и по заводскому WPS. То есть вы указываете тип подключение и просто вписываете стандартный ВПС пароль. Но его можно узнать из базы данных. Для этого заходим в «Инструменты» «Генератор WPS PIN». И далее вписываем MAC-адрес и нажимаем «Угадать».

В качестве бонуса он ещё пишет компанию, которая выпустила этот роутер. Но это мы использовали код генератора с сайта, без участия сервера. Если поиск не дал результата, или PIN не подошёл, можно воспользоваться онлайн-генератором справа. Делаем тоже самое. Тут алгоритм более сложный, но я получил тот же результат.