Как попасть в настройки?

Управление роутером осуществляется через консоль. Подключиться можно так:

- Проводной метод: подключите соединительный кабель к разъему сетевой карты на компьютере и желтому порту на маршрутизаторе.

- Беспроводной метод: найдите Wi-Fi вашего роутера и подключитесь к нему.

После подключения откройте любой браузер и введите адрес устройства в адресной строке (обычно 192.168.0.1 или tplinkwifi.net). Затем откроется меню для ввода логина и пароля: введите значение admin в обе ячейки. Если вы ввели правильную информацию, откроется панель административной конфигурации TP-Link TL-WR720N, с помощью которой вы сможете управлять маршрутизатором.

Подготовительные меры

Для начала нам нужно проверить настройки на компьютере / ноутбуке. Там будут инструкции для Windows 10, но это самая распространенная операционная система на сегодняшний день:

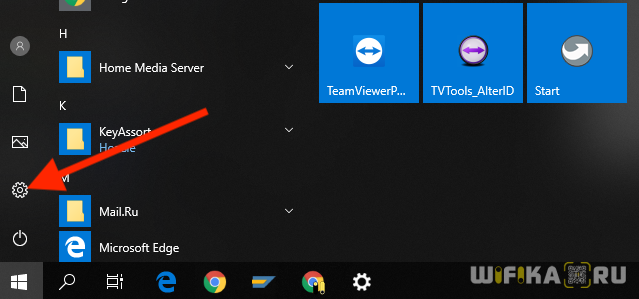

- Через «Пуск» (значок Windows) перейдите в «Настройки».

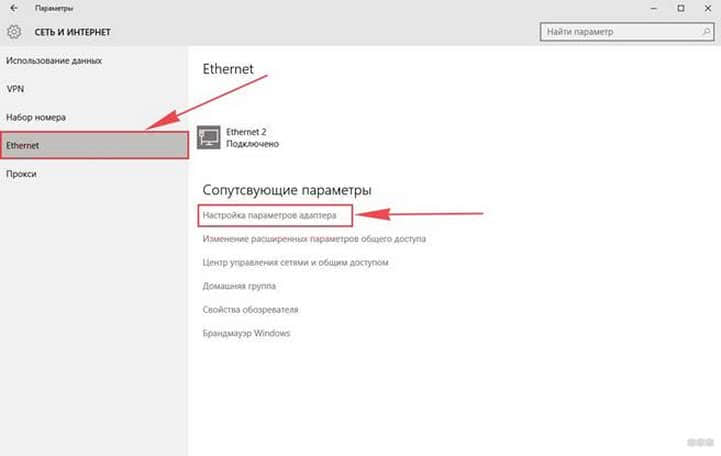

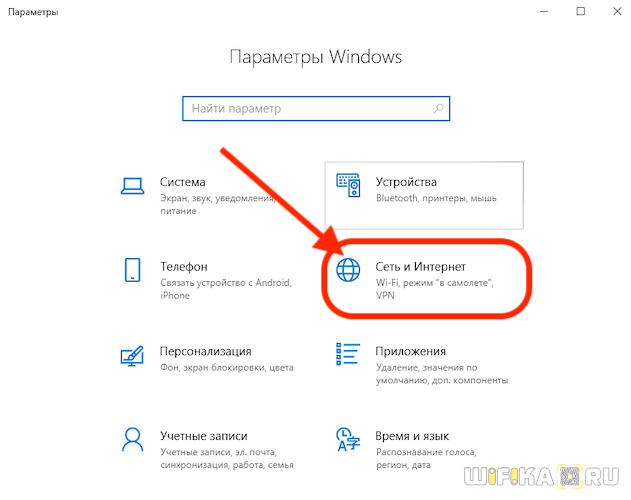

- Выбираем раздел «Сеть и Интернет».

- На открывшейся странице нажмите слева «Ethernet», а справа в меню «Связанные параметры» выберите «Настроить параметры адаптера».

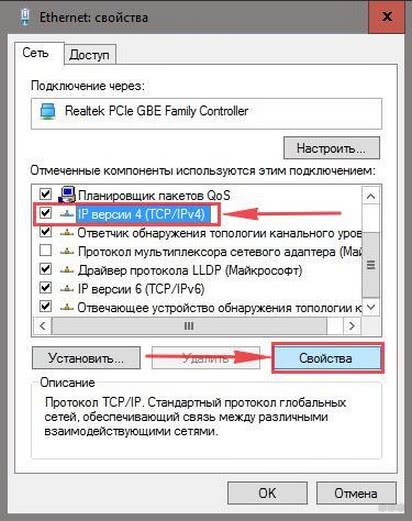

- В списке сетевых подключений выберите «Ethernet», нажмите ПКМ и выберите «Свойства».

- Щелкните IP версии 4 и щелкните «Свойства».

- Активируем элементы для автоматического получения IP-адреса и DNS-сервера.

- Сохраняем настройки, нажав «ОК».

Вы можете перейти к параметрам подключения и настройки на самом роутере.

Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

Попробуем объединить два офиса фирмы в одну виртуальную частную сеть (VPN) используя туннельный протокол L2TP в связке с IPSec на оборудовании Mikrotik.

Схема подключения:

Из схемы мы видим, что Mikrotik в главном офисе (GW1), будет настроен на роль L2TP Server + IPSec, со следующими настройками:

- Внешний IP (WAN): 111.111.111.111;

- IP-адрес VPN Server: 192.168.77.1;

- Адрес в LAN сети: 192.168.13.254.

MIkrotik в филиале (GW2) будет являться VPN-клиентом с настройками:

- Внешний IP (WAN): 222.222.222.222;

- IP-адрес VPN Client: 192.168.77.10;

- Адрес в LAN сети: 192.168.12.254.

Приступаем к настройке.

IKEv2

Это протокол туннелирования (протокол обмена ключами, версия 2), разработанный Cisco и Microsoft, он встроен в Windows 7 и последующие версии. Протокол допускает модификации с открытым исходным кодом, в частности для Linux и других платформ, также поддерживаются устройства Blackberry.

Он хорошо подходит для установки автоматического VPN-подключения, если интернет-соединение периодически разрывается. Пользователи мобильных устройств могут воспользоваться им как протоколом для беспроводных сетей по умолчанию — он очень гибок и позволяет без труда переключать сети. Кроме того, он прекрасно подойдет для пользователей Blackberry — это один из немногих протоколов, с поддержкой подобных устройств. Хотя IKEv2 доступен на меньшем количестве платформ по сравнению с, например, IPSec, он считается достаточно хорошим протоколом с точки зрения стабильности, безопасности и скорости работы.

Плюсы

- Высокая степень безопасности — поддержка различных шифров, в частности 3DES, AES, AES 256.

- Также поддерживает устройства Blackberry.

- Стабильно подключается снова после разрыва соединения или смены сетей

- Просто установить и настроить, по крайней мере, для пользователя

- Быстрее, чем L2TP, PPTP и SSTP

Минусы

- Поддерживает малое количество платформ.

- Порт UDP 500 блокируется проще, чем решения на основе SSL, как, например, SSTP или OpenVPN

- Исходный код не открыт

- Установка на сервер довольно трудная, это может вызвать потенциальные проблемы

Настройка интернета для VPN клиентов L2TP в MikroTik

ЭþàòþÿÃÂþàñÃÂôõàòÃÂýõÃÂõý ÷ð ÃÂðüúø ôðýýþù ÃÂÃÂðÃÂÃÂø, ÃÂ.ú. þÃÂýþÃÂøÃÂÃÂààôþÿþûýøÃÂõûÃÂýÃÂü ÃÂõÃÂòøÃÂðü ôûàVPN úûøõýÃÂþò. âðúøàÃÂõÃÂòøÃÂþò üþöõàñÃÂÃÂàüýþöõÃÂÃÂòþ ø òÃÂõ þýø øüõÃÂàøýôøòøôÃÂðûÃÂýÃÂàÃÂðÃÂðúÃÂõÃÂ(ôûàÃÂõàúÃÂþ øÃÂõÃÂ: ýÃÂöýþ ýðÃÂÃÂÃÂþøÃÂàø ÃÂð÷ÃÂõÃÂøÃÂàDNS ÷ðÿÃÂþÃÂàø Masquerade).

àÃÂÃÂþù ýðÃÂÃÂÃÂþùúõ ñÃÂôÃÂàÃÂÃÂðÃÂÃÂòþòðÃÂàôòð ÃÂþÃÂÃÂõÃÂð MikroTik, þôøý ò úðÃÂõÃÂÃÂòð ÃÂõÃÂòõÃÂð, ôÃÂÃÂóþù ò úðÃÂõÃÂÃÂòõ úûøõýÃÂð. ÃÂð ÃÂÃÂðÿõ ÃÂþ÷ôðýøõ ÃÂðúþóþ ÿþôúûÃÂÃÂõýøàÃÂÃÂþøàþñÃÂðÃÂøÃÂàòýøüðýøõ ýð üþôõûàMikroTik, ÃÂ.ú. þàýõà÷ðòøÃÂøàúþûøÃÂõÃÂÃÂòþ VPN ÿþôúûÃÂÃÂõýøù, ð ÃÂðúöõ òþ÷üþöýþÃÂÃÂàþñÃÂðñðÃÂÃÂòðÃÂàÃÂðúøõ ÿþÃÂþúø ôðýýÃÂÃÂ. ÃÂûàúþýÃÂÃÂûÃÂÃÂðÃÂøø ÿþ ÃÂÃÂþüàòþÿÃÂþÃÂàþñÃÂðÃÂðùÃÂõÃÂàò ÃÂðÃÂÃÂÃÂþùúð-ÃÂøúÃÂþÃÂøú.ÃÂúÃÂàÃÂõÃÂõ÷ úþýÃÂðúÃÂýÃÂàÃÂþÃÂüÃÂ.

ÃÂûàþñÃÂõôøýõýøàôòÃÂàþÃÂøÃÂþò ø ÃÂðñþÃÂàüðÃÂÃÂÃÂÃÂÃÂø÷ðÃÂøø ôðýýÃÂàýðÃÂÃÂÃÂþùúàûÃÂÃÂÃÂõ ÃÂð÷ñøÃÂàýð ôòð ñûþúð:

- ÃÂðÃÂÃÂÃÂþùúð úûøõýÃÂ-ÃÂõÃÂòõÃÂýþù ÃÂðÃÂÃÂø;

- ÃÂþñðòûõýøõ ÃÂÃÂðÃÂøÃÂõÃÂúøàüðÃÂÃÂÃÂÃÂÃÂþò ôûàÿÃÂþÃÂþöôõýøàÃÂÃÂðÃÂøúð.

áõÃÂòõÃÂýðàÃÂðÃÂÃÂàñÃÂûð þÿøÃÂðýð òðÃÂõ, ýþ ÃÂÃÂõñÃÂõàúþÃÂÃÂõúÃÂøÃÂþòúø ò òøôõ ÃÂÃÂðÃÂøÃÂõÃÂúøàðôÃÂõÃÂþò ôûàVPN úûøõýÃÂð

ÃÂðÃÂÃÂÃÂþùúð ýðÃÂþôøÃÂÃÂàPPPâÂÂInterfaceâÂÂSecrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=l2tp \ remote-address=192.168.10.2

ð úûøõýÃÂÃÂúðàÃÂðÃÂÃÂàÃÂþÃÂÃÂþøàø÷ ýðÃÂÃÂÃÂþùúø L2TP úûøõýÃÂð.

ÃÂðÃÂÃÂÃÂþùúð ýðÃÂþôøÃÂÃÂàPPPâÂÂInterfaceâÂÂ+L2TP Client

/interface l2tp-client add connect-to=90.200.100.99 disabled=no ipsec-secret=mikrotik-config.ukr use-ipsec=yes name=\ l2tp-out1 password=user2 user=user2

ÃÂÃÂþ ÿÃÂðòøûþ ÃÂúðöõàÃÂþÃÂÃÂõÃÂàMikroTik úÃÂôð ýðÿÃÂðòûÃÂÃÂàÃÂÃÂðÃÂøú.

ÃÂþôôõÃÂöø ðòÃÂþÃÂð ÃÂÃÂðÃÂÃÂø, ÃÂôõûðù úûøú ÿþ ÃÂõúûðüõ âÂÂâÂÂâÂÂ

ÃÂðÃÂÃÂÃÂþùúð ýðÃÂþôøÃÂÃÂàIPâÂÂRoutes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

ÃÂðÃÂÃÂÃÂþùúð ýðÃÂþôøÃÂÃÂàIPâÂÂRoutes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

áþ÷ôðýøõ VPN ÿþôúûÃÂÃÂõýøàL2TP Windows

ÃÂá ÃÂõüõùÃÂÃÂòð Windows øüõÃÂàÃÂÃÂðÃÂýÃÂù VPN úûøõýÃÂ, úþÃÂþÃÂÃÂù þÃÂûøÃÂýþ ÿþôÃÂþôøàÿþô ÃÂÃÂàÃÂþûÃÂ. ÃÂûàõóþ ýðÃÂÃÂÃÂþùúø ýÃÂöýþ ÿõÃÂõùÃÂø

ÃÂðýõûàÃÂÿÃÂðòûõýøÃÂ\áõÃÂàø ÃÂýÃÂõÃÂýõÃÂ\æõýÃÂàÃÂÿÃÂðòûõýøàÃÂõÃÂÃÂüø ø þñÃÂøü ôþÃÂÃÂÃÂÿþü

ÃÂþôôõÃÂöø ðòÃÂþÃÂð ÃÂÃÂðÃÂÃÂø, ÃÂôõûðù úûøú ÿþ ÃÂõúûðüõ âÂÂâÂÂâÂÂ

ÃÂÃÂÃÂàòþÿÃÂþÃÂàøûø ÿÃÂõôûþöõýøàÿþ ýðÃÂÃÂÃÂþùúõ VPN ÃÂøÿð L2TP ò MikroTik? ÃÂúÃÂøòýþ ÿÃÂõôûðóðù ÃÂòþù òðÃÂøðýàýðÃÂÃÂÃÂþùúø! âÂÂ

Недостатки протокола PPTP

Хотя использование PTPP VPN имеет свои преимущества, оно также имеет определенные ограничения. Это включает:

Недостаточная безопасность

Протокол PPTP считается наименее безопасным, поскольку он использует только 128-битное шифрование для защиты ваших данных. Так что, если вы имеете дело с конфиденциальной информацией, вам лучше выбрать другие протоколы VPN, которые предлагают значительный уровень безопасности.

Низкая производительность в нестабильных сетях

PPTP не самый надежный протокол VPN при использовании в нестабильных соединениях – вы часто сталкиваетесь с проблемами производительности! Хотя это может быть приемлемым средством соединения сотрудников и обмена документами, PPTP подведет вас, если у вас будет много личной информации, которой вы хотите поделиться.

SSTP

Впервые этот протокол был представлен компанией Microsoft в SP1 для Windows Vista, на сегодня этот протокол доступен для SEIL, Linux, RouterOS, но преимущественно он рассчитан для работы в Windows. В нем используется SSL v3, так что вас ждут практически те же преимущества, что и у OpenVPN, в частности, возможность обходить файрволы NAT. SSTP — это стабильный и простой в использовании протокол, интегрированный в Windows.

Однако, всеми правами на него владеет Microsoft. Известно, что гигант индустрии активно работает со спецслужбами, кроме того, ходят слухи о том, что в систему Windows изначально встроены механизмы слежки.

Плюсы

- Позволяет обходить большинство файрволов

- Уровень безопасности зависит от выбранного шифра, обычно он достаточно высокий.

- Хорошее взаимодействие с ОС Windows

- Поддержка Microsoft

Минусы

- Поскольку протоколом владеет компания Mirosoft, проверить или улучшить его невозможно

- Работает только на платформе Windows

Параметры девайса

TP-Link TL-WR720N ничем не уступает другим устройствам, которые стоят на порядок дороже. Маршрутизатор имеет следующие характеристики:

- возможность передачи пакетов данных по Wi-Fi. Скорость может достигать 150 Мбит / с;

- 2 порта LAN;

- роутер может транслировать до 4 беспроводных сетей. У них могут быть разные имена и пароли;

- различные методы шифрования паролей (WEP, WPA)

- работать со стандартом IEEE 802.1X;

- аутентификация с общим ключом.

Это далеко не все преимущества, которые отличают Wi-Fi роутер TP-Link TL-WR720N от других устройств. Благодаря тому, что устройство оснащено внутренней антенной, его можно разместить как на низкой полке, так и за навесным шкафом. Маршрутизатор можно размещать как вертикально, так и горизонтально.

L2TP Client

Sub-menu:

Properties

| Property | Description |

|---|---|

| add-default-route (yes | no; Default: no) | Whether to add L2TP remote address as a default route. |

| allow (mschap2 | mschap1 | chap | pap; Default: mschap2, mschap1, chap, pap) | Allowed authentication methods. |

| connect-to (IP; Default: ) | Remote address of L2TP server |

| comment (string; Default: ) | Short description of the tunnel. |

| default-route-distance (byte; Default: ) | Since v6.2, sets distance value applied to auto created default route, if add-default-route is also selected |

| dial-on-demand (yes | no; Default: no) | connects only when outbound traffic is generated. If selected, then route with gateway address from 10.112.112.0/24 network will be added while connection is not established. |

| disabled (yes | no; Default: yes) | Enables/disables tunnel. |

| keepalive-timeout (integer ; Default: 60s) | Since v6.0rc13, tunnel keepalive timeout in seconds. |

| max-mru (integer; Default: 1460) | Maximum Receive Unit. Max packet size that L2TP interface will be able to receive without packet fragmentation. |

| max-mtu (integer; Default: 1460) | Maximum Transmission Unit. Max packet size that L2TP interface will be able to send without packet fragmentation. |

| mrru (disabled | integer; Default: disabled) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. |

| name (string; Default: ) | Descriptive name of the interface. |

| password (string; Default: «») | Password used for authentication. |

| profile (name; Default: default-encryption) | Used . |

| user (string; Default: ) | User name used for authentication. |

| use-ipsec (yes | no; Default: no) | When this option is enabled, dynamic IPSec peer configuration and policy is added to encapsulate L2TP connection into IPSec tunnel. |

| ipsec-secret (string; Default: ) | Preshared key used when use-ipsec is enabled. |

Quick example

This example demonstrates how to set up L2TP client with username «l2tp-hm», password «123» and server 10.1.101.100

/interface l2tp-client>add name=l2tp-hm user=l2tp-hm password=123 \

\... connect-to=10.1.101.100 disabled=no

/interface l2tp-client> print detail

Flags: X - disabled, R - running

0 name="l2tp-hm" max-mtu=1460 max-mru=1460 mrru=disabled

connect-to=10.1.101.100 user="l2tp-hm" password="123"

profile=default-encryption add-default-route=no dial-on-demand=no

allow=pap,chap,mschap1,mschap2

How Good Is L2TP Security?

While L2TP tunneling is generally considered an improvement over PPTP, it’s very important to understand that L2TP encryption doesn’t really exist on its own – the protocol doesn’t use any. As a result, using only the L2TP protocol when you’re online is not a smart move.

That’s why L2TP is always paired up with IPSec, which is a pretty secure protocol. It can use powerful encryption ciphers like AES, and it also uses double encapsulation to further secure your data. Basically, the traffic is first encapsulated like a normal PPTP connection, and then a second encapsulation takes place courtesy of IPSec.

Still, it is worth mentioning that there have been rumours that L2TP/IPSec has been either cracked or intentionally weakened by the NSA. Now, there isn’t any clear proof to those claims, though they do come from Edward Snowden himself. So, it ultimately depends on whether or not you want to take his word for it. You should know that Microsoft has been the first partner of the NSA PRISM surveillance program, though.

In our personal opinion, L2TP/IPSec is a safe enough VPN protocol, but you should make sure you use a reliable, no-log VPN provider as well. Also, if you’re dealing with very sensitive information, it’s better to just use a more secure protocol instead or try out VPN cascading.

Протокол туннелирования

Как правило, выбор VPN начинается с выбора протокола туннелирования (далее ПТ). Сегодня на рынке имеется несколько вариантов ПТ для реализации виртуальной частной сети: OpenVPN, PPTP, L2TP/IPsec, IPsec IKEv2 и другие, не получившие широкого распространения. Сразу хотелось бы отметить, что OpenVPN не совсем верно называть протоколом туннелирования, это программное обеспечение для создания виртуальной сети, но пусть будет протокол, дабы избежать путаницы.

Что такое протокол? Представьте себе ситуацию: вы встретились с человеком и хотите с ним пообщаться, но говорите на разных языках. Разумеется, вы не поймете друг друга, и речи о каком-либо полноценном взаимодействии идти не может. Протокол – это и есть язык взаимодействия, в данном случае между компьютером и VPN-сервером.

PPTP

PPTP – первый протокол, поддерживаемый на платформе Windows. Протокол имеет слабое шифрование и может быть взломан как спецслужбами, так и квалифицированными злоумышленниками. Из плюсов стоит отметить отсутствие необходимости устанавливать дополнительное программное обеспечение и скорость работы. PPTP VPN требует минимальных ресурсов и по сравнению с OpenVPN почти не расходует заряд при использовании на мобильных устройствах.

Почему этот протокол до сих пор используется? Главная его проблема – слабая защита передачи ключа, но это не значит, что любой желающий может взломать шифрование. PPTP имеет и свои плюсы: простоту в настройке и использовании, неплохую защиту и смену IP-адреса. PPTP, может, и не самый защищенный протокол, но определенно лучше, чем ничего.

L2TP/IPsec

Что о нем надо знать:

- он медленнее других из-за двойного инкапсулирования (создается IPsec-туннель, а данные ходят через L2TP);

- использует стандартные порты, и потому его легко может заблокировать интернет-провайдер или системный администратор;

- операционные системы имеют встроенную поддержку этой технологии, нет необходимости ставить дополнительное ПО;

- при его правильной настройке нет информации о возможности расшифровать данные.

Мы его не рекомендуем и не используем из-за скорости, потому много рассказывать о нем в рамках курса не станем.

IPsec IKEv2

Что такое IKEv2 в этой связке? Это, если говорить очень просто, авторизация через сертификат, и она, к сожалению, поддерживается не всеми устройствами.

Что о нем надо знать:

- работает быстрее, нежели L2TP/IPsec, сопоставим с OpenVPN, медленнее PPTP;

- поддерживается не всеми операционными системами (хотя сам IPsec поддерживается везде);

- при правильной настройке его не могут расшифровать ни спецслужбы, ни злоумышленники (по крайней мере, так считается в среде IT-специалистов).

Стоит отметить поддержку IPsec на всех популярных операционных системах как положительный момент. Но есть по этому поводу и другое мнение: в отличие от встроенных систем шифрования диска, наличие встроенных систем IPsec не вызывало возмущений со стороны спецслужб. Его реализовали даже в Windows, где всегда воздерживались от инструментов защиты данных, недоступных для взлома спецслужбам. Этот факт многим кажется подозрительным.

OpenVPN

OpenVPN – бесплатное решение с открытым исходным кодом, которое, по признанию большинства специалистов, является самым лучшим на сегодняшний день для создания частной виртуальной сети (VPN).

Что надо знать об OpenVPN:

- не входит в состав стандартных дистрибутивов современных операционных систем, потому требует установки дополнительного программного обеспечения;

- при правильной настройке его не смогут расшифровать ни спецслужбы, ни злоумышленники;

- при нестандартных настройках сложно блокируется.

Да, OpenVPN требует установки дополнительного программного обеспечения, но это проверенный временем софт с открытым исходным кодом, установка и настройка которого не создаст проблем даже новичку. OpenVPN работает на всех современных операционных системах: Windows, macOS, Linux, Android, iOS.

Сводка

Прежде чем сделать VPN-подключение L2TP/IPSec, необходимо иметь подключение к Интернету. Если вы попробуете сделать VPN-подключение перед подключением к Интернету, у вас может возникнуть длинная задержка, обычно 60 секунд, а затем вы можете получить сообщение об ошибке, в результате чего не было ответа или что-то не так с модемом или другим устройством связи.

При устранении неполадок подключения L2TP/IPSec полезно понять, как происходит подключение L2TP/IPSec. При запуске подключения на сервер отправляется начальный пакет L2TP с запросом подключения. Этот пакет заставляет уровень IPSec на компьютере договариваться с VPN-сервером о том, чтобы настроить защищенный сеанс IPSec (ассоциация безопасности). В зависимости от многих факторов, включая скорость ссылок, переговоры по IPSec могут занять от нескольких секунд до двух минут. Когда создана ассоциация безопасности IPSec (SA), начинается сеанс L2TP. Когда она начинается, вы получаете запрос на имя и пароль (если подключение не настроено для автоматического подключения в Windows Millennium Edition.) Если VPN-сервер принимает ваше имя и пароль, настройка сеанса завершается.

Распространенный сбой конфигурации в соединении L2TP/IPSec — это неправильно сконфигурованный или отсутствующий сертификат или неправильно сконфигурованный или отсутствующий предустанавленный ключ. Если на уровне IPSec не удастся установить зашифрованный сеанс с VPN-сервером, он будет работать безмолвно. В результате уровень L2TP не видит ответа на запрос подключения. Задержка будет долгой, обычно 60 секунд, и тогда вы можете получить сообщение об ошибке, в результате чего на сервере не было ответа или не было ответа от модема или устройства связи. Если вы получили это сообщение об ошибке перед получением запроса на имя и пароль, IPSec не устанавливал сеанс. Если это произойдет, проверьте конфигурацию сертификата или предварительно предварительного ключа или отправьте журнал isakmp администратору сети.

Вторая распространенная проблема, которая препятствует успешному сеансу IPSec, — это использование сетевого перевода адресов (NAT). Во многих небольших сетях маршрутизатор с функциональными возможностями NAT используется для обмена одним интернет-адресом между всеми компьютерами в сети. Оригинальная версия IPSec сбрасывает подключение, которое проходит через NAT, так как обнаруживает адресное сопоставление NAT как подделывания пакетов. Домашние сети часто используют NAT. Это блокирует использование L2TP/IPSec, если клиент и шлюз VPN не поддерживают возникающий стандарт IPSec NAT-Traversal (NAT-T). Дополнительные сведения см. в разделе «Nat Traversal».

Если подключение сбой после получения запроса на имя и пароль, сеанс IPSec был создан, и, вероятно, что-то не так с вашим именем и паролем. Другие параметры сервера также могут препятствовать успешному подключению L2TP. В этом случае отправьте журнал PPP администратору.

Индикация

На передней панели роутера расположены семь светодиодных индикаторов, которые позволяют отслеживать состояние устройства.

Светодиодный индикатор питания указывает на то, что адаптер переменного тока подключен. Если роутер включен, этот индикатор горит всегда.

Индикатор SYS (системный индикатор) горит, не мигая, когда маршрутизатор запускается, но он ритмично мигает во время нормальной работы. Если индикатор не горит или наоборот после зарядки горит постоянно, это указывает на неисправность устройства.

Индикатор Wi-Fi горит, когда беспроводная сеть активна, и мигает во время обмена данными. Если индикатор не горит, Wi-Fi отключен в настройках роутера TL-WR720N.

Два светодиода для портов LAN. Загорается или мигает, когда к порту подключен компьютер или другое устройство.

Индикатор подключения к Интернету. Если Интернет подключен, он активен. Если вы отсоедините кабель от порта WAN, индикатор погаснет.

Индикатор WPS указывает, что соединение WPS активно. Загорается при зарядке роутера и подключении к нему устройств по WPS. Если индикатор быстро мигает, это означает, что произошла ошибка и устройству не удалось подключиться.

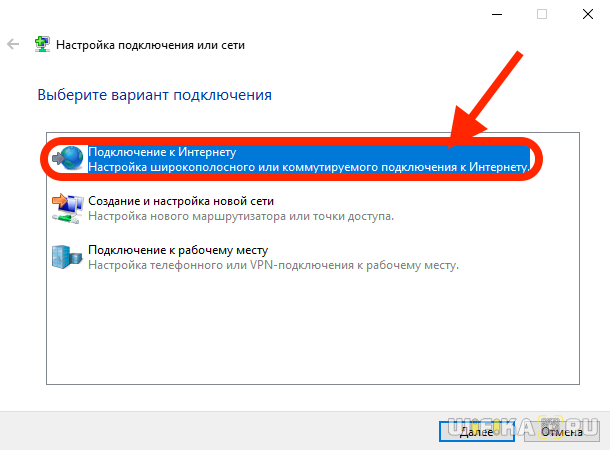

Как создать подключение PPPoE в Windows 10?

Для того, чтобы создать подключение к интернету через протокол PPPoE в Windows 10, необходимо зайти в меню «Пуск» и нажать на иконку настроек

Здесь заходим в раздел «Панели управления», который называется «Сети и интернет»

Здесь необходимо выбрать «Подключение к Интернету»

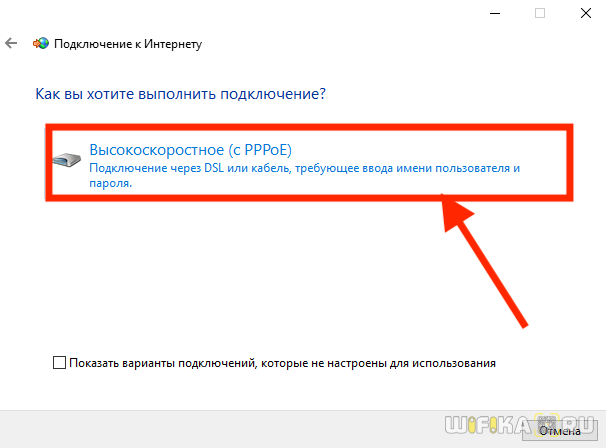

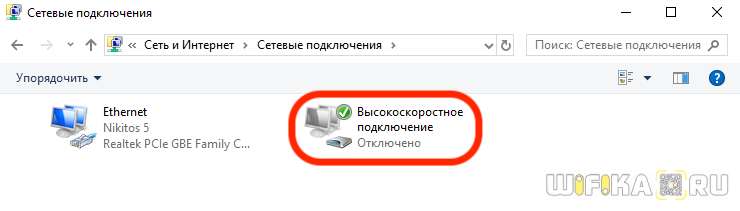

Выбираем «Высокоскоростное подключение (PPPoE)»

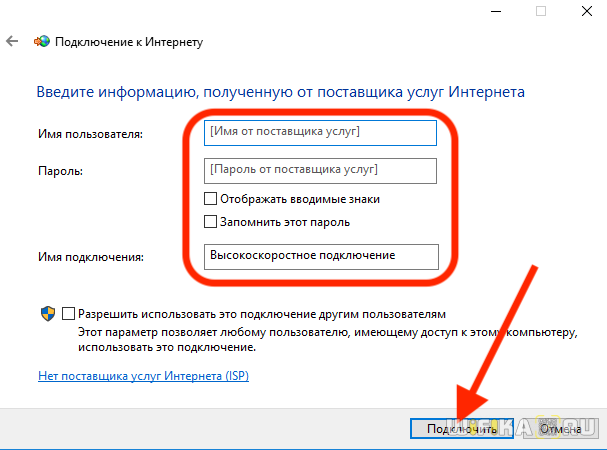

В следующем окне вводим в соответствующие поля логин и пароль от поставщика интернета. В качестве названия указываем любую фразу, по которой вы будете узнавать свое подключение в списке.

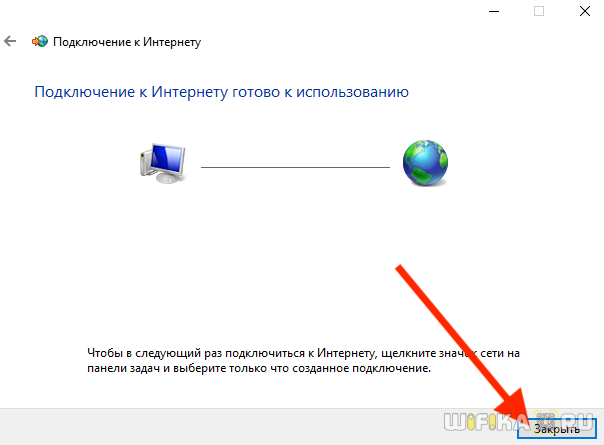

После установки связи с провайдером жмем на кнопку «Готово»

Вот и все — теперь в списке доступных сетевых подключений вы увидите свое соединение по PPPoE с заданным именем. Для того, чтобы выйти в интернет, нужно дважды кликнуть по нему левой кнопкой мыши.

Настройка IPSEC

Для управления IPSec используется пакет strongswan — установим его командой:

apt-get install strongswan

Открываем конфигурационный файл для настройки ipsec:

vi /etc/ipsec.conf

Для config setup добавим:

config setup

virtual_private=%v4:10.0.0.0/8,%v4:192.168.0.0/16,%v4:172.16.0.0/12

protostack=netkey

* где virtual_private для нас является наиболее важным параметром и определяет приватные сети. В данном примере просто перечислены сети, зарезервированные под локальные — мы можем указать и другие.

… а также вставляем ниже:

conn l2tpvpn

type=transport

authby=secret

pfs=no

rekey=no

keyingtries=2

left=%any

leftprotoport=udp/l2tp

leftid=@l2tpvpnserver

right=%any

rightprotoport=udp/%any

auto=add

* где:

- type — тип соединения. Возможны варианты tunnel (хост-хост, хост-подсеть или подсеть-подсеть); transport (хост-хост); passthrough (без обработки IPsec).

- authby — способы аутентификации двух узлов. Возможны варианты secret (по паролю) или rsasig (цифровые подписи RSA).

- pfs — расшифровывается как Perfect Forward Secrecy. Позволяет активировать совершенную секретность в канале ключей соединения.

- rekey — перепроверить соединение, когда оно истекает.

- keyingtries — число попыток, чтобы «договориться» о соединении или его замене.

- left — IP-адрес левого участника (сервера). %any означает, что адрес может быть любой.

- leftprotoport — определяет протокол и порт, на котором будет работать левая сторона (сервер). В данном примере указан UDP и порт 1701.

- leftid — идентификация левого участника соединения.

- right — IP-адрес правого участника (клиента). %any означает, что адрес может быть любой.

- rightprotoport — определяет протокол и порт, на котором будет работать правая сторона (клиент). В данном примере указан UDP и любой порт.

- auto — операция, которая должна запуститься автоматически при старте IPsec.

Создаем секретный ключ — для этого открываем на редактирование файл:

vi /etc/ipsec.secrets

… и добавляем:

%any %any : PSK «my_key_password»

* в данном примере мы устанавливаем общий пароль my_key_password для соединений с любого IP.

Разрешаем автозапуск strongswan и перезапускаем службу:

systemctl enable strongswan

systemctl restart strongswan

Client Troubleshooting

Windows: Correctly installing the certificate (for PKI users)

The certificate should be packaged in a PKCS12 package. This can be done through openssl or gnutls:

Once a .p12 file is created, import it into Windows. However, the method is not obvious. Do not double-click the key and follow the instructions, that won’t work. That imports the key into a personal certificate store, but in Windows, it is the local computer that needs to do the authentication, so the certificate needs to be added to the local computer’s key store. To do that, use the Microsoft Management Console (mmc). Administrator privileges are needed for this to work.

CODE Importing the key into Windows

Start -> Run -> mmc File -> Add/Remove Snap-in -> Certificates -> Add Computer Account -> Local Computer -> Finish -> OK.

Expand the Certificates. Choose any folder (doesn’t matter which), right-click, choose «All Tasks», then «Import». Only now follow the wizard, but on the last step, make sure to choose «Automatically select the certificate store based on the type of certificate».

Windows: RAS networking errors

Error 766: A certificate could not be found

If this error occurs, then this means the certificate was not imported correctly. Make sure to import it though MMC, and not by double-clicking the file.

Error 810: VPN connection not complete

When using ipsec-tools (racoon) the following message might occur in the system log:

CODE Error message in system log when using ipsec-tools/racoon

ERROR: ignore information because ISAKMP-SAhas not been established yet.

This means the certificate was not imported correctly, or the p12 bundle is missing in the CA certificate. Make sure to import the key through MMC, and make sure to select «Automatically select the certificate store based on the type of certificate» at the end of the import process.

Vista: Error 835 Could not authenticate

This one occurs only when using PKI. It means the subjectAltName does not match the server that the client is connecting to. This often occurs when using dynamic DNS — the certificate has the internal name rather than the external name. Either add the external name to the certificate, or disable «Verify the Name and Usage attributes of the server’s certificate» in the connection definition, under Security -> Networking -> IPsec.

Error 741: The local computer does not support required encryption type

Windows will try to negotiate MPPE, a (weak) encryption. When

- the system is not using PPP authentication, or

- the system does not have a pppd with MPPE support, or

- MPPE is supported but not compiled into the kernel (or a module)

then this error occurs.

If PPP authentication is used, it is recommended to fix the pppd or kernel (which are minimal configuration changes) even though there’s no point to have double encryption. If the system does not use PPP authentication, or the double encryption is definitely not wanted, then disable it by unchecking «Require data encryption» on the Security tab.

NoteThe connection is still protected by IPsec encryption either way, this just disable the requirement for MPPE.

Mac OS X

Mac OS X clients appear to be picky on the proposals they will negotiate with. In particular:

- dh_group must be .

- my_identifier must be an address, not a fully qualified domain name (address is the default, so just leave that line out from racoon.conf).

Mac OS X won’t connect if subjectAltName does not match the server the client is connecting to. Unlike Vista this check cannot be disabled.

Also, Mac OS X won’t connect if the server certificate contains any «Extended Key Usage» (EKU) fields (except for the deprecated ikeIntermediate one). In particular, when using certificates from the OpenVPN easy-rsa utility, it adds the «TLS WWW Server» or «TLS WWW Client» EKU, so such certificates will not work. However, such certificates can still be used on the Mac OS X client, as it doesn’t care what is on the client certificate — only the server.

In Conclusion – What Is L2TP?

L2TP (Layer 2 Tunneling Protocol) is a VPN tunneling protocol that is considered to be an improved version of PPTP. As it has no encryption, L2TP is often used alongside IPSec. So, you’ll mostly see VPN providers offering access to L2TP/IPSec, not L2TP on its own.

L2TP/IPSec is fairly safe to use, though it’s worth mentioning that there have been claims the protocol was cracked or weakened by the NSA. In terms of speed, L2TP isn’t too bad, but you might experience slower connection speeds due to the protocols double encapsulation feature. As for availability, L2TP works natively on many Windows and macOS platforms, and is pretty easy to configure on other devices and operating systems too.

Overall, L2TP/IPSec is a decent VPN protocol, but we recommend choosing a VPN provider who offers a selection of multiple VPN protocols besides L2TP if you want a truly secure online experience.

“WireGuard” is a registered trademark of Jason A. Donenfeld.

Дополнительная информация

Кроме того, в утилите конфигурации предусмотрена проверка, которая включает ведение журнала IPSec. Если вы не можете подключиться, и администратор сети или сотрудники службы поддержки обратились к вам с просьбой предоставить им журнал подключения, вы можете включить ведение журнала IPSec здесь. При этом журнал (Isakmp.log) создается в папке. При создании подключения также включить ведение журнала для обработки PPP в L2TP. Для этого:

- Щелкните правой кнопкой мыши папку сети dialup и нажмите кнопку Свойства.

- Щелкните вкладку Networking, а затем выберите запись файла журнала для этого окна подключения.

Файл журнала PPP является . Он расположен в папке.

Дополнительные сведения см. в Параметры microsoft L2TP/IPSec Virtual Private Network Client.

Структура пакета L2TP

Пакет L2TP состоит из:

| Биты 0–15 | Биты 16–31 |

|---|---|

| Флаги и информация о версии | Длина (опция) |

| ID туннеля | Идентификатор сессии |

| Ns (опт.) | № (опция) |

| Размер смещения (опция) | Смещенная площадка (опционально) …… |

| Данные полезной нагрузки |

Значения полей:

- Флаги и версия

- флаги управления, указывающие пакет данных / управления и наличие полей длины, последовательности и смещения.

- Длина (необязательно)

- Общая длина сообщения в байтах, присутствует, только если установлен флаг длины.

- ID туннеля

- Указывает идентификатор управляющего соединения.

- Идентификатор сессии

- Указывает идентификатор сеанса в туннеле.

- Ns (необязательно)

- порядковый номер для этого сообщения данных или управления, начинающийся с нуля и увеличивающийся на единицу (по модулю 2 16 ) для каждого отправленного сообщения. Присутствует только при установленном флаге последовательности.

- Nr (необязательно)

- порядковый номер ожидаемого сообщения, которое будет получено. Nr устанавливается равным Ns последнего полученного сообщения по порядку плюс один (по модулю 2 16 ). В сообщениях данных Nr зарезервирован и, если он присутствует (на что указывает бит S), ДОЛЖЕН игнорироваться при получении.

- Размер смещения (необязательно)

- Указывает, где данные полезной нагрузки находятся за заголовком L2TP. Если поле смещения присутствует, заголовок L2TP заканчивается после последнего байта заполнения смещения. Это поле существует, если установлен флаг смещения.

- Смещенная подушка (опционально)

- Переменная длина, определяемая размером смещения. Содержание этого поля не определено.

- Данные полезной нагрузки

- Переменная длина (максимальный размер полезной нагрузки = максимальный размер пакета UDP — размер заголовка L2TP)

Сброс настроек

Если вы несколько раз перенастраивали маршрутизатор и не помните, где и какие изменения вы внесли, а маршрутизатор не работает должным образом, вы можете восстановить параметры по умолчанию, восстановив заводские настройки. Для этого в пункте меню «Системные инструменты» выберите подпункт «Заводские настройки» и нажмите кнопку «Сброс». Все параметры, включая логин и пароль, будут сброшены до исходных значений.

Если вы потеряли или забыли свое имя пользователя и пароль, или по какой-либо причине вы не можете получить доступ к веб-интерфейсу устройства, вы можете восстановить заводские настройки с помощью кнопки RESET на задней панели. Его необходимо нажать и удерживать более десяти секунд. После этого индикаторы роутера погаснут и снова включатся. Настройки будут сброшены. В этом случае нужно будет заново настроить Интернет, беспроводную сеть и другие параметры.