Оглавление

Как исправить ошибку Windows 7 789 L2TP

Ниже описана последовательность действий по устранению ошибок, призванная решить проблемы Ошибка 789 L2TP. Данная последовательность приведена в порядке от простого к сложному и от менее затратного по времени к более затратному, поэтому мы настоятельно рекомендуем следовать данной инструкции по порядку, чтобы избежать ненужных затрат времени и усилий.

Пожалуйста, учтите: Нажмите на изображение [

Шаг 1: Восстановить записи реестра, связанные с ошибкой 789 L2TP

Редактирование реестра Windows вручную с целью удаления содержащих ошибки ключей Ошибка 789 L2TP не рекомендуется, если вы не являетесь специалистом по обслуживанию ПК. Ошибки, допущенные при редактировании реестра, могут привести к неработоспособности вашего ПК и нанести непоправимый ущерб вашей операционной системе. На самом деле, даже одна запятая, поставленная не в том месте, может воспрепятствовать загрузке компьютера!

В связи с подобным риском мы настоятельно рекомендуем использовать надежные инструменты очистки реестра, такие как WinThruster (разработанный Microsoft Gold Certified Partner), чтобы просканировать и исправить любые проблемы, связанные с Ошибка 789 L2TP. Используя очистку реестра , вы сможете автоматизировать процесс поиска поврежденных записей реестра, ссылок на отсутствующие файлы (например, вызывающих ошибку %%error_name%%) и нерабочих ссылок внутри реестра. Перед каждым сканированием автоматически создается резервная копия, позволяющая отменить любые изменения одним кликом и защищающая вас от возможного повреждения компьютера. Самое приятное, что устранение ошибок реестра может резко повысить скорость и производительность системы.

Предупреждение: Если вы не являетесь опытным пользователем ПК, мы НЕ рекомендуем редактирование реестра Windows вручную. Некорректное использование Редактора реестра может привести к серьезным проблемам и потребовать переустановки Windows. Мы не гарантируем, что неполадки, являющиеся результатом неправильного использования Редактора реестра, могут быть устранены. Вы пользуетесь Редактором реестра на свой страх и риск.

Перед тем, как вручную восстанавливать реестр Windows, необходимо создать резервную копию, экспортировав часть реестра, связанную с Ошибка 789 L2TP (например, Windows 7):

- Нажмите на кнопку Начать.

- Введите «command» в строке поиска. ПОКА НЕ НАЖИМАЙТЕENTER!

- Удерживая клавиши CTRL-Shift на клавиатуре, нажмите ENTER.

- Будет выведено диалоговое окно для доступа.

- Нажмите Да.

- Черный ящик открывается мигающим курсором.

- Введите «regedit» и нажмите ENTER.

- В Редакторе реестра выберите ключ, связанный с Ошибка 789 L2TP (например, Windows 7), для которого требуется создать резервную копию.

- В меню Файл выберите Экспорт.

- В списке Сохранить в выберите папку, в которую вы хотите сохранить резервную копию ключа Windows 7.

- В поле Имя файла введите название файла резервной копии, например «Windows 7 резервная копия».

- Убедитесь, что в поле Диапазон экспорта выбрано значение Выбранная ветвь.

- Нажмите Сохранить.

- Файл будет сохранен с расширением .reg.

- Теперь у вас есть резервная копия записи реестра, связанной с Windows 7.

Следующие шаги при ручном редактировании реестра не будут описаны в данной статье, так как с большой вероятностью могут привести к повреждению вашей системы. Если вы хотите получить больше информации о редактировании реестра вручную, пожалуйста, ознакомьтесь со ссылками ниже.

Мы не несем никакой ответственности за результаты действий, совершенных по инструкции, приведенной ниже — вы выполняете эти задачи на свой страх и риск.

Что значат эти записи в реестре

Если попытка L2TP-подключения не удалась вследствие появления сбоя с кодом 789, источник проблемы сокрыт в некорректной аутентификации на базе предварительного ключа, обеспечивающего соединение по L2TP/IPSec. Для реализации функционирования процесса требуются ключи «ProhibitIpSec» и «AllowL2TPWeakCrypto». ОС Windows стандартно не может создать соединение по L2TP в отсутствии IPSec. Так, если в реестре параметр ProhibitIpSec имеет значение 1, то на устройстве с операционкой Windows 7, 8, 10 не будет осуществляться создание фильтра, который на автомате применяет проверку подлинности ЦС, тогда будет проверяться локальный либо политики IP Security. Параметр AllowL2TPWeakCrypto применяется для активации алгоритмов шифрования MD5 (Message Digest 5 шифрует любые сведения в формате 128-битного хэширования) и DES (Data Encryption Standard – стандарт симметричного шифрования, осуществляет преобразование 64-битовых блоков данных посредством 56-битового ключа). Так, ошибка 789 при соединении с L2TP внезапно появляется при удалении ключей, обеспечивающих корректность функционирования VPN-канала. Они могут пропасть после инсталляции обновлений драйверов, приложений или удаления вирусами.

L2TP

Устанавливаем сервер L2TP:

apt-get install xl2tpd

Открываем файл настройки сервера:

vi /etc/xl2tpd/xl2tpd.conf

Добавляем:

port = 1701

access control = no

ipsec saref = yes

force userspace = yes

auth file = /etc/ppp/chap-secrets

ip range = 176.16.10.10-176.16.10.200

local ip = 176.16.10.1

name = l2tpserver

pppoptfile = /etc/ppp/options.xl2tpd

flow bit = yes

exclusive = no

hidden bit = no

length bit = yes

require authentication = yes

require chap = yes

refuse pap = yes

где:

- port — порт UDP, на котором работает VPN. По умолчанию, 1701.

- access control — принимать или нет запросы только от клиентов с определенными IP, перечисленными в настройках клиентов.

- ipsec saref — указывает использовать или нет ipsec Security Association, позволяющий отслеживать несколько клиентов с одинаковыми IP-адресами.

- force userspace — повышает производительность за счет декапсуляции пакетов L2TP.

- auth file — путь к файлу аутентификации.

- ip range — диапазон адресов, которые назначаются подключенным клиентам.

- local ip — IP-адрес сервера в сети VPN.

- name — имя сервера для процесса согласования.

- pppoptfile — путь к файлу с настройкой pppd.

- flow bit — позволяет добавлять в пакеты порядковые номера.

- exclusive — если поставить в yes, сервер разрешит только одно соединение с клиентом.

- hidden bit — скрывать или нет AVP.

- length bit — использовать ли бит длины, указывающий полезную нагрузку.

- require authentication — требовать ли аутентификацию.

- require chap — требовать ли аутентификацию PPP по протоколу CHAP.

- refuse pap — требовать ли аутентификацию PPP по протоколу PAP.

Разрешаем автозапуск vpn-сервера и перезапускаем его:

systemctl enable xl2tpd

systemctl restart xl2tpd

Тест подключения

В нашем случае мы установили VPN-соединение со смартфоном Android, в частности Huawei P30, который включает клиента L2TP / IPsec PSK. Конфигурация, которую мы должны выполнить, следующая (мы не можем установить захват, потому что операционная система определяет его как частный контент).

- Имя: мы даем VPN имя

- Тип: L2TP / IPsec PSK

- Сервер: IP- или DDNS-домен вашего VPN-сервера.

- Секрет L2TP: 1234clavel2tp; ключ, который мы помещаем в раздел L2TP, который используется всеми клиентами.

- Идентификатор IPsec: redeszone@redeszone.net

- Начальный общий ключ IPsec: 12345678; ключ, который мы помещаем для идентификатора «allusers» в разделе IPsec / Pre-Shares Key.

Нажимаем на сохранить, и подключаемся. При подключении он запросит у нас имя пользователя и пароль, эти учетные данные мы вводим в «Пользователи L2TP». После этого он без проблем подключит нас к серверу VPN, и у нас будет доступ к администрированию pfSense и любой сети.

Как вы видели, соединение было успешно установлено и никаких проблем не возникло.

Настройка интернет-соединения на роутере

ТП Линк Билайн – техника с расширенным списком актуальных версий. Пароль для беспроводной сети прописан на дне корпуса прибора. Технические характеристики имеют высокие показатели качества. После того как роутер подключен к компьютеру через разъемы WAN/LAN, выполняется настройка:

- Зайти в браузер. Ввести в поисковую строчку — 192.168.0.1. Нажать Enter.

- Появится страница для входа в личный кабинет, ввести логин и пароль. В обоих полях прописать слово admin. Нажать клавишу подтверждения.

- Открывается web-интерфейс. Нужно найти вкладку «Сеть» — она может отображаться с надписью Network. На обновленной странице выбирается позиция WAN.

- Вносятся данные через открытие подпунктов:

| Основная строка | Параллельная строка |

| WAN Connection Type | L2TP/Russia L2TP |

| Username | Ввод номера лицевого счета |

| Password | Пароль, который прописан на нижней части роутера |

| Confirm Password | Подтверждение пароля |

- В графе Dynamic IP поставить галочку.

- В поле Server IP Address/Name ввести путь маршрутизатора: tp.internet.beeline.ru.

- Внизу страницы нажать на вкладку Connection Mod. Этот пункт позволит выбрать режим подключения. Нужно назначить позицию Connect Automatically.

- Сохранить введенные данные с помощью клавиши Save.

- В главном меню выбрать графу Wireless. Это действие подтверждает, что настраивается беспроводной режим. Указывается имя своего устройства в пункте Wireless Network Name, а в графе Region выбрается Россия. После данные вновь сохраняются соответствующей клавишей.

- Перейти во вкладку Wireless Security, чтобы настроить безопасность соединения. Нужно отметить позицию WPA/WPA2 – Personal. Далее заполняются сведения с помощью таблицы:

Рекомендуем: Как получить интернет от Beeline за 1 рубль

| Первая строчка | Строка напротив |

| Version | WPA2-PSK |

| Encryption | AES |

| Wireless Password | Личный пароль (не менее 8 символов с цифровыми и буквенными обозначениями на английском языке) |

Этими действиями выбирается версия защитного режима, код шифровки и персональный пароль. В конце таблицы следует нажать клавишу «Сохранить», затем «Применить» настройки.

Mikrotik (Winbox)

Начинаем настройку IPsec:

IP — IPsec — Profiles

-

Добавляем имя

-

Hash алгоритмы sha256

-

PRF алгоритмы sha256

-

Алгоритмы шифрования aes-256

-

Diffie Hellman группа modp2048 (она же группа 14 в другом наименовании, подробнее есть в у Mikrotik’а)

Все остальное оставляем по умолчанию.

Дальше открываем вкладку proposals

-

Задаем имя

-

Алгоритмы аутентификации sha256

-

Алгоритмы шифрования aes-256 cbc

-

PFS группа modp2048

Создаем Peer

-

Указываем имя

-

Address — это адрес пира, то есть Cisco (1.2.3.2)

-

Local Address — это адрес самого Mikrotik (1.2.3.1)

-

Выбираем ранее созданный профиль

-

Exchange Mode нам нужен IKE2

Переходим на вкладку Identities

-

Выбираем настроенный пир (FTD)

-

Метод аутентификации pre shared key

-

В поле Secret указываем сам ключ (желательно длинный и сложный. Сохраним его для настройки ответной стороны)

-

Notrack Chain нужно выбрать prerouting

Теперь переходим к главному — настройке Policies

Основная загвоздка в настройке со стороны Mikrotik — это то, что для одной политики возможно указать только одну подсеть. Если нам нужно связать 2 подсети, это не проблема. В случае же с множеством подсетей из разных диапазонов — возникает первая сложность. Нужно делать политику для каждой подсети.

-

Выбираем созданный ранее пир (FTD)

-

Выбираем чекбокс Tunnel

-

Src. Address — это подсеть со стороны Mikrotik, которую мы хотим отправить в туннель (192.168.88.0/24)

-

Dst.Address — это подсеть, которую мы хотим получить от FTD (172.16.110.0/24)

На второй вкладе (Actions) указываем

-

Level: unique — для того, чтобы иметь возможность работы нескольких политик одновременно.

-

Выбираем proposal из ранее созданного (FTD_proposal)

Повторяем настройки для каждой подсети, которую хотим добавить в туннель. От каждой локальной, к каждой удаленной.

Теперь нужно настроить Firewall. Начнем с создания адресных листов.

IP — Firewall — Address Lists

-

Указываем имя (для последующих записей нужно будет выбрать уже существующее имя для добавления в него новой записи)

-

Указываем подсеть

Наша задача: создать 2 листа. Один — FTD_networks — с сетями, которые мы будем получать. А второй — Mikrotik_networks — с локальными сетями на Mikrotik.

Переходим на вкладку Filter Rules. Здесь нам нужно создать разрешающие правила для наших подсетей, чтобы роутер их пропускал.

-

Chain: forward

-

Advanced — Src. Address List: Mikrotik_networks

-

Advanced — Dst. Address List: FTD_networks

-

Action: accept

И второе правило, где Source и Destination Address List меняются местами. Наши разрешающие правила должны быть выше запрещающих! Поэтому их нужно перетащить вверх, если это не так.

Переходим на вкладку NAT.

Нужно сделать исключения для наших подсетей, чтобы они не улетали в обычный NAT маскарадинг.

-

Chain: srcnat

-

Advanced — Src. Address List: Mikrotik_networks

-

Advanced — Dst. Address List: FTD_networks

-

Action: accept

Как и в правилах фильтрации, нужно сделать 2 правила, поменяв во втором местами Source и Destination. А так же, поднять эти правила выше правила masquerade.

Переходим на вкладку Raw.

Здесь аналогично, нужно сделать 2 правила для прероутинга

-

Chain: prerouting

-

Advanced — Src. Address List: Mikrotik_networks

-

Advanced — Dst. Address List: FTD_networks

-

Action: accept

Как и в предыдущих вкладках, нужно сделать 2 правила, поменяв во втором местами Source и Destination.

На этом настройка со стороны Mikrotik закончена. Можно приступать к ответной стороне.

Сведения о файлах

Английская (США) версия данного обновления программного обеспечения устанавливает файлы, атрибуты которых указаны в приведенных ниже таблицах. Дата и время для этих файлов указаны в формате общего скоординированного времени (UTC). Имейте в виду, что дата и время для этих файлов на локальном компьютере отображаются в местном времени с вашим текущим смещением летнего времени. При выполнении определенных операций с файлами даты и время могут изменяться.

Важно. Windows Server 2012 R2 исправления и исправления Windows 8.1 включаются в тех же самых пакетов

Однако исправления на странице запроса исправлений перечислены под обеими операционными системами. Для получения пакета исправлений, который применяется к одной или обеих операционных систем, установите исправления, перечисленные в разделе «Windows 8.1/Windows Server 2012 R2» на странице. Всегда смотрите раздел «Информация в данной статье относится к следующим продуктам» статьи для определения фактических операционных систем, к которым применяется каждое исправление.

Файлы, относящиеся к определенному продукту, этапу разработки (RTM, SP n) и направлению поддержки (LDR, GDR) можно определить по номерам версий, как показано в следующей таблице.

Файлы МАНИФЕСТА (.manifest) и MUM (.mum), устанавливаемые для каждой среды, указаны отдельно в разделе «сведения о дополнительных файлах». MUM, MANIFEST и связанные файлы каталога безопасности (.cat) очень важны для поддержания состояния обновленных компонентов. Файлы каталога безопасности, для которых не перечислены атрибуты, подписанные цифровой подписью корпорации Майкрософт.

Как исправить ошибку 789 l2tp в windows 7

У меня установлена операционная система Windows 7, но на Windows 8.1 она так же встречается. Вот так вот выглядит эта зараза:

Данная ошибка, чем то похожа на 807, с которой мы уже сталкивались.

- Проверьте вашу систему на вирусы, очень часто такое бывает, в очень замусоренных системах, я вам могу посоветовать утилиту «чистилка» или же утилиты от Dr. Web

- Если ваш компьютер, девственно чист и вирусы его не коснулись, то ошибка 789 при попытке подключения вашего впн соединения, возникает из-за косяков и проблем с реестром Windows.

Я для решения ошибки 789 при установлении L2TP соединения, выполнил следующие действия, создал ключ реестра. Открываем редактор реестра Windows, через комбинацию клавиш Win+R и вводим regedit.

Переходим в ветку . Создаем там два dword ключа:

- ProhibitIpSec со значением 1

- AllowL2TPWeakCrypto со значением 1

Кому лень это делать можете воспользоваться уже готовым ключом. Данный файл подходит для Windows 7, если нужно для Windows 8.1, то откройте его с помощью блокнота и измените 4 на 5.

Небольшое пояснение по ключам реестра

Теперь поясню, что делают наши созданные ключи реестра, в итоге операционная система Windows 7 или 8.1, не сможет производить подключение L2TP без IpSec, с обязательным шифрованием и это правильно, для этого используется ключ ProhibitIpSec. При значении этого ключа в 1, не создается автоматический фильтр, использующий проверку подлинности ЦС. Вместо этого он проверяет локальный или политики IPSEC. AllowL2TPWeakCrypto включает шифрования Message Digest 5 (MD5) и уровень шифрования данных DES (Encryption Standard) для Layer Two Tunneling Protocol с туннелей IPsec (L2TP/IPsec).

Надеюсь, вам помогла эта небольшая заметка и вы устранили ошибку 789 на вашем VPN подключении.

One Response to Ошибка подключения 789 в Windows 7 и 8.1

Не помогает… Клиент — MS Win7 (х86) Pro — лицензия, обновления, антивирус — всё исправно и регулярно обновляется. Есть три сервера. К ним по PPTP — подключаюсь без проблем, по L2TP — только к одному из трех (но подключаюсь. ) на остальных вываливается «789». Ключ «AllowL2TPWeakCrypto» исправил с «0» на «1», второй (ProhibitIpSec со значением 1) — добавил. После перезагрузки перестали работать L2TP подключения на все сервера (даже на тот, который подключался), но ошибка уже «809». Брандмауэр DrWeb отключал (системный отключен)+ добавлял ключ «AssumeUDPEncapsulationContextOnSendRule» с разными значениями. Не помогло, 809-я ошибка осталась. Всё вернул как и было — теперь хоть один сервер из 3-х по L2TP подключается (остальные также не работают с 789-й ошибкой). Вопрос представляется больше теоретический — «куда копать»? Может кто — то посоветует…

Почему происходит ошибка времени выполнения 868?

Наиболее распространенные вхождения «Remote Access Error 868» проблемы при загрузке Windows. Три распространенные причины, по которым ошибки во время выполнения, такие как всплывающее окно ошибки 868:

Ошибка 868 Crash — Ошибка 868 является хорошо известной, которая происходит, когда неправильная строка кода компилируется в исходный код программы. Это возникает, когда Windows не работает должным образом или не знает, какой вывод будет подходящим.

Утечка памяти «Remote Access Error 868» — этот тип утечки памяти приводит к тому, что Windows продолжает использовать растущие объемы памяти, снижая общую производительность системы. Это может быть вызвано неправильной конфигурацией программного обеспечения Microsoft Corporation или когда одна команда запускает цикл, который не может быть завершен.

Error 868 Logic Error — Ошибка программной логики возникает, когда, несмотря на точный ввод от пользователя, производится неверный вывод. Когда точность исходного кода Microsoft Corporation низкая, он обычно становится источником ошибок.

В большинстве случаев проблемы с файлами Remote Access Error 868 связаны с отсутствием или повреждением файла связанного Windows вредоносным ПО или вирусом. Как правило, решить проблему позволяет получение новой копии файла Microsoft Corporation, которая не содержит вирусов. Мы также рекомендуем выполнить сканирование реестра, чтобы очистить все недействительные ссылки на Remote Access Error 868, которые могут являться причиной ошибки.

Как настроить собственный VPN-сервер под Ubuntu вручную

Можно развернуть собственный ВПН сервер на VPS под управлением Ubuntu (версии 18 и 20) вручную, для этого воспользуемся пакетом strongSwan, который предназначен для реализации IPSec на различных платформах. Для начала, как обычно, выполним обновление серверной ОС:

apt update && apt full-upgrade -y

Затем приступаем к настройкам.

1. Инсталлируем strongSwan командой*:

apt-get install strongswan

*Примечание: в процессе инсталляции отвечайте «нет» на запросы об установке сертификата во всех диалоговых окнах.

2. Затем установим модуль xl2tpd для реализации протокола L2TP:

apt-get install xl2tpd

3. Выполним автозагрузку этих пакетов:

systemctl enable ipsec systemctl enable xl2tpd

4. В редакторе Nano выполним редактирование конфигурационного файла IPSec:

nano /etc/ipsec.conf

Вписываем в файл следующие строки (соблюдая все отступы):

config setup

nat_traversal=yes

virtual_private=%v4:10.0.0.0/8,%v4:192.168.0.0/16,%v4:172.16.0.0/12

oe=off

protostack=netkey

conn L2TP-PSK-NAT

rightsubnet=vhost:%priv

lso=L2TP-PSK-noNAT

conn L2TP-PSK-noNAT

authby=secret

pfs=no

auto=add

keyingtries=3

r4ekey=no

ikelifetime=8h

keylife=1h

type=transport

left=SERVER.IP

leftprotoport=17/1701

right=%any

rightprotoport=17/%any

*Примечание: в параметр left вместо SERVER.IP подставьте IP адрес своего VPS.

5. Прописываем общий ключ IPsec PSK, для этого запускаем следующий файл на редактирование:

nano /etc/ipsec.secrets

Вносим данные:

SERVER.IP %any : PSK "MyNewSharedSecretKey20"

где: SERVER.IP IP — адрес вашего VPS;

6. Создаем скрипт для настройки сетевого подключения к VPN-серверу, для этого открываем для редактирования файл:

nano /usr/local/bin/ipsec

Вносим туда следующие команды:

iptables --table nat --append POSTROUTING --jump MASQUERADE echo 1 > /proc/sys/net/ipv4/ip_forward for each in /proc/sys/net/ipv4/conf/* do echo 0 > $each/accept_redirects echo 0 > $each/send_redirects done /etc/init.d/ipsec restart

7. Затем выполняем следующие команды, чтобы сделать данный скрипт исполняемым:

Включаем rc.local (он выключен в Ubuntu 20), для этого отредактируем файл:

nano /etc/systemd/system/rc-local.service

Description=/etc/rc.local Compatibility

ConditionPathExists=/etc/rc.local

Type=forking

ExecStart=/etc/rc.local start

TimeoutSec=0

StandardOutput=tty

RemainAfterExit=yes

SysVStartPriority=99

WantedBy=multi-user.target

Делаем этот файл исполняемым:

chmod +x /etc/rc.local

Добавляем этот скрипт в /etc/rc.local и запускаем его:

nano /etc/rc.local #!/bin/sh -e /usr/local/bin/ipsec_conf exit 0

8. Перезагружаем список доступных демонов и включаем в автозагрузку rc-local:

systemctl daemon-reload systemctl enable rc-local

9. Выполним настройку L2TP, для чего c помощью следующей команды отредактируем файл xl2tpd.conf:

nano /etc/xl2tpd/xl2tpd.conf

Вписываем эти строки в файл:

ipsec saref = yes ip range = 10.1.2.2-10.1.2.255 local ip = 10.1.2.1 refuse chap = yes refuse pap = yes require authentication = yes ppp debug = yes pppoptfile = /etc/ppp/options.xl2tpd length bit = yes

10. Настраиваем авторизацию PPP, для этого произведем редактирование файла:

nano /etc/ppp/options.xl2tpd

Вносим в редакторе следующие строки:

require-mschap-v2 ms-dns 8.8.8.8 ms-dns 8.8.4.4 asyncmap 0 auth crtscts lock hide-password modem debug name VPNTEST20 proxyarp lcp-echo-interval 30 lcp-echo-failure 4

где: параметр name — название нашего VPN сервера (к примеру, VPNTEST20)

11. На следующем этапе, добавим пользователей в файл chap-secrets и укажем их логины и пароли (на примере одного пользователя с логином uservpn1 и паролем password1):

nano /etc/ppp/chap-secrets uservpn1 VPNTEST20 password1 *

12. Проводим рестарт всех настроенных сервисов:

/etc/init.d/ipsec restart /etc/init.d/xl2tpd restart

13. Перезагружаем сервер и пробуем подсоединиться к нашему VPN-серверу с помощью клиента (про настройки клиентов читайте в следующих разделах нашей статьи).

Если у вас Debian Wheezy

К сожалению для пользователей Wheezy, из репозитория устанавливается пакет strongswan версии 4.x.x, но… устанавливается некорректно (по крайней мере у нас) и поэтому не работает. Для нашей же конфигурации требуется версия пакета strongswan 5.2.1 который легко устанавливается на Jessie. Однако установить его на Wheezy все-таки возможно. Мы, конечно, должны предупредить, что вы делаете все на свой страх и риски и обязательно сделайте бэкап.

1. Выполните sudo nano /etc/apt/sources.list и сделайте так, что бы ваша Raspberry могла получать пакеты для двух типов ОС:

deb http://mirrordirector.raspbian.org/raspbian/ wheezy main contrib non-free rpideb http://archive.raspbian.org/raspbian wheezy main contrib non-free rpi# Source repository to adddeb-src http://archive.raspbian.org/raspbian wheezy main contrib non-free rpi

deb http://mirrordirector.raspbian.org/raspbian/ jessie main contrib non-free rpideb http://archive.raspbian.org/raspbian jessie main contrib non-free rpi# Source repository to adddeb-src http://archive.raspbian.org/raspbian jessie main contrib non-free rpi

Сохраните Ctrl-X

2. Добавим новые слова для выбора версии ОС при обновлении. Для этого создайте новый файл

sudo nano /etc/apt/preferences

и добавьте в него

Package: *Pin: release n=jessiePin-Priority: 900

Package: *Pin: release n=wheezyPin-Priority: 300

Package: *Pin: release o=RaspbianPin-Priority: -10

Or, if you want to stick to wheezyPackage: *Pin: release n=wheezyPin-Priority: 900

Package: *Pin: release n=jessiePin-Priority: 300

Package: *Pin: release o=RaspbianPin-Priority: -10

Сохраните Ctrl-X

3. Сделайте команду apt-get upgrade для загрузки новых версий приложений

4. Установите требуемую версию strongswan 5.2.1 из репозитория Jessie командой

sudo apt-get install -t jessie strongswan

Если все успешно установилось, то переходите к настройкам ipsec и xl2tpd, которые приведены в пунктах 1 — 24

Наша система будет работать с многими типами домашних и офисных маршрутизаторов. Более подробно смотрите в разделе по настройке оборудования, а начать настройку лучше с этого примера.

ДОПОЛНИТЕЛЬНО ПО ТЕМЕ

Немного более подробно про IP адреса можно прочитать на нашем сайте

Про выход в Интернет через VPN и центральный офис можно почитать здесь

Про удалённый доступ к компьютеру можно почитать на нашем сайте

Про VPN и протоколы можно почитать здесь

Домашний роутер для Билайн

Билайн L02H — это домашний 4G/WiFi роутер, с возможностью раздавать мобильный интернет на связанные с ним через вайфай другие устройства (компьютеры, ноутбуки, телефоны, планшеты, etc).

Его характеристики:

- Поддержка систем связи LTE/FDD в частотных диапазонах: 800 Мгц, 1800 Мгц, 2600 МГц (Скорость интернета при LTE/FDD: скорость приёма — до 100 Мегабит/сек, скорость передачи данных — до 50 Мегабит/сек);

- UMTS: 900 Мгц, 2100 МГц;

Здесь следует сделать отступление. Не все знают, что означает umts, что это такое в телефоне, какую роль играет эта технология, поэтому вкратце поясним: это технология связи третьего поколения, которая расшифровывается как «Универсальная Мобильная Телекоммуникационная Система». В некоторым смысле она представляет собой связующее звено между системами связи второго поколения (GSM) и системами нового поколения 3G и 4G.

- GSM: 900 МГц, 1800 МГц;

- Предельное количество активных пользователей по Wi-Fi — десять штук;

- Работоспособность маршрутизатора гарантирована только при использовании USIM-карты от «Beeline».

Настройка интернета на роутере

Для активации маршрутизатора для начала необходимо определить нужный тип подключения.

Статический тип подключения

В развернутом разделе WAN для настройки нужно писать всю информацию вручную:

- Напротив первого пункта поставить «Статический IP-адрес» или выбрать «Определить» для автоматического заполнения.

- Внимательно заполнить все остальные данные, которые также прописаны в действующем договоре.

- Нажать «Сохранить».

Статический IP-адрес прописывают вручную.

Статический IP-адрес прописывают вручную.

Динамический

Если по договору провайдер использует для раздачи интернета этот тип подключения, то данные в параметрах вводить нет необходимости. Они определяются автоматически.

Настройка сети с динамическим типом:

- В верхней строчке изменить значение на соответствующее подключение.

- Кликнуть «Определить».

- Дождаться полного заполнения строк.

- Выбрать «Сохранить».

В этой настройке подключенный прибор должен ответить запросу и самостоятельно проставить все значения. Если этого не происходит, нужно несколько раз кликать по кнопке «Определить», чтобы все настройки активировались.

L2TP

Открыв тот же раздел (WAN), нужно поставить тип подключения в первом окне. Он будет называться «L2TP/ Россия L2TP». После определения канала нужно заполнить другие поля, как в документах:

- имя клиента;

- пароль;

- IP-адрес/Имя сервера – tp.internet.beeline.ru.

При L2TP заполняют имя клиента, пароль, IP-адрес.

При L2TP заполняют имя клиента, пароль, IP-адрес.

После внесения всех поправок нужно сохранить параметры.

PPPoE

Этот тип подключения используется компанией «Ростелеком».

Гид по назначению параметров:

- Первую ячейку заполнить данными «Россия PPPoE» либо «PPPoE».

- В следующие поля внести пароль и имя клиента. Первый нужно подтвердить.

- Поставить «Вторичное подключение», если оно имеется (отметить «Статический IP» для Ростелекома).

- Подключить по требованию WAN, назначить расписание, активировать вручную или автоматически.

- Сохранить изменения.

Чтобы выбрать пункт «По расписанию», нужно настроить правильно время для устройства. Эта функция находится в системных инструментах, пункте «Настройка времени».

Если владелец использует прибор в связке с тарифом от другого провайдера, интерфейс потребует ввести данные из договора в окне «Дополнительные настройки PPPoE» (для подключения по расписанию).

Важно не забывать обновлять конфигурации после изменений через кнопку «Сохранить»

PPTP

Этот протокол дает возможность пользоваться VPN-соединением. Для его активации необходимо написать адрес сервера, указать стандартные данные: имя пользователя, пароль.

PPTP дает возможность подключить VPN-соединение.

PPTP дает возможность подключить VPN-соединение.

В первой ячейке нужно из выпадающего списка выбрать «PPTP / Россия PPTP», внести изменения в другие строки. Если у пользователя особенный тип соединения, можно посередине страницы отметить «статический IP». После придется вносить все данные вручную.

Клонирование MAC-адреса

Изменение данного параметра применяется, когда подключения не происходит, но настройки стоят правильные.

Чтобы исправить ситуацию, нужно выполнить следующее:

- Открыть страницу «Клонирование MAC-адреса».

- Обновить первую строку, самостоятельно внеся изменения, либо выбрать кнопку «Восстановить…».

Настройка предшарного ключа на VPN-клиенте

-

На Панели управления дважды щелкните Сетевые подключения.

-

В разделе Виртуальная частная сеть щелкните правой кнопкой мыши подключение, для которого необходимо использовать предшарный ключ, а затем нажмите свойства.

-

Щелкните вкладку Безопасность.

-

Щелкните IPSec Параметры.

Примечание

IPSec Параметры может быть затеняться, если на вкладке Networking тип VPN установлен в VPN PPTP. Предварительно настроенный ключ можно настроить только в том случае, если этот параметр установлен для VPN или автоматического VPN L2TP IPSec.

-

Щелкните, чтобы выбрать ключ Use preshared для проверки подлинности.

-

В поле Ключ введите предварительное ключевое значение. Это значение должно соответствовать предварительно заранее заданной ключевой значению, которое вступило на сервере на основе VPN.

-

Два раза нажмите кнопку ОК .

Не появляется запрос пароля для L2TP VPN подключения

Такое ощущение, что в этом диалоге VPN подключения почему-то блокируется вывод окна с запросом данных пользователя. В результате VPN подключение никак не может завершиться

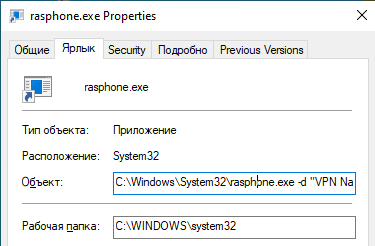

Есть обходное решение этой проблемы. Попробуйте использовать для установления VPN подключения старую-добрую Windows утилиту rasphone.exe, которая все еще присутствует в современных версиях Windows 10 (эта утилита должна быть знакома всем тем, кто пользовался dial-up подключением в Windows).

Что интересно, проблема возникает только c L2TP подключением (даже при включенном настроенном параметре реестра AssumeUDPEncapsulationContextOnSendRule = 2). Другое VPN подключение на этом же компьютере, но с протоколом PPTP и типом аутентификации MS-CHAP v2 работает нормально

Ошибки Remote Access Error 868

Наиболее распространенные ошибки Remote Access Error 868, которые могут возникнуть на компьютере под управлением Windows, перечислены ниже:

- «Ошибка Remote Access Error 868. «

- «Remote Access Error 868 не является программой Win32. «

- «Remote Access Error 868 столкнулся с проблемой и закроется. «

- «К сожалению, мы не можем найти Remote Access Error 868. «

- «Remote Access Error 868 не может быть найден. «

- «Проблема при запуске приложения: Remote Access Error 868. «

- «Файл Remote Access Error 868 не запущен.»

- «Remote Access Error 868 остановлен. «

- «Ошибка в пути к программному обеспечению: Remote Access Error 868. «

Проблемы Windows Remote Access Error 868 возникают при установке, во время работы программного обеспечения, связанного с Remote Access Error 868, во время завершения работы или запуска или менее вероятно во время обновления операционной системы

Отслеживание того, когда и где возникает ошибка Remote Access Error 868, является важной информацией при устранении проблемы