Оглавление

Configuration modification and removal

In certain situations, CB and PE device configuration needs to be adjusted (e.g. PE device needs new control ports) or removed completely. To modify the PE device configuration, all related PE device configuration should be removed from the CB device first. Only then the new configuration can be applied.

First, to remove PE configuration from CB, disable the PE using the following command:

/interface bridge port-extender set switch=none control-ports="" excluded-ports=""

Then, on the CB device, remove the related bridge and other RouterOS configuration where PE interfaces were used (e.g. see the export from «/interface bridge port» and «/interface bridge vlan» menus). For example, to remove all bridge ports from a specific PE device, use the command below:

/interface bridge port remove

Once the configuration is removed, PE can be removed from the CB device list. This command will also automatically remove all the PE device interfaces from the CB interface list. In case some PE interface configuration is still applied on the CB, it will not be valid anymore. Use command to find out the PE device name.

/interface bridge port-controller device remove

Настройка локальной сети MikroTik

Объединение Wi-Fi и проводных интерфейсов в локальную сеть

Чтобы компьютеры, подключенные к роутеру по кабелю и по Wi-Fi, друг друга «видели», необходимо объединить беспроводной и проводные интерфейсы MikroTik. Если у вас роутер без Wi-Fi, то объединяете только проводные интерфейсы.

Создаем объединение bridge-local (мост);

- Открываем меню Bridge;

- Нажимаем кнопку Add (плюсик);

- В поле Name прописываем имя объединения bridge-local;

- Нажимаем кнопку OK.

Настройка локальной сети MikroTik

Добавляем в объединение проводные ethetnet порты 2-5:

- Переходим на вкладку Ports;

- Нажимаем кнопку Add (плюсик);

- В списке Interface выбираем ethernet порт ether2;

- В списке Bridge выбираем имя объединения bridge-local;

- Нажимаем кнопку OK;

- Точно так же добавляем порты ether3, ether4, ether5.

Объединение ethernet портов MikroTik в локальную сеть

Добавляем в объединение Wi-Fi интерфейс.

- Переходим на вкладку Ports;

- Нажимаем кнопку Add (плюсик);

- В списке Interface выбираем беспроводной интерфейс wlan1;

- В списке Bridge выбираем имя объединения bridge-local;

- Нажимаем кнопку OK.

Объединение Wi-Fi интерфейса MikroTik в локальную сеть

Назначение IP адреса локальной сети

Настроим IP адрес локальной сети MikroTik:

- Открываем меню IP;

- Выбираем Addresses;

- Нажимаем кнопку Add (плюсик);

- В поле Address вводим адрес и маску локальной сети, например 192.168.88.1/24;

- В списке Interface выбираем bridge-local;

- Нажимаем кнопку OK.

Назначение IP адреса локальной сети MikroTik

Настройка DHCP сервера

Чтобы компьютеры, подключенные к роутеру, получали сетевые настройки автоматически, настроим DHCP сервер MikroTik:

- Открываем меню IP;

- Выбираем DHCP Server;

- Нажимаем кнопку DHCP Setup;

Настройка DHCP сервера MikroTik - В списке DHCP Server Interface выбираем bridge-local;

- Нажимаем кнопку Next;

Выбор интерфейса DHCP сервера MikroTik - В этом окне выбирается сеть для DHCP. Оставляем без изменений и нажимаем кнопку Next;

Настройка IP адрес локальной сети MikroTik - В следующем окне указывается адрес шлюза. Нажимаем кнопку Next;

Настройка IP адрес шлюза для локальной сети MikroTik - В этом окне прописывается диапазон IP адресов, которые будет раздавать DHCP сервер. Нажимаем кнопку Next;

Настройка диапазона IP адресов DHCP сервера MikroTik - Далее вводятся адреса DNS серверов. Нажимаем кнопку Next;

Настройка DNS серверов DHCP сервера MikroTik - Здесь задается время резервирования IP адресов. Нажимаем кнопку Next;

Время резервирования IP адресов - Настройка DHCP сервера успешно завершена. Жмем кнопку OK.

Настройка DHCP сервера MikroTik успешно завершена

Теперь сетевой кабель компьютера отключаем от роутера и еще раз подключаем к нему.

General interface properties

Sub-menu:

Warning: Wireless Wire kit devices comes in pre-configured, connected pairs. Manual configuration is optional

| Property | Description |

|---|---|

| arp (disabled | enabled | proxy-arp | reply-only; Default: enabled) | |

| arp-timeout (auto | integer; Default: auto) | ARP timeout is time how long ARP record is kept in ARP table after no packets are received from IP. Value auto equals to the value of arp-timeout in /ip settings, default is 30s |

| comment (string; Default: ) | Short description of the interface |

| disabled (yes | no; Default: yes) | Whether interface is disabled |

| frequency (58320 | 60480 | 62640 | 64800 | 66000 | auto; Default: auto) | Frequency used in communication (Only active on bridge device) |

| isolate-stations (yes | no; Default: yes) | Don’t allow communication between connected clients (from RouterOS 6.41) |

| l2mtu (integer ; Default: 1600) | Layer2 Maximum transmission unit |

| mac-address (MAC; Default: ) | MAC address of the radio interface |

| mdmg-fix (yes | no; Default: no) | Experimental feature working only on wAP60Gx3 devices, providing better point to multi point stability in some cases |

| mode (ap-bridge | bridge | sniff | station-bridge; Default: bridge) | Operation mode |

| mtu (integer ; Default: 1500) | Layer3 Maximum transmission unit |

| name (string; Default: wlan60-1) | Name of the interface |

| password (string; Default: randomly generated) | Password used for AES encryption |

| put-stations-in-bridge (; Default: ) | Put newly created station device interfaces in this bridge |

| region (asia | australia | canada | china | eu | japan | no-region-set | usa; Default: no-region-set) | Parameter to limit frequency use |

| scan-list (58320,60480,62640,64800,66000; Default: 58320,60480,62640,64800) | Scan list to limit connectivity over frequencies in station mode |

| ssid (string (0..32 chars); Default: ) | SSID (service set identifier) is a name that identifies wireless network |

| tx-sector (integer | auto; Default: auto) | Disables beamforming and locks to selected radiation pattern |

Sub-menu:

Provides more detailed information about Beaforming occurrences and some debug information:

/interface w60g print stats name: wlan60-1 beamforming-event: 310 tx-io-msdu: 0 tx-sw-msdu: 154 663tx-fw-msdu: 102 tx-ppdu: 220 147 tx-ppdu-from-q: 40 327 tx-mpdu-new: 154 663 tx-mpdu-total: 184 759 tx-mpdu-retry: 30 096 rx-ppdu: 166 636 rx-mpdu-crc-err: 4 817 rx-mpdu-crc-ok: 285 649 |

|---|

Station interface properties

From RouterOS 6.41 — Point To Multi Point support is added.

There are several important changes and improvements in later versions. Please always upgrade to latest versions!

Connected clients are treated as individual interfaces, after successful connection new station interface is created.

After update default configuration still works — newly created station interface is moved to default bridge.

Sub-menu:

| Property | Description |

|---|---|

| parent (string; Default: wlan60-*) | Parent interface name |

| put-in-bridge (none | parent | bridge-name; Default: parent) | Add station device interface to specific bridge |

| remote-address (MAC; Default: matches bridge interface MAC) | MAC address of bridge interface, station is connecting to |

Выбор режима работы

Сначала в левом верхнем углу выбираем режим CPE (клиент).

В разделе Configuration необходимо выбрать режим работы сети.

Режим Router — используют, когда подключаются к Wi-Fi точке или базовой станции провайдера и хотят скрыть клиентов, которые будут находится за точкой, в отдельную подсеть. Иначе каждому клиенту потребовалось бы заключать договор с провайдером на подключение к интернету. В этом режиме провайдер не видит абонентов, находящихся за клиентской Wi-Fi точкой. Беспроводная точка играет роль маршрутизатора (интернет шлюза) для клиентов.

Клиентская Wi-Fi точка позволяет подключить по кабелю только один компьютер. Но если к устройству подключить Wi-Fi роутер, то вы сможете раздавать интернет по Wi-Fi и по кабелю нескольким абонентам (компьютерам, смартфонам, телефонам).

Если вы используете Wi-Fi точку для подключения к соседскому Wi-Fi роутеру, рекомендуем использовать режим Router. Бывают ситуации, когда в режиме Bridge клиентская точка подключается к Wi-Fi роутеру и получает автоматические сетевые настройки, но компьютер не может получить настройки и выйти в интернет. В этом случае используйте режим Router.

Режим Bridge — используют, когда необходимо видеть все устройства, находящиеся за клиентской Wi-Fi точкой. При этом все абоненты находятся в одной сети и могут передавать данные друг другу.

Например, у вас есть главный офис и несколько удаленных складов, которые нужно объединить в общую компьютерную сеть. Для данной задачи больше подойдет режим Bridge. При использовании этого режима центральный роутер предприятия будет раздавать автоматические сетевые настройки всем компьютерам в сети, включая удаленные склады.

Сброс Mikrotik на заводские настройки

1. Если вы подключились к устройству первый раз, то соответствующее окно с заголовком RouterOS Default Configuration появится сразу при входе, для сброса настроек нужно нажать на кнопку Remove Configuration.

2. Если на устройство уже заходили, то такое окно по умолчанию не появляется. Заходим в меню New Terminal и с помощью команды system reset-configuration перезагружаем устройство (после перезагрузки появляется окно сброса настроек).

Или же идем в меню System, потом — в Reset Configuration. В окне выставляем галочку в пункте No Default Configuration и жмем на Reset Configuration. Заводская конфигурация сброшена, начинаем настраивать.

Усиливаем Wi-Fi сигнал

Если репитер MikroTik установлен далеко от основной Wi-Fi точки или на пути есть преграды в виде толстых стен, то может потребоваться усилить Wi-Fi сигнал репитера.

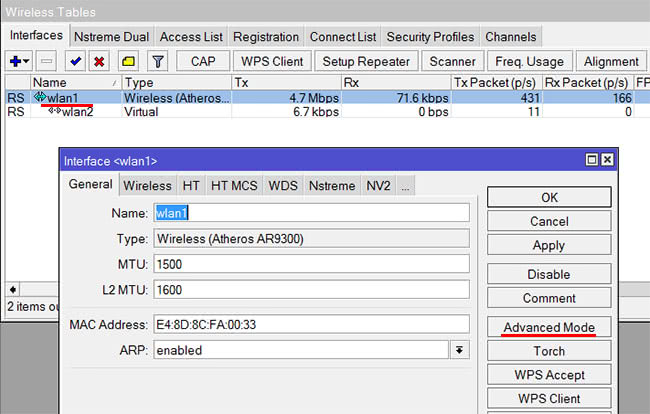

Откройте меню Wireless и сделайте двойной клик по интерфейсу wlan1. В открывшемся окне нажмите кнопку Advanced Mode.

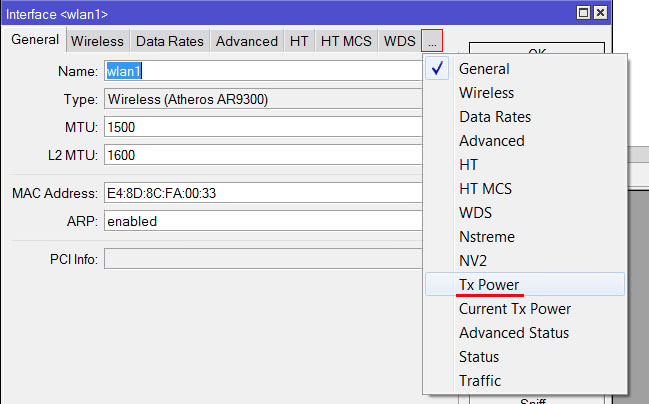

Нажмите на вкладку с тремя точками и выберите Tx Power.

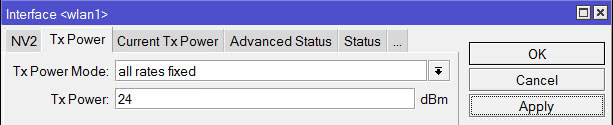

В списке Tx Power Mode выберите all rates fixed.

В поле Tx Power укажите выходную мощность в децибелах, и нажмите кнопку OK. Не стоит указывать самую максимальную мощность, которую поддерживает устройство. Дело в том, что чем выше мощность, тем будет меньше скорость.

Теперь репитер будет передавать Wi-Fi сигнал с большей мощностью и уровень сигнала увеличится.

Basic CB and PE configuration

In this example, a CRS317-1G-16S+ device is used as a Controller Bridge and CRS328-24P-4S+ as a Port Extender, see the connection scheme below.

First, configure the CB device. This can be done by adding a bridge interface with enabled VLAN filtering. Additionally, add any local interfaces to the same bridge, it allows to forward traffic between any local interfaces and extended interfaces. In this example, an sfp-sfpplus2 interface is added.

/interface bridge add name=bridge1 vlan-filtering=yes /interface bridge port add bridge=bridge1 interface=sfp-sfpplus2

To enable CB, specify the bridge, switch and at least one cascade port. Make sure that cascade ports are not included in the bridge or routing configurations. These ports are recommended only for a CB and PE usage.

/interface bridge port-controller set bridge=bridge1 cascade-ports=sfp-sfpplus1 switch=switch1

To enable PE, configure control ports and switch. Additionally, configure one or multiple interfaces that should not be extended with property (e.g. for out-of-band management purposes). In this example, all switch ports will be extended.

/interface bridge port-extender set control-ports=sfp-sfpplus4 switch=switch1

Once PE and CB devices finish the discovery and start the Control and Status Protocol (CSP), the RouterOS will permanently create new interfaces and add them into bridge on the CB device. Interfaces are named by the automatically assigned PE device name, plus the default interface name, these interface names can be modified afterwards. Note that control and excluded ports will be also displayed into the interface list, but they are not included into the bridge.

> /interface print where name~"pe" Flags: D - dynamic, X - disabled, R - running, S - slave # NAME TYPE ACTUAL-MTU L2MTU MAX-L2MTU 0 RS pe1-ether1 extport 1500 1584 1 RS pe1-ether2 extport 1500 1584 2 RS pe1-ether3 extport 1500 1584 3 S pe1-ether4 extport 1500 1584 4 S pe1-ether5 extport 1500 1584 5 S pe1-ether6 extport 1500 1584 6 S pe1-ether7 extport 1500 1584 7 S pe1-ether8 extport 1500 1584 8 S pe1-ether9 extport 1500 1584 9 S pe1-ether10 extport 1500 1584 10 S pe1-ether11 extport 1500 1584 11 S pe1-ether12 extport 1500 1584 12 S pe1-ether13 extport 1500 1584 13 S pe1-ether14 extport 1500 1584 14 S pe1-ether15 extport 1500 1584 15 S pe1-ether16 extport 1500 1584 16 S pe1-ether17 extport 1500 1584 17 S pe1-ether18 extport 1500 1584 18 S pe1-ether19 extport 1500 1584 19 S pe1-ether20 extport 1500 1584 20 S pe1-ether21 extport 1500 1584 21 S pe1-ether22 extport 1500 1584 22 S pe1-ether23 extport 1500 1584 23 S pe1-ether24 extport 1500 1584 24 RS pe1-sfpplus1 extport 1500 1584 25 RS pe1-sfpplus2 extport 1500 1584 26 RS pe1-sfpplus3 extport 1500 1584 27 pe1-sfpplus4 extport 1500 1584 > interface bridge port print Flags: X - disabled, I - inactive, D - dynamic, H - hw-offload # INTERFACE BRIDGE HW PVID PRIORITY PATH-COST INTERNAL-PATH-COST HORIZON 0 H sfp-sfpplus2 bridge1 yes 1 0x80 10 10 none 1 H pe1-ether1 bridge1 yes 1 0x80 10 10 none 2 H pe1-ether2 bridge1 yes 1 0x80 10 10 none 3 H pe1-ether3 bridge1 yes 1 0x80 10 10 none 4 I H pe1-ether4 bridge1 yes 1 0x80 10 10 none 5 I H pe1-ether5 bridge1 yes 1 0x80 10 10 none 6 I H pe1-ether6 bridge1 yes 1 0x80 10 10 none 7 I H pe1-ether7 bridge1 yes 1 0x80 10 10 none 8 I H pe1-ether8 bridge1 yes 1 0x80 10 10 none 9 I H pe1-ether9 bridge1 yes 1 0x80 10 10 none 10 I H pe1-ether10 bridge1 yes 1 0x80 10 10 none 11 I H pe1-ether11 bridge1 yes 1 0x80 10 10 none 12 I H pe1-ether12 bridge1 yes 1 0x80 10 10 none 13 I H pe1-ether13 bridge1 yes 1 0x80 10 10 none 14 I H pe1-ether14 bridge1 yes 1 0x80 10 10 none 15 I H pe1-ether15 bridge1 yes 1 0x80 10 10 none 16 I H pe1-ether16 bridge1 yes 1 0x80 10 10 none 17 I H pe1-ether17 bridge1 yes 1 0x80 10 10 none 18 I H pe1-ether18 bridge1 yes 1 0x80 10 10 none 19 I H pe1-ether19 bridge1 yes 1 0x80 10 10 none 20 I H pe1-ether20 bridge1 yes 1 0x80 10 10 none 21 I H pe1-ether21 bridge1 yes 1 0x80 10 10 none 22 I H pe1-ether22 bridge1 yes 1 0x80 10 10 none 23 I H pe1-ether23 bridge1 yes 1 0x80 10 10 none 24 I H pe1-ether24 bridge1 yes 1 0x80 10 10 none 25 H pe1-sfpplus1 bridge1 yes 1 0x80 10 10 none 26 H pe1-sfpplus2 bridge1 yes 1 0x80 10 10 none 27 H pe1-sfpplus3 bridge1 yes 1 0x80 10 10 none

Now the CRS317-1G-16S+ device has extended its ports using the CRS328-24P-4S+ device and packet forwarding can be done between all bridged ports.

Настройка второй точки доступа MikroTik Mesh-2

Данная точка доступа MikroTik Mesh-2 будет подключаться к базовой станции Mesh-1 и являться расширителем зоны покрытия WiFi. Для работы Mesh, точка доступа WiFi будет переведена в режим Bridge.

Предварительные настройки MikroTik Mesh-2

# jan/02/1970 00:04:51 by RouterOS 6.46.8 # software id = IT5K-H6ER # # model = RB952Ui-5ac2nD # serial number = D3D50C2AA773 /interface bridge add admin-mac=EA:14:AA:61:09:9B auto-mac=no name=Bridge-LAN /interface wireless set ssid=MikroTik set ssid=MikroTik /interface wireless security-profiles set supplicant-identity=MikroTik /interface bridge port add bridge=Bridge-LAN interface=all /ip dhcp-client add disabled=no interface=Bridge-LAN /system identity set name=MikroTik-Mesh-2

Есть вопросы или предложения по настройке Mesh в MikroTik? Активно предлагай свой вариант настройки! →

Настройка находится Wireless→Security Profiles

Настройка находится Wireless→WiFi Interfaces

Настройка находится Wireless→WiFi Interfaces

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/interface wireless security-profiles set supplicant-identity=MikroTik add authentication-types=wpa2-psk eap-methods="" group-key-update=20m mode=\ dynamic-keys name=Security-WiFi supplicant-identity="" \ wpa2-pre-shared-key=mikrotikconfigukr /interface wireless set band=2ghz-b/g/n channel-width=20/40mhz-XX \ country=no_country_set disabled=no frequency=auto mode=ap-bridge \ security-profile=Security-WiFi ssid=MT-Mesh wireless-protocol=802.11 set band=5ghz-a/n/ac channel-width=\ 20/40/80mhz-XXXX disabled=no mode=ap-bridge security-profile=\ Security-WiFi ssid=MT-Mesh wds-default-bridge=Bridge-LAN wds-mode=\ dynamic-mesh wireless-protocol=802.11

Есть вопросы или предложения по настройке Mesh в MikroTik? Активно предлагай свой вариант настройки! →

После применения данных настроек для Mesh сети, на каждом из устройств появится WDS интерфейс. Данный интерфейсы будут добавляться между всеми видимыми WiFi устройствами на 5ГГц.

Проверка интерфейсов маршрутизатора для настройки моста

Убедитесь, что ваше устройство имеет более одного интерфейса.Mikrotik Routerboard выглядит как коммутатор, для чего нам нужно делать мост? Мы можем просто подключить кабель, и он будет работать как обычный switch?

MAC-адресация

Знаете ли вы, что на каждом интерфейсе вашего маршрутизатора есть MAC-адрес, назначенный ему? Да, на каждом порту / интерфейсе. Почему на каждом порту? Поскольку Mikrotik Routerboard — это в основном маршрутизатор, который объединяет сети. Каждый интерфейс роутера подключен к сети, и каждый интерфейс в сети выступает в качестве шлюза для клиентов в сети. Поэтому для каждого интерфейса требуется IP-адрес (layer3), и, на более низком канальном уровне им нужна адресация 2 уровня.

Почему не заходит на 192.168.88.1?

Самая популярная проблема – когда не удается открыть настройки по IP-адресу 192.168.88.1. Страница не открывается, или появляется ошибка, что «Не удается получить доступ к сайту», «Отобразить страницу» и т. д.

В таком случае, попробуйте следующие решения:

Убедитесь, что в свойствах протокола IPv4 вашего подключения установлено автоматическое получение всех адресов. Подробнее об этом читайте здесь.

Проверьте, подключены ли вы к роутеру MikroTik. Доступа к интернету может не быть. Для входа на адрес 192.168.88.1 интернет не нужен.

Сделайте сброс настроек роутера.

По умолчанию, при входе в настройки RouterOS не нужно вводить пароль. Но его можно установить. И если появляется запрос пароля, который вы не знаете, или появляется ошибка «Неверный пароль», то так же нужно делать сброс настроек роутера.

Больше информации по этой проблеме можно найти в статье: не заходит в настройки роутера

Не обращайте внимание, что статья написана на примере других IP адресов, а не 192.168.88.1.

Попробуйте открыть панель управления с другого браузера, или устройства.

Надеюсь, вы смогли зайти в настройки своего маршрутизатора MikroTik. У меня не возникло вообще никаких проблема. Все даже проще, чем с другими маршрутизаторами более популярных компаний. Почему проще? Нет пароля по умолчанию на Wi-Fi сеть и на доступ к веб-интерфейсу. Зайти на RouterOS не сложно, а вот разобраться в ней. 🙂

Это инструкция, как пошагово настроить роутер MikroTik с нуля без использования заводской конфигурации.

General interface properties

Sub-menu:

Warning: Wireless Wire kit devices comes in pre-configured, connected pairs. Manual configuration is optional

Warning: In RouterOS versions older than 6.41 operating modes are called Master and Slave

| Property | Description |

|---|---|

| arp (disabled | enabled | proxy-arp | reply-only; Default: enabled) | |

| arp-timeout (auto | integer; Default: auto) | ARP timeout is time how long ARP record is kept in ARP table after no packets are received from IP. Value auto equals to the value of arp-timeout in /ip settings, default is 30s |

| comment (string; Default: ) | Short description of the interface |

| disabled (yes | no; Default: yes) | Whether interface is disabled |

| frequency (58320 | 60480 | 62640 | 64800 | 66000 | auto; Default: auto) | Frequency used in communication (Only active on master device) |

| isolate-stations (yes | no; Default: yes) | Don’t allow communication between connected clients (from RouterOS 6.41) |

| l2mtu (integer ; Default: 1600) | Layer2 Maximum transmission unit |

| mac-address (MAC; Default: ) | MAC address of the radio interface |

| mdmg-fix (yes | no; Default: no) | Experimental feature working only on wAP60Gx3 devices, providing better point to multi point stability in some cases |

| mode (ap-bridge | bridge | sniff | station-bridge; Default: bridge) | Operation mode |

| mtu (integer ; Default: 1500) | Layer3 Maximum transmission unit |

| name (string; Default: wlan60-1) | Name of the interface |

| password (string; Default: randomly generated) | Password used for AES encryption |

| put-stations-in-bridge (; Default: ) | Put newly created slave interfaces in this bridge |

| region (asia | australia | canada | china | eu | japan | no-region-set | usa; Default: no-region-set) | Parameter to limit frequency use |

| scan-list (58320,60480,62640,64800,66000; Default: 58320,60480,62640,64800) | Scan list to limit connectivity over frequencies in station mode |

| ssid (string (0..32 chars); Default: value of System Identity) | SSID (service set identifier) is a name that identifies wireless network |

| tx-sector (integer | auto; Default: auto) | Disables beamforming and locks to selected radiation pattern |

Sub-menu:

Provides more detailed information about Beaforming occurrences and some debug information:

/interface w60g print stats

name: wlan60-1

beamforming-event: 310

tx-io-msdu: 0

tx-sw-msdu: 154 663

tx-fw-msdu: 102

tx-ppdu: 220 147

tx-ppdu-from-q: 40 327

tx-mpdu-new: 154 663

tx-mpdu-total: 184 759

tx-mpdu-retry: 30 096

rx-ppdu: 166 636

rx-mpdu-crc-err: 4 817

rx-mpdu-crc-ok: 285 649

Mode station-pseudobridge

From the wireless connection point of view, this mode is the same as standard station mode. It has limited support for L2 bridging by means of some services implemented in station:

- MAC address translation for IPv4 packets — station maintains IPv4-to-MAC mapping table and replaces source MAC address with its own address when sending frame to AP (in order to be able to use 3 address frame format), and replaces destination MAC address with address from mapping table for frames received from AP. IPv4-to-MAC mappings are built also for VLAN encapsulated frames.

- single MAC address translation for the rest of protocols — station learns source MAC address from first forwarded non-IPv4 frame and uses it as default for reverse translation — this MAC address is used to replace destination MAC address for frames received from AP if IPv4-to-MAC mapping can not be performed (e.g. — non-IPv4 frame or missing mapping).

This mode is limited to complete L2 bridging of data to single device connected to station (by means of single MAC address translation) and some support for IPv4 frame bridging — bridging of non-IP protocols to more than one device will not work. Also MAC address translation limits access to station device from AP side to IPv4 based access — the rest of protocols will be translated by single MAC address translation and will not be received by station itself.

This mode is available for all protocols except nv2 and should be avoided when possible. The usage of this mode can only be justified if AP does not support better mode for L2 bridging (e.g. when non-RouterOS AP is used) or if only one end-user device must be connected to network by means of station device.

Настройка Wi-Fi точки

В разделе Wireless выполните следующие настройки:

- Wireless Protocol — выберите беспроводной протокол 802.11. Протоколы nstreme и nv2 — это фирменные протоколы MikroTik.

- Network Name — укажите имя Wi-Fi точки, которое будет отображаться при сканировании Wi-Fi сетей. Мы указали имя ap1.

- Frequency — выберите рабочую частоту беспроводной точки. Если в эфире работают другие Wi-Fi точки, выберите такую частоту, чтобы она не совпадала с другими точками, и они не создавали друг другу помехи.

- Band — укажите беспроводные стандарты 2GHz-B/G/N.

- Channel Width — ставим ширину канала 20/40MHz Ce, чтобы получить максимальную скорость передачи данных. Если в эфире много помех, то лучше выбрать ширину канала 20MHz.

- Country — название страны оставьте пустым. Страну Ukraine лучше не указывать, т.к. будут работать ограничения по максимальной выходной мощности.

- Security — настройки безопасности. Для лучшей безопасности ставим галочку только напротив WPA2.

- Encryption — выберите алгоритм шифрования только aes ccm;

- Wi-Fi Password — введите пароль для подключения к Wi-Fi точке не менее 8-ми символов.

Быстрая настройка интернета с помощью QuickSet.

В мастере быстрой настройки «Quick Set» предусмотрено несколько режимов работы роутера:

- CAP: Контролируемая точка доступа, которая управляется CAPsMAN сервером

- CPE: Режим клиента, который подключается к точке доступа AP.

- Home AP: Домашняя точка доступа. Этот режим подходит для упрощенной настройки доступа к интернету.

- PTP Bridge AP: Создает точку доступа для подключения к ней удаленного клиента PTP Bridge CPE и создания единой сети.

- PTP Bridge CPE: Клиент для подключения к удаленной точки доступа PTP Bridge AP.

- WISP AP: Режим похожий на Home AP, но предоставляет более продвинутые возможности.

Выбираем режим Home AP и приступаем к настройке роутера в качестве обычной точки доступа к интернету, которую можно использовать для небольшого офиса и дома.

Настраиваем WiFi.

Network Name: Название сети. Это название будут видеть тот кто подключается к вашей сети по WiFi.

Frequency: в обычной ситуации лучше оставить значение Auto. роутер сам подберет оптимальную частоту работы.

Band: Диапазон частот для домашнего роутера 2GHz-only-N. Если в сети есть старые устройства, работающие по протоколам 802.11b или 802.11g, тогда нужно будет выбрать режим 2GHz-B/G/N, но будет потеря в скорости соединения.

Use Access List (ACL): Используется для того чтобы ограничить доступ по WiFi. Прежде чем включать эту опцию необходимо создать список клиентов, которым разрешен доступ. Выбираем из списка подключенных клиентов и нажимаем кнопу Copy To ACL.

В обычной ситуации этой функцией лучше не пользоваться т.к. аутентификация по паролю обеспечивает достаточные ограничения.

WiFi Password: укажите здесь пароль для подключения к роутеру по WiFi.

WPS Accept: эта кнопка используется для упрощенного подключения устройств, которые поддерживают режим WPS. Такими устройствами могут быть принтеры или видеокамеры, на которых затруднен ввод пароля вручную. В первую очередь включить WPS нужно на подключаемом устройстве, а затем нажать кнопку роутера «WPS Accept».

Guest Network: эта функция позволяет создать отдельную гостевую сеть WiFi. Те, кто подключаются через гостевой WiFi, не будут иметь доступа к вашему роутеру, локальной сети и устройствам, находящимся в ней. Используйте гостевую сеть для повышения сетевой безопасности.

Задайте пароль в поле «Guest WiFi Password» и ограничение скорости на скачивание «Limit Download Speed»

Wireless Clients: здесь можно увидеть подключенные в данный момент по WiFi устройства. В таблице показан MAC-адрес, IP-адрес, продолжительность подключения, качество сигнала и ACL (список разрешенных устройств)

Настраиваем интернет.

Здесь мы указываем те параметры подключения, которые нам передал провайдер интернета.

Port: Указываем физический порт, к которому подключен кабель провайдера

Adress Acquisition: указывем способ получения IP адреса. В моем случае адрес статический. При PPPoE подключении указываем логин, пароль и адрес pppoe-сервера.

MAC Address: физический адрес устройства, который будет видеть провайдер. Имеет смысл менять если вы Mikrotik ставите вместо другого роутера, а у провайдера на маршрутизаторе установлена привязка по mac-адресу.

MAC server / MAC Winbox: позволяет подключаться к роутеру используя его mac-адрес. Может пригодится при отладке или восстановлении, когда роутер недоступен по ip-адресу.

Discovery: позволяет распознавать роутер другими роутерами Mikrotik.

Настройка локальной сети.

IP Address: указываем ip-адрес устройства в нашей локальной сети.

Netmask: маску оставляем наиболее распространенную для большинства случаев 255.255.255.0.

Bridge All LAN Ports: объединяем все порты роутера в общий коммутационный узел, позволяя всем подключенным устройствам находится в одной сети и обнаруживать друг друга.

DHCP Server: включаем сервер автоматической раздачи ip-адресов устройствам, подключенным к роутеру.

NAT: должен быть включен для трансляции ip-адресов из локальных в публичные, иначе устройства локальной сети не получат возможность выйти в интернет.

UPnP: эту опцию лучше не активировать, если нет необходимости т.к. она позволяет выполнять автоматический проброс стандартных локальных портов в интернет. Порты лучше пробрасывать вручную, чтобы злоумышленники не знали их адреса.

Настройку VPN рассматривать в рамках данной статьи не будем. Отмечу лишь, что она так же доступна в QuickSet и может пригодится тем, кто использует VPN-туннели для объединения нескольких локальных сетей или устройств в одну частную сеть через интернет.

Анализ параметров подключения

В настройках wifi интерфейса wlan1 на вкладке Status отображаются параметры подключения, которые помогут оценить качество работы соединения “точка-точка”, и сделать корректировки в настройке при необходимости.

Значения параметров подключения:

- Band – частота, на которой работает базовая станция.

- Frequency – частота, на которой соединился клиент.

- Wireless Protocol – беспроводной протокол.

- Tx/Rx Rate – скорость соединения.

- SSID – имя базовой станции.

- BSSID – MAC-адрес базовой станции.

- Radio Name – имя противоположной точки.

-

Tx/Rx Signal Strength – суммарные уровни сигналов по обоим радиоканалам, с которыми клиент соединился с базой.

Уровень Wi-Fi сигнала считается хорошим, если находится в пределах -60…-70 dBm.

Если уровень приема в пределах -1…-60 dBm, то у вас идет переусиление и нужно уменьшить выходную мощность wifi.

Если уровень приема в пределах -70…-90 dBm, то уровень сигнала слабый и нужно увеличить выходную мощность wifi. - Tx/Rx Signal Strenght Ch0 – уровень сигнала на передачу/прием по нулевому радиоканалу.

- Tx/Rx Signal Strenght Ch1 – уровень сигнала на передачу/прием по первому радиоканалу.

- Noise Floor – шум на этой частоте со стороны клиента. Нормальным значением шума считается -95 и более. Если значение шума -90, то связь будет нестабильной. В этом случае нужно перейти на более свободную от помех частоту или уменьшить ширину канала.

- Signal To Noise – отношение сигнал/шум. Чем больше это значение, тем лучше. Значение 5…15 – низкое, 15…30 – среднее, 30…60 – высокое.

- Tx/Rx CCQ – качество канала на передачу/прием. Этот параметр показывает, на сколько процентов реальная прокачка от скорости соединения. Чем выше значение, тем лучше. Значение 1…50 – низкое, 50…80 – среднее, 80…100 – хорошее. Бывают ситуации, когда сигнал хороший, а прокачка и стабильность низкая. Именно по этому параметру можно это определить.

- Overall Tx CCQ – усреднённый CCQ только на передачу Tx. На базовой станции он показывает усреднённые значения по качеству передачи на всех подключившихся wifi клиентах.

- Distance – расстояние до противоположной точки.

- Router OS Version – версия операционной системы на противоположной точке.

- Last IP – последний IP адрес, прошедший через точку доступа.

- WDS Link – показывает, что канал работает в WDS.