Перехват куки через wifi

Для того чтобы организовать перехват трафика wifi роутера посредством вай-фай, необходимо:

- Произвести поиск нужной беспроводной сети, характеризующейся наличием открытого шлюза доступа в интернет-пространство и большим количеством клиентов (торговый центр, кофейни, где пользователи пользуются услугами публичной сети для проверки почты, отправки деловых и личных сообщений);

- Изучить временной период наибольшего скопления людей;

- Иметь в наличии ноутбук, вайфай адаптер и специальные утилиты (желательно использовать операционную систему BackTrack3, поскольку в ней уже установлены необходимые для перехвата куков программы и ею можно пользоваться с внешнего носителя);

- Запустить настройку программы перехвата и поддержки режима

- Выбрать требуемую сеть;

- Переключить тип на вай-фай;

- Нажать на значок радара;

- Нажать на Смарт скан;

- Выбрать хостинг, подвергаемый атаке;

- Нажать на Add to nat;

- Перейти Nat;

- Поменять последнюю цифру в Stealth ip для сокрытия собственного адреса;

- Выделить SSl Strip и SSL Mitm;

- В разделе Settings выбрать Resurrection и снять пометку с Spoof IP/Mac.

- Ждать отправки сообщений атакуемым хостингом.

Cain&Abel

Cain&Abel (Каин и Авель) – классический инструмент для проведения ARP-атак. Упоминается во всех учебниках безопасников очень долгие годы (и даже в последней редакции EC-Council). Графический инструмент, Windows, все интуитивно понятно. Ниже будет пример использования.

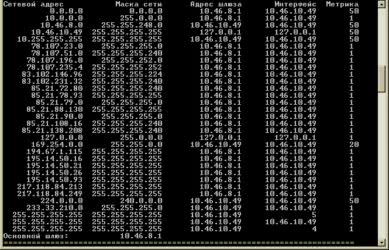

- Запускаем программу и переходим на вкладку Сниффера:

- Нужно, чтобы здесь отобразились устройства сети. Если их нет, нажимаем на значок плюса:

- Теперь идем в ARP и снова нажимаем на плюс:

- Выбираем подмену – слева адрес жертвы, справа другое устройства (будем маскироваться под роутер):

- Смотрим статус. Poisoning означает, что перехват начался, подмена выполнена успешно:

- На вкладке Passwords будут перехваченные данные.

Взлом Wi-Fi хешей

Подбирать пароль для захваченных хешей можно разными программами, самая быстра из них это Hashcat.

Для запуска взлома хеша Wi-Fi по словарю используется команда вида:

hashcat -m 2500 '/usr/share/hashcatch/handshakes/ХЕШ.hccapx' СЛОВАРЬ.txt

Для взлома по маске используется команда вида:

hashcat -m 2500 -a 3 '/usr/share/hashcatch/handshakes/ХЕШ.hccapx' МАСКА

Например, следующей командой я запустил атаку в отношении хеша 14:9D:09:CF:F5:08.hccapx используя маску 6?d?d?d?d?d?d?d?d. Эта маска означает 9 символов, первым из которых является цифра 6, а остальными могут быть любые цифры — это характерные номера телефонов для мест, где захвачено рукопожатие:

hashcat -m 2500 -a 3 --hwmon-temp-abort=100 '/usr/share/hashcatch/handshakes/14:9D:09:CF:F5:08.hccapx' 6?d?d?d?d?d?d?d?d

Взлом завершился удачно, найденный пароль Wi-Fi находится в строке:

8053b8ba46189df8b8e916053ca7bbff:149d09cff508:6cab317133a5:3BB-SAYJAI:670323273

3BB-SAYJAI — это название Точки Доступа, а 670323273 это пароль от неё.

Дополнительно смотрите материалы:

- Инструкция по hashcat: запуск и использование программы для взлома паролей

- Взлом рукопожатий (handshake) с использованием графического процессора в Windows

- Справка по Hashcat

Акриловый Wi-Fi Sniffer e интерфейсы WiFi en Wireshark

Эта интеграция значительно проще, чем предыдущая, просто установите Acrylic Wi-Fi Sniffer и нажмите кнопку «Установить интеграцию» на панели управления сниффера, как показано на рисунке ниже.

Подсветка панели управления Acrylic Wi-Fi Sniffer с секцией интеграции и конфигурации.

После завершения установки мы запустим Wireshark от имени администратора и увидим интерфейсы, доступные в Acrylic Wi-Fi Sniffer.

Выберите интерфейс, который мы хотим использовать с Acrylic Wi-Fi Sniffer, нажмите на колесо настройки слева, как показано на предыдущем скриншоте, и настройте каналы и полосу пропускания, в которых мы хотим сделать снимок.

После настройки мы можем начать перехват WiFi сети в Wireshark и получать пакеты.

Для облегчения захвата мы добавили панель инструментов в WireShark, чтобы иметь возможность быстро изменять конфигурацию, как показано на следующем рисунке.

Чтобы активировать его, просто перейдите в меню » View» > » Interface toolbars» > «Acrylic Wi-Fi Sniffer interface integration».

Перевод Wi-Fi адаптера в режим монитора

По умолчанию беспроводные адаптеры находятся в «управляемом» (managed) режиме. Этот режим позволяет подключаться к Точке Доступа в качестве обычного Клиента.

Режим монитора (monitor) предназначен для анализа Wi-Fi сетей. В этом режиме беспроводная карта принимает фреймы (их ещё называют кадры) от любых источников, находящихся на том же канале.

Поскольку нам нужно захватить рукопожатие, которое состоит из данных, которые Станция отправляет Точке Доступа и Точка Доступа отправляет Станции (т.е. которые ни на каком этапе не предназначены для нас), то нам необходимо перевести нашу Wi-Fi карту в режим монитора, чтобы она была способна увидеть эти данные и сохранить их для дальнейшей обработки.

Чтобы ввести команды для перевода Wi-Fi адаптера в режим монитора, нам нужно узнать имя беспроводного интерфейса. Для этого откройте консоль и введите команду:

sudo iw dev

Имя беспроводного интерфейса указано в строке со словом Interface, т.е. в моём случае именем является wlan0. Запоминаем это значение, поскольку в дальнейшем оно нам понадобиться.

Режим монитора не является чем-то обычным для операционной системы, поэтому некоторые программы без спроса, молча переводят Wi-Fi адаптер в управляемый режим. Нам это может помешать, поэтому следующими двумя командами мы закрываем программы, которые могут нам воспрепятствовать:

sudo systemctl stop NetworkManager sudo airmon-ng check kill

Теперь, наконец, мы можем перевести беспроводную карту в режим монитора. Для этого выполните последовательность команд

sudo ip link set <ИНТЕРФЕЙС> down sudo iw <ИНТЕРФЕЙС> set monitor control sudo ip link set <ИНТЕРФЕЙС> up

заменив <ИНТЕРФЕЙС> на действительное имя вашего беспроводного интерфейса (у меня это wlan0):

sudo ip link set wlan0 down sudo iw wlan0 set monitor control sudo ip link set wlan0 up

Кажется, что ничего не произошло, но набрав команду

sudo iw dev

Мы увидим примерно следующее:

В ней строка type monitor говорит о том, что наша беспроводная карта в режиме монитора.

Ограничения WinPcap и Wi-Fi трафик в Wireshark

Ограничения захвата WiFi пакетов в Windows зависят от Winpcap, а не от самого Wireshark. Wireshark, однако, включает в себя поддержку Airpcap, специального WiFi сетевого адаптера, драйверы которого поддерживают мониторинг сетевого трафика в режиме мониторинга в Windows, что называется перехватом трафика в WiFi сети в беспорядочном режиме. Однако этот тип карт устарел и не может перехватывать трафик в сетях с новейшими стандартами WiFi (802.11ac).

Acrylic Wi-Fi является инновационной альтернативой для захвата сетевого трафика Wi-Fi в режиме монитора из Windows, включая новейшие стандарты 802.11ac.

Acrylic Wi-Fi Sniffer

Acrylic WiFi Sniffer также позволяет захватывать пакеты WiFi в режиме монитора с помощью Wireshark из Windows (в последних версиях Wireshark 3.0.0 или выше) и с помощью других продуктов Acrylic WiFi, таких как Heatmaps или Professional. Поскольку он был разработан как экономичная и легко конфигурируемая альтернатива конкретному оборудованию типа AirPCAP, он может восстанавливать все данные, доступные на картах этого типа, включая значения SNR, а также быть совместим с последними стандартами 802.11ac со всеми полосами пропускания (20, 40, 80 и 160 МГц).

Если вы хотите узнать больше о режимах захвата или ознакомиться с функциями, предоставляемыми этими двумя альтернативами в продуктах Acrylic Wi-Fi, вы можете посетить статью «Режим монитора и родной режим захвата в Acrylic Wi-Fi«.

Перехватываем трафик идущий через роутер

В данной теме, я расскажу как перехватывать часть трафика, идущего через роутер (в том числе wi-fi) . Техника атаки – ARP-spoofing .

Нам понадобиться бесплатный сниффер Cain&Abel .

Но для начала немножко теории.

ARP-spoofing — техника атаки в Ethernet сетях, позволяющая перехватывать трафик между хостами. Основана на использовании протокола ARP. При использовании в распределённой ВС алгоритмов удалённого поиска существует возможность осуществления в такой сети типовой удалённой атаки «ложный объект РВС». Анализ безопасности протокола ARP показывает, что, перехватив на атакующем хосте внутри данного сегмента сети широковещательный ARP-запрос, можно послать ложный ARP-ответ, в котором объявить себя искомым хостом (например, маршрутизатором), и в дальнейшем активно контролировать сетевой трафик дезинформированного хоста, воздействуя на него по схеме «ложный объект РВС».

Принцип работы

На практике снифферы могут являть собой портативные устройства, которые в буквальном смысле ставятся на кабель и считывают с него данные, а также программы.

В некоторых случаях это просто набор инструкций, то есть кодов, которые необходимо вводить в определенной последовательности и в определенной среде программирования.

Если более детально, что перехват трафика такими устройствами может считываться одним из следующих способов:

1Путем установки концентраторов вместо коммутаторов. В принципе, прослушивание сетевого интерфейса можно выполнять и другими способами, но все они малоэффективны.

2Подключением буквального сниффера в место разрыва канала. Это именно то, о чем шла речь выше – разрезается кабель и ставится небольшое устройство, которое и считывает все, что движется по каналу.

3Установкой ответвления от трафика. Это ответвление направляется на какое-то другое устройство, возможно, расшифровывается и направляется пользователю.

4Атакой, целью которой является полное перенаправление трафика в сниффер. Конечно же, после попадания информации на считывающее устройство, она опять отправляется конечному пользователю, которому изначально и предназначалась. Хакерство в чистом виде!

5Путем анализа электромагнитных излучений, которые возникают из-за движения трафика. Это самый сложный и редко используемый метод.

Вот примерная схема работы второго способа.

Правда, здесь показано, что считывающее устройство просто подключается к кабелю.

На самом же деле сделать это таким образом практически нереально.

Приходится делать разрыв. В этом, кстати, одна из самых больших сложностей установки анализаторов трафика.

Дело в том, что конечный пользователь все равно заметит, что в каком-то месте имеет место разрыв канала.

Рис. 2. Схема работы

Сам принцип работы обычного сниффера основывается на том, что в рамках одного сегмента Ethernet пакеты рассылаются всем подключенным машинам. Достаточно глупый, но пока безальтернативный метод! А между сегментами данные передаются при помощи коммутаторов. Вот здесь и появляется возможность перехвата информации одним из вышеперечисленных способов.

Собственно, это и называется кибератаками и хаккерством!

Кстати, если грамотно установить эти самые коммутаторы, то можно полностью защитить сегмент от всевозможных кибератак.

Существуют и другие методы защиты, о которых мы еще поговорим в самом конце.

Полезная информация:

Обратите внимание на программу Wireshark. Она используется для анализа сетевого трафика и разбора пакетов данных, для которого используется библиотека pcap

Это значительно сужает количество доступных для разбора пакетов, так как разбирать можно лишь те пакеты, которые поддерживаются данной библиотекой.

Ложные запросы ARP

Чтобы перехватить и замкнуть на себя процесс сетевого взаимодействия между

двумя хостами А и В злоумышленник может подменить IР-адреса взаимодействующих

хостов своим IP-адресом, направив хостам А и В фальсифицированные сообщения ARP

(Address Resolution Protocol — Протокол разрешения адресов). С протоколом ARP

можно познакомиться в Приложении D, где описана процедура разрешения

(преобразования) IP-адреса хоста в адрес машины (МАС-адрес), зашитый в сетевую

плату хоста. Посмотрим, как хакер может воспользоваться протоколом ARP для

выполнения перехвата сетевого взаимодействия между хостами А и В.

Для перехвата сетевого трафика между хостами А и В хакер навязывает этим

хостам свой IP-адрес, чтобы А и В использовали этот фальсифицированный IP-адрес

при обмене сообщениями. Для навязывания своего IР-адреса хакер выполняет

следующие операции.

• Злоумышленник определяет МАС-адреса хостов А и В, например, с помощью

команды nbtstat из пакета W2RK.

• Злоумышленник отправляет на выявленные МАС-адреса хостов А и В сообщения,

представляющие собой фальсифицированные ARP-ответы на запросы разрешения

IP-адресов хостов в МАС-адреса компьютеров. Хосту А сообщается, что IР-адресу

хоста В соответствует МАС-адрес компьютера злоумышленника; хосту В сообщается,

что IP-адресу хоста А также соответствует МАС-адрес компьютера злоумышленника.

• Хосты А и В заносят полученные МАС-адреса в свои кэши ARP и далее используют

их для отправки сообщений друг другу. Поскольку IР-адресам А и В соответствует

МАС-адрес компьютера злоумышленника, хосты А и В, ничего не подозревая, общаются

через посредника, способного делать с их посланиями что угодно.

Для защиты от таких атак сетевые администраторы должны поддерживать базу

данных с таблицей соответствия МАС-адресов и IP-адресов своих сетевых

компьютеров. Далее, с помощью специального программного обеспечения, например,

утилиты arpwatch (ftp://ftp.ee.lbl.gov/arpwatch-2.lab.tar.gz) можно периодически

обследовать сеть и выявлять несоответствия.

В сетях UNIX такого рода атаку ложными запросами ARP можно реализовать с

помощью системных утилит отслеживания и управления сетевым трафиком, например,

arpredirect. К сожалению, в сетях Windows 2000/XP такие надежные утилиты,

по-видимому, не реализованы. Например, на сайте NTsecurity

(http://www.ntsecurity.nu) можно загрузить утилиту GrabitAII, представленную как

средство для перенаправления трафика между сетевыми хостами. Однако

элементарная проверка работоспособности утилиты GrabitAII показывает, что до

полного успеха в реализации ее функций еще далеко.

Repeat Advanced

Хотя полноценное нагрузочное тестирование лучше проводить в специальных инструментах, Charles Proxy имеет одну базовую настройку, которая помогает закрыть минимальные потребности. Функция Repeat Advanced (доступная через контекстное меню перехваченного запроса) позволяет нужное количество раз повторить тот же запрос. После настройки откроется отдельная сессия, где будут видны детали каждого из запросов.

Конечно, список функций Charles Proxy этим не ограничивается. Есть еще много полезного — от перенаправления доменного имени на другой IP-адрес, до автоматического сохранения полученных ответов.

Отмечу, что Charles Proxy платный. Можно использовать триальную версию. Но раз в 5-7 минут поверх него будет отображаться всплывающее окно с версией, а раз в 30 минут он будет выключаться, при этом сессии не сохраняются. Решайте сами, помешает ли это вашей работе.

В целом Charles Proxy — это хороший инструмент. Не сказал бы, что он сильно отличается от того же Fiddler-а, но на мой взгляд он больше заточен под MacOS, поскольку пришел на эту платформу раньше. Хотя сейчас уже нельзя сказать, что какой-то сниффер принципиально лучше или хуже. Все они решают примерно одни и те же задачи сходным образом.

Автор статьи: Артем Холевко, Максилект.

Текст подготовлен по материалам внутреннего семинара Максилект.

1) Анализ трафика по всему интерфейсу

tcpdump по умолчанию не установлен, поэтому вам нужно установить его

На Ubuntu 16.04

# apt install tcpdump

Формат источника – source.port, где источником может быть имя хоста или IP-адрес.

Вы можете видеть в первой строке, пакет, захваченный в timestamp 07: 41: 25.886307, является IP-протоколом, который создается с именем хоста li339-47.members.linode.com и port ssh, поэтому вы видите li339-47. members.linode.com.ssh.

Пакет предназначен для флага 169.255.7.5.44284.

Вам нужно нажать кнопку отмены, чтобы остановить ее.

Если вам нужна дополнительная информация, tcpdump предоставляет несколько опций, которые улучшают или изменяют его вывод:

- -i интерфейс: прослушивание указанного интерфейса.

- -n: Не разрешать имена хостов. Вы можете использовать -nn, чтобы не разрешать имена хостов или имена портов.

- -t: Не печатать метку времени на каждой линии сброса.

- -X: Показать содержимое пакета как в hex, так и в ascii.

- -v, -vv, -vvv: увеличить количество информации о пакете, которую вы получите.

- -c N: Только получить N количество пакетов и затем остановить.

- -s: Определить привязку (размер) захвата в байтах. Используйте -s0, чтобы получить все, если вы не намеренно захватываете меньше.

- -S: печать абсолютных порядковых номеров.

- -q: Показывать меньше информации о протоколе.

- -w-файл: достаточно записать исходные пакеты в файл

2) Список доступных интерфейсов

Вы можете узнать доступный интерфейс с параметром -D

# tcpdump -D 1.eth0 2.nflog (Linux netfilter log (NFLOG) interface) 3.nfqueue (Linux netfilter queue (NFQUEUE) interface) 4.any (Pseudo-device that captures on all interfaces) 5.lo

При этом вы можете выбрать, какой интерфейс использовать

Очень мало теории

Все технологии перехвата трафика базируются на технике MITM – Man In The Middle – Человек Посередине. Т.е. атакующее устройство внедряется между отправителем и получателем, транслирую весь трафик через себя. Подобное в локальной сети возможно из-за уязвимости ARP протокола. Вы можете подделать широковещательный ответ, а все подключенные устройства в рамках одного сегмента сети будут думать, что вы, например, роутер.

На этом ARP-спуфинге и построены многие программы и скрипты. Конечно же, все доступно открыто и безвозмездно, при условии использования для тестирования безопасности своей сети. Техники применения нескольких из них мы и рассмотрим ниже.

Профилактика ARP-спуффинга

В настоящее время ARP-спуффинг является распространенной атакой. Для того чтобы защитить свою сеть, необходимо выполнить ряд не связанных между собой действий:

- Применять для организации надежной защиты специальные программы, в частности, arpwatch, BitCometAntiARP и ряд аналогичных им;

- Проводить организацию VLAN’ов;

- Использовать PPTP и PPPoE;

- Произвести настройку в локальной сети шифровального трафика IPSec ( в том случае, когда он открыт).

Также известны ситуации, когда защита от вклинивания и перехвата вай фай трафика осуществляются механизмом Dynamic ARP Inspection (Protection). Он заключается в том, что пользователь сам задает такие порты коммутатора, которые он считает достоверными, и наоборот.

Надежный порт — это порт с подключенными клиентами.

Все заданные недостоверные порты проверяются механизмом, в то время как исходящая информация от достоверных портов не отбрасывается.

Перехват ARP-запросов и ARP-ответов от подозрительных портов осуществляется коммутатором перед отправкой. Также происходит сравнение MAC-адресов и IP-адресов на их соответствие с учетом статистических записей и баз данных привязки DHCP.

Для того, чтобы включить защиту, необходимо в коммутаторах вызвать команду «Switch(config)# ip arp inspection vlan 1».

Чтобы осуществить настройку доверенного порта, нужно ввести «Switch(config)# interface gigabitethernet1/0/1» и «Switch(config-if)# ip arp inspection trust».

При отсутствии коммутатора, призванного решить проблемы атак, можно закачать программу arpwatch. Принцип ее действия основан на отслеживании соответствия IP- и MAC-адресов. В случае обнаружения аномальных ситуаций производит их фиксацию в системном логе.

Обратите внимание! К главному недостатку данной и аналогичных программ защиты следует отнести тот факт, что им необходимо осуществлять работу на защищаемых хостах или роутере, который переводит на защищаемую сеть. Поскольку маршрутизаторы управляются не всегда посредством Linux, то есть являются коммутатором уровня под номером три, то для его защиты следует получать от него ARP-таблицу по SNMP и производить анализ данных на специальной машине

Поскольку маршрутизаторы управляются не всегда посредством Linux, то есть являются коммутатором уровня под номером три, то для его защиты следует получать от него ARP-таблицу по SNMP и производить анализ данных на специальной машине.

Основные настройки

Переходим в «Tools -> Options…».Вкладка «HTTPS».После установки Fiddler не собирает HTTPS-трафик, это необходимо включить. Ставим галочку в опции «Decrypt HTTPS traffic». После этого Fiddler сгенерирует самоподписанный сертификат и спросит хотите ли установить данный сертификат. Отвечаем да.Опция «Ignore server certificate errors (unsafe)» — сразу можно не включать. На некоторых порталах бывают ошибки сертификатов, но это редко. Как увидите так включите )Настройка протоколов. По умолчанию стоит значение «<client>;ssl3;tls1.0». Советую сразу установить значение на «<client>;ssl3;tls1.0;tls1.1;tls1.2». После изменения настроек необходимо перезапустить программу чтобы настройки вступили в силу.

Кнопка «Actions»:

«Trust Root Certificate» — если сгенерированный Fiddler сертификат вы не установили после включения опции «Decrypt HTTPS traffic», то можно это сделать здесь.

«Export Root Certificate to Desktop» — если вы планируете использовать Fiddler как прокси-сервер локальной сети, то на каждом устройстве пользователя необходимо установить сгенерированный выше сертификат. С помощью этой опции сохраняете сертификат на ваш рабочий стол.

«Reset All Certificates» — в некоторых случаях необходимо сгенерировать новый сертификат взамен старого. В этом случае сбрасываем все Fiddler-сертификаты и генерируем новый сертификат.

Вкладка «Connections».Здесь устанавливаем на каком порту Fiddler работает как прокси-сервер. Порт по умолчанию «8888».

«Allow remote computers to connect» — включаем опцию чтобы Fiddler начал принимать подключения от других компьютеров.

«Act as system proxy on startup» — по умолчанию опция включена. Если включена, то при запуске опция «File -> Capture Traffic» включена.

После изменения данных настроек необходимо перезапустить программу чтобы настройки вступили в силу.

Вкладка «Gateway».Здесь устанавливаем куда Fiddler отправляет входящие пакеты, какой прокси использует.

«Use System Proxy (recommended)» — использование системного прокси из реестра текущего пользователя.

«Manual Proxy Configuration» — возможность задать вручную прокси-сервер.

«No proxy» — задаем что выход в Интернет напрямую, без использования прокси.

После изменения данных настроек необходимо перезапустить программу чтобы настройки вступили в силу.

Airodump и Wireshark

Использование этих инструментов не ограничено этим частным случаем.

Этот очень краткий раздел посвящен пользователям Kali Linux. Все знают, что здесь есть готовые средства использования перехвата, поэтому знатокам исключительно для справки. Примерный алгоритм действий (для использования беспроводного адаптера):

- Переходим нашу Wi-Fi карту в режим монитора. В таком режиме беспроводной адаптер не фильтрует все пакеты (которые были отправлены не ему), а принимает все. Вариантов сделать это много, наверняка знаете свой самый удобный.

- Запускаете Airodump. Например, следующая команда выведет открытые сети:

- А теперь для выбранного канала можно начать перехват данных и запись их в отдельный файл:

- Перехваченные данные собираются в файл с известным расширением .cap. Открывать и читать его могут много программ, но самая известная из них – WireShark. Т.е. запускаете Вайршарк, скармливаете ей этот файл и уже самостоятельно разбираете полученные пакеты так, как вам нужно или с какой целью планировали перехватить данные. На скриншоте ниже установлен фильтр на анализ HTTP пакетов (именно на нем работают сайты):

Cain&Abel

Cain&Abel (Каин и Авель) – классический инструмент для проведения ARP-атак. Упоминается во всех учебниках безопасников очень долгие годы (и даже в последней редакции EC-Council). Графический инструмент, Windows, все интуитивно понятно. Ниже будет пример использования.

- Запускаем программу и переходим на вкладку Сниффера:

- Нужно, чтобы здесь отобразились устройства сети. Если их нет, нажимаем на значок плюса:

- Теперь идем в ARP и снова нажимаем на плюс:

- Выбираем подмену – слева адрес жертвы, справа другое устройства (будем маскироваться под роутер):

- Смотрим статус. Poisoning означает, что перехват начался, подмена выполнена успешно:

- На вкладке Passwords будут перехваченные данные.

Перехват паролей через wifi публичной точки доступа

Использование публичной точки доступа чревато для клиентов перехватом куков через wifi windows. Чтобы осуществить действия подобного рода, перехватчику необходимо иметь при себе компьютерное устройство, адаптер вай-фай для режима мониторинга и пакет утилит aircrack-ng.

После запуска на ноутбуке перехватывающей программы злоумышленник производит:

- прослушивание эфира;

- выделение адресов отключившихся устройств;

- изменение собственного MAC-адреса WiFi-адаптера на другой адрес того пользователя, кто недавно осуществлял выход в интернет по данной сети;

- подключение к сети и сбор переписки.

Обратите внимание! Любое оборудование распознает не реальный адрес злоумышленника, а тот, который был ранее изменен. Поэтому вход осуществляется без процедуры авторизации

Это чревато проблемами у пользователя, совершавшего в недавнем времени подключение к публичной вай-фай, поскольку зачастую данные манипуляции используются в незаконных целях.

Очень мало теории

Все технологии перехвата трафика базируются на технике MITM – Man In The Middle – Человек Посередине. Т.е. атакующее устройство внедряется между отправителем и получателем, транслирую весь трафик через себя. Подобное в локальной сети возможно из-за уязвимости ARP протокола. Вы можете подделать широковещательный ответ, а все подключенные устройства в рамках одного сегмента сети будут думать, что вы, например, роутер.

На этом ARP-спуфинге и построены многие программы и скрипты. Конечно же, все доступно открыто и безвозмездно, при условии использования для тестирования безопасности своей сети. Техники применения нескольких из них мы и рассмотрим ниже.

Предупреждение. Пользуясь общественными сетями, вы подвергаете себя опасности эксплуатации этой уязвимости. Будьте осторожны, не пользуйтесь в таких сетях ресурсами, которые могут привести к утечкам ваших паролей.

Обнюхивать сеть с помощью Wireshark

На рисунке ниже показаны шаги, которые вы будете выполнять, чтобы выполнить это упражнение без путаницы

Загрузите Wireshark по этой ссылке https://www.wireshark.org/download.html

- Открыть Wireshark

- Вы получите следующий экран

Выберите сетевой интерфейс, который вы хотите прослушать

Обратите внимание, что для этой демонстрации мы используем беспроводное сетевое соединение. Если вы находитесь в локальной сети, вам следует выбрать интерфейс локальной сети.

Нажмите на кнопку запуска, как показано выше

Откройте веб-браузер и введите https://www.techpanda.org/

- Адрес электронной почты для входа — , а пароль — Password2010.

- Нажмите на кнопку отправить

- Успешный вход в систему должен дать вам следующую панель

Вернитесь в Wireshark и остановите живой захват

Фильтрация результатов протокола HTTP только с использованием текстового поля фильтра

Найдите столбец Info и найдите записи с HTTP-глаголом POST и щелкните по нему.

Непосредственно под записями журнала находится панель со сводкой полученных данных. Посмотрите на резюме, в котором говорится о текстовых данных на основе строки: application / x-www-form-urlencoded

Вы должны иметь возможность просматривать значения в виде открытого текста всех переменных POST, отправленных на сервер по протоколу HTTP.

Перехват трафика wifi с телефона

Использование телефона хакером как средства взлома системы клиента происходит редко. Обычно это требуется при выходе в интернет в метро для избегания просмотра рекламных роликов. Однако необходимо найти того человека, у которого оплачена данная подписка.

Для того, чтобы организовать перехват сообщений через сеть wifi с телефона, необходимо выполнить ряд последовательных действий:

- Подготовить устройство с версией Андроид выше 4.0;

- Установить на ПК новую версию программы Fiddler2;

- Произвести установку специальных библиотек генерации совместимого с андроид сертификата безопасности;

- Экспортировать с Fiddler2 сертификат безопасности;

- Добавить сертификат в доверенные путем последовательного перехода от Settings > Security > Install from SD card»;

- Запустить Fiddler2;

- Разрешить в настройках администратора внешние коннекты;

- Прописать в сетевых настройках телефона адрес машины с программы Fiddler2;

- Открыть браузер гугл на андроиде;

- Ввести запрос с полученным от Fiddler2 ответом.

Инструкция по использованию mitmAP

Скачайте скрипт:

git clone https://github.com/xdavidhu/mitmAP.git cd mitmAP/

Запустите его:

sudo python3 mitmAP.py

Скрипт начнёт с вопроса:

Install/Update dependencies? Y/n:

Перевод: установить / обновить зависимости?

Если запускаете первый раз, то согласитесь, т.е. нажмите Enter. В дальнейшем можно выбирать n (нет).

Следующий вопрос:

Please enter the name of your wireless interface (for the AP):

Перевод: введите имя вашего беспроводного интерфейса (для ТД). Если вы не знаете имя ваших интерфейсов, то в другом окне выполните команду:

ip a

Она покажет все сетевые интерфейсы вашей системы. А команда

sudo iw dev

покажет только беспроводные сетевые интерфейсы.

В Kali Linux беспроводной интерфейс обычно называется wlan0 (а если их два, то второй имеет имя wlan1).

Далее

Please enter the name of your internet connected interface:

Перевод: пожалуйста, введите имя интерфейса, подключённого к Интернету.

В Kali Linux проводной интерфейс обычно называется eth0. Также для подключения к Интернету можно использовать вторую Wi-Fi карту.

Use SSLSTRIP 2.0? Y/n:

Перевод: скрипт спрашивает, использовать ли SSLStrip+. В настоящее время, когда значительная, если уже не большая, часть трафика передаётся через HTTPS (в зашифрованном виде), эта опция крайне рекомендуется.

Теперь

Create new HOSTAPD config file at '/etc/hostapd/hostapd.conf' Y/n:

Перевод: Создать ли новый конфигурационный файл hostapd.

Если запускаете первый раз, то это нужно сделать обязательно. При последующих запусках, если вы не собираетесь менять настройки ТД, то можно выбрать n (т.е. «нет»).

Настройка ТД:

Please enter the SSID for the AP:

Перевод: введите имя для ТД.

Далее:

Please enter the channel for the AP:

Перевод: введите номер канала ТД.

Затем:

Enable WPA2 encryption? y/N:

Перевод: включить ли WPA2 шифрование?

Если вы включите шифрование, то для подключения к вашей ТД нужно будет вводить пароль. Для наших целей выбираем «нет».

Последняя настройка ТД:

Set speed limit for the clients? Y/n:

Перевод: установить ли ограничение по скорости для клиентов?

Я выбираю «нет»,

Теперь:

Start WIRESHARK on wlan0? Y/n:

Перевод: запустить ли Wireshark на интерфейсе wlan0?

И ещё один вопрос:

Spoof DNS manually? y/N:

Перевод: Осуществлять ли ручной DNS спуфинг.

Если вы выберите «да», то вам нужно будет ввести количество сайтов, для которых вы будете подменять DNS ответы, а затем ввести домен каждого сайта и IP, на которой должны указывать DNS ответы. Кроме этого, вам нужно подготовить виртуальные хосты с фишинговыми страницами на серверах, куда будут перенаправлены пользователи. Можно обойтись без этого. Но если пользователь не будет авторизовываться на сайтах, то мы не узнаем его пароль (только кукиз). Фишинговые страницы подведут пользователя к вводу данных. Более подробно об этой атаке вы сможете прочитать в «Инструкции по работе с DNSChef: анализ DNS запросов, фальсификация DNS ответов, перенаправление на фальшивые копии сайтов».

Заключение

Сейчас количество приложений и сайтов, которые не используют шифрование, стремительно уменьшается. Поэтому опасность такого перехвата с каждым годом снижается. Тем не менее она есть.

Даже сайты, который используют HTTPS, могут непроизвольно выдавать данные. Например:

Видно, что от пользователя данные на booking.com передаются в незашифрованном виде, поэтому можно перехватить эту ссылку.

Приложение iPhone постоянно загружает какие-то (аудио?) файлы не используя безопасное соединение:

Популярная (в некоторых регионах) qq.com или не использует шифрование, либо использует свой собственный алгоритм:

Гарантированной защитой от такого перехвата является использование доверенного VPN сервиса. Надёжным VPN сервисом можно считать тот, который вы настроили сами, либо VPN вашей корпоративной сети.

Заключение

Итак, думаю, главная цель заметки – показать, что VPN может использоваться в злых намерениях, достигнута.

В процессе тестирования мне пришла мысль, что использовать разнообразные прокси серверы и VPN, принадлежащие неизвестным лицам, – это, по крайней мере, рискованно. Я не говорю, что все те, кто предоставляет услуги прокси и VPN, мошенники. Но абсолютно ничего не им не мешает анализировать и записывать трафик, перехватывать в нём данные, отправленные в открытом виде. Даже если данные передаются по зашифрованным каналам, владельцы VPN или прокси внутри своих машин имеют дело с незашифрованными данными (если они не зашифрованы на ещё каком-нибудь этапе).

Многим кажется, что иметь «свой» собственный VDS сервер со своим персональным VPN – это и есть выход. Но ведь физически к вашему серверу имеют доступ третьи лица! При таком доступе, например, если файловая система не зашифрована, то не нужен никакой пароль рута для доступа к любому файлу в системе. А получив копии сертификатов вашего VPN сервера, лица без труда смогут расшифровать весь трафик VPN. Даже «задним числом», т.е. если они «снимали» (записывали) зашифрованный трафик на протяжении последнего месяца, но у них не было данных для расшифровки, то, получив сертификаты, они смогут расшифровать трафик за предыдущий месяц.

В общем «если у вас нет паранойи, то это ещё не означает, что за вами не следят».