Шаг 1. Подключение

1.1. Наиболее частой причиной невозможности установления соединения является нежелание вашего провайдера пропустить трафик протокола GRE, который работает в составе PPTP/L2TP. По состоянию на начало 2017 года, провайдеры, ограничивающие вас в соединениях, это, например, Yota и МГТС.В этом случае соединение не устанавливается и таймаут на установление соединения истекает.Вылечить это можно только путем использования другого протокола (например L2TP c шифрованием IPsec или OpenVPN), ну или менять провайдера.

1.2. Следующая по частоте причина — ошибка в имени пользователя, пароле или адресе службы . Тут совет один — проверьте все еще раз.

1.3. Следующая причина — ваше соединение НЕ будет принято, если пользователь с таким именем уже подключен. В этом случае вы получите ошибку отклонения авторизации.Если вы некорректно оборвали первое соединение (например, отвалился канал к провайдеру) и начали устранавливать его еще раз, то в это случае наша система может вас не подключить до того момента, пока не исчетет таймаут неактивности первой сессии.В некоторых случаях этот таймаут может доходить до 5 минут.

1.4. Если вы все сделали верно, но соединение не устанавливается, то обратитесь к нам в форум

Сформулируйте ситуацию, сообщите время/дату неуспешного подключения, тип используемого протокола, а также имя пользователя, чье соединение не установилось.

Результат этого шага — Соединение установлено.

Site-to-Site VPN

Узел-узел или Роутер-Роутер — это самый распространенный тип VPN в бизнесе. Особенно это характерно для компаний с офисами как в разных частях одной страны, так и в нескольких странах, что позволяет связать все компьютеры в единую сеть. Также они известны как интранет-VPN (VPN по внутренней сети). Другой вариант также возможен. Компании, использующие VPN узел-узел, подключаются к серверам других компаний таким же образом, как и экстранет-VPN. Говоря простым языком, этот тип VPN — своего рода мост, соединяющий сети в разных локациях, обеспечивая безопасное соединение и подключение к интернету.

Как и PPTP, VPN типа узел-узел создает безопасную сеть. Однако, выделенная линия не предусмотрена, так что разные компьютеры компании могут подключаться к сети. В отличие от PPTP, шифрование производится либо при помощи специальных устройств, либо при помощи приложений на обоих концах сети.

Устраняем ошибку 651

Причин ее появления много, как и методов устранения. Давайте поговорим о них более подробно.

Сбой службы RASPPPOE

Данная служба отвечает за высокоскоростное подключение. Способ устранения в таком случае прост, Необходимо создать подключение заново. Для этого следует знать свой логин и пароль, которые выдал провайдер.

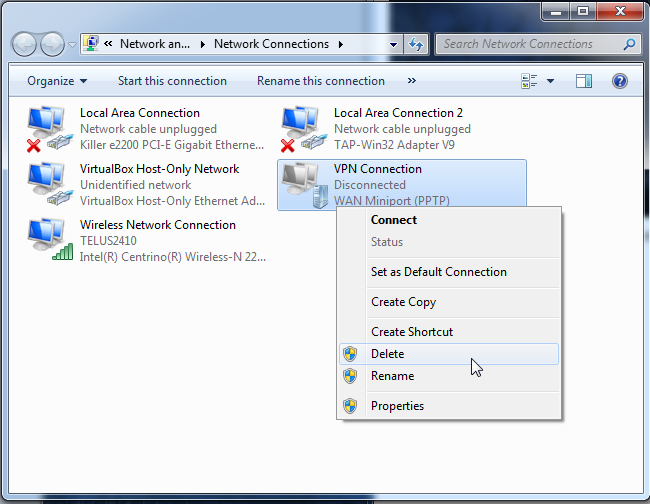

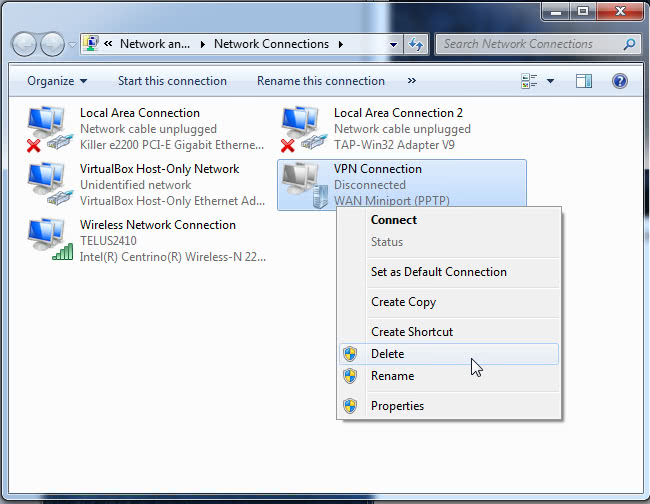

- Следует открыть «Центр управления сетями и общим доступом». Затем, в меню слева ссылка «Изменение параметров адаптера», кликните по ней левой кнопкой мыши.

Откроется окно, где необходимо выбрать свое активное сетевое подключение, после чего кликнуть по нему правой кнопкой мыши и в появившемся контекстном меню выбрать «Удалить».

Последний шаг — создание нового подключения. Для этого снова посещаем «Центр управления сетями и общим доступом». Теперь нам нужен пункт «Настройка нового подключения или сети», а следующем появившемся окне «Подключение к Интернету», а затем «Далее».

Выберите, если предложит, «Высокоскоростное подключение (PPPoE)».

Далее следует указать данные, предоставленные провайдером: Логин, пароль, название подключения (произвольно).

Некорректные драйвера сетевой карты

Если модем сообщил об ошибке 651, нужно проверить, правильно ли установлены драйвера на вашу сетевую карту. Чтобы это сделать, нужно открыть «Диспетчер устройств», кликнув по значку Windows в нижней панели и выбрав «Диспетчер устройств» — для Windows 10. Если в разделе «Сетевые адаптеры», возле сетевой карты, находится какой-либо значок, значит нужно переустанавливать драйвер. Можно загрузить его в интернете, вбив поисковую строку Яндекс или Гугл название своей сетевой карты, если прилагался диск, то можно произвести инсталляцию с него.

В большинстве случаев после этого ошибка 651 модем или другое устройство связи сообщило об ошибке исчезает.

Сбой роутера

Если у вас подключение к интернету через роутер, то возможно он работает некорректно и нужно его перезагрузить. Для этого достаточно отключить его от сети и спустя 5 секунд включить обратно.

Фаервол или брандмауэр блокируют подключение

Ваше интернет-соединение может быть заблокировано антивирусом, установленным на компьютер или брандмауэром Windows. Проблема устраняется следующим образом:

- Нужно найти в своем антивирусе функцию сетевой защиты или что-то в этом роде, а затем отключить ее.

- Теперь нужно отключить брандмауэр Виндовс. Для этого нужно в поисковую строку Windows ввести «Брандмауэр» и сразу появится то, что нужно. Открываем его и выставляем все, как на с кринах.

После этого можно снова попробовать подключиться, проблема должна исчезнуть.

Поломан кабель

Постарайтесь исследовать свой интернет кабель, бывают случаи, когда нарушение его целостности приводит к тому, что появляется сообщение об ошибке 651.

Техническая поддержка провайдера

Если ничего не помогло, вариант один – обратиться за помощью к самому провайдеру. Вам подскажут что делать, а если что, приедет мастер и все настроит и устранит сбой.

Как работает VPN?

Соединение VPN – это, так называемый, “туннель” между компьютером пользователя и компьютером-сервером. Каждый узел шифрует данные до их попадания в “туннель”.

Вы подключаетесь к VPN, система идентифицирует вашу сеть и начинает аутентификацию (сравнивает введенный пароль с паролем в своей базе данных).

Далее сервер Вас авторизует, то есть предоставляет право на выполнение определенных действий: чтение почты, интернет-серфинг и т.д. После установления соединения весь трафик передается между вашим ПК и сервером в зашифрованном виде. Ваш ПК имеет IP-адрес, предоставленный интернет-провайдером. Этот IP блокирует доступ к некоторым сайтам. VPN сервер меняет ваш IP на свой. Уже с VPN-сервера все данные передаются к внешним ресурсам, которые вы запрашиваете. Теперь можно просматривать любые ресурсы и не быть отслеженным.

Однако, следует помнить, что не вся информация шифруется. У разных VPN-провайдеров могут отличаться такие характеристики как степень шифрования, сокрытие факта подключения к серверу, хранение логов (журнал, в который сохраняется информация о посещаемых сайтах, реальный IP адреси т.п.) и сотрудничество при выдаче информации третьим лицам.

Если VPN-провайдер вообще не записывает логи, то передавать третьим лицам просто нечего. А сокрытие факта подключения к серверу – уже более редкая услуга. При некорректном подключении или резком разрыве соединения может произойти утечка части данных. Решить проблему поможет технология Multihop VPN, которая предполагает соединение с сайтом сразу через несколько серверов.

Рассмотрим популярные VPN:

PPTP – Point-to-Point Tunneling Protocol

+ поддерживается всеми ОС

+ не требует много вычислительных мощностей

— плохая защищенность. Методы шифрования устарели, плохая архитектура, есть ошибки в реализации протокола от Microsoft. Нет шифрования по умолчанию, на взлом требуется менее суток.

Используется, когда защита данных не очень важна или когда нет других вариантов.

L2TP – Layer 2 Tunneling Protocol

+ более эффективен для построения виртуальных сетей

— более требователен к вычислительным ресурсам

— не предполагает шифрования по умолчанию

Работает совместно с другими протоколами, чаще всего IPSec.

Используется интернет-провайдерами и корпоративными пользователями.

IPSec – Internet Protocol Security – группа протоколов и стандартов для безопасных соединений.

+ хорошая архитектура

+ надежность алгоритмов

— сложен в настройке (следовательно, снижение защиты, если настроить неправильно)

— требует много вычислительных ресурсов

+ этот недостаток компенсируется путем аппаратного ускорения алгоритма шифрования АЕС

Часто используется совместно с другими технологиями.

SSL – Secure Sockets Layer & TLS – Transport Layer Security – группа методов, включающая в себя протоколы SSL и TLS и другие методы защиты.

+ беспрепятственно пропускаются большинством публичных сетей

— довольно низкая производительность

— сложность в настройке, необходимость установки дополнительного ПО

используется на веб-сайтах, URL которых начинается с https (там еще виден зеленый замочек)

некоторые реализации: OpenVPN, Microsoft SSTP.

+ OpenVPN имеет открытый код, реализован практически для всех платформ, считается очень надежным.

Выбор протокола для VPN на MikroTik

Для настройки соединения по VPN через MikroTik чаще всего используются следующие протоколы:

В сегодняшней статье мы рассмотрим настройку подключения VPN с помощью двух из них, как наиболее часто встречающихся в работе провайдера и системного администратора: PPtP и PPPoE. Продолжение темы — в следующих статьях.

Мы не храним дорожные записи

Единственная информация, которую мы храним, — это ваше имя пользователя и адрес электронной почты. Это всегда актуально для наших серверов в Швеции. Данные трафика, которые вы генерируете, всегда будут анонимными. Поскольку мы шифруем весь трафик, который вы генерируете, в принципе для вашего интернет-провайдера и вашего работодателя невозможно увидеть, что вы делаете в Интернете.

Hybrid VPN

Гибридная сеть VPN сочетает в себе MPLS и IPSec. Оба типа используются отдельно на различных узлах. Однако, иногда узел допускает одновременное подключение обоих типов протоколов. Это делается с целью повысить надежность MPLS при помощи IPSec.

IPSec, как уже упоминалось ранее, требуют наличия определенного оборудования. Обычно это роутер или многоцелевое устройство безопасности. При его помощи данные шифруются и образуют VPN-туннель. MPLS используются на канале передачи информации при помощи передающего оборудования.

Для соединения этих двух типов VPN устанавливается шлюз, где устраняется IPSec и производится подключение к MPLS с сохранением безопасности данных.

Гибридные VPN используются компаниями, так как MPLS очень часто не подходит для их узлов. MPLS обеспечивает множество преимуществ по сравнению с общим подключением, однако цена высока. При помощи гибридной сети вы можете подключиться к центральному узлу через удаленный. Гибридные VPN наиболее дорогие, но при этом очень гибкие в настройке.

Разрыв VPN соединения и смена ключей

Согласованные на двух фазах ключи должны работать оговоренное политикой время. Это означает, что сторонам возможно предстоит пережить процедуру смены ключей (rekeying), а иначе согласованные SA распадутся. Как было сказано выше, у сторон есть ключи в рамках процесса фазы 1 (IKE) и фазы 2 (IPsec). Процедуры их смены различны, как и таймеры, которые за это отвечают. Для того, чтобы не было перерыва связи в процессе смены ключей стороны сначала согласовывают параметры новой SA и лишь после этой успешной процедуры уничтожают старую SA.

В IPsec на каждой из фаз есть несколько способов смены ключей — с аутентификацией или без нее, но мы не будем сильно заострять на этом свое внимание. Просто для этой процедуры слишком существует много нюансов, которые зависят от версий ПО и соотношения таймеров — для IKE и IPsec

PPTP

Point-to-Point Tunneling Protocol (PPTP) — один из старейших VPN протоколов, используемых до сих пор, изначально был разработан компанией Microsoft.

PPTP использует два соединения — одно для управления, другое для инкапсуляции данных. Первое работает с использованием TCP, в котором порт сервера 1723. Второе работает с помощью протокола GRE, который является транспортным протоколом (то есть заменой TCP/UDP). Этот факт мешает клиентам, находящимся за NAT, установить подключение с сервером, так как для них установление подключения точка-точка не представляется возможным по умолчанию. Однако, поскольку в протоколе GRE, что использует PPTP (а именно enhanced GRE), есть заголовок Call ID, маршрутизаторы, выполняющие натирование, могут идентифицировать и сопоставить GRE трафик, идущий от клиента локальной сети к внешнему серверу и наоборот. Это дает возможность клиентам за NAT установить подключение point-to-point и пользоваться протоколом GRE. Данная технология называется VPN PassTrough. Она поддерживается большим количеством современного клиентского сетевого оборудования.

PPTP поддерживается нативно на всех версиях Windows и большинстве других операционных систем. Несмотря на относительно высокую скорость, PPTP не слишком надежен: после обрыва соединения он не восстанавливается так же быстро, как, например, OpenVPN.

В настоящее время PPTP по существу устарел и Microsoft советует пользоваться другими VPN решениями. Мы также не советуем выбирать PPTP, если для вас важна безопасность и конфиденциальность.

Конечно, если вы просто используете VPN для разблокировки контента, PPTP имеет место быть, однако, повторимся: есть более безопасные варианты, на которые стоит обратить внимание

PPTP

Не используйте PPTP. Протокол туннелирования «точка-точка» является распространенным протоколом, поскольку он был реализован в Windows в различных формах с Windows 95. PPTP имеет много известных проблем безопасности, и, скорее всего, NSA (и, вероятно, другие разведывательные агентства) расшифровывают эти якобы «безопасные», соединения. Это означает, что нападавшие и более репрессивные правительства будут иметь более простой способ скомпрометировать эти связи.

Да, PPTP распространен и прост в настройке. Клиенты PPTP встроены во многие платформы, включая Windows. Это единственное преимущество, и это не стоит. Время двигаться дальше.

Резюме: PPTP является старым и уязвимым, хотя он интегрирован в общие операционные системы и легко настраивается. Держись подальше.

Аутентификация

Взаимодействие двух узлов начинается с установления SA. Точнее с двух ассоциаций — для протокола AH и ESP причем в одну и в другую стороны. SA начинается с аутентификации и затем стороны согласовывают будущие параметры сессии:

- для протокола AH — используемый алгоритм аутентификации, ключи, время жизни ключей и другие параметры,

- для протокола ESP — алгоритмы шифрования и аутентификации, ключи, параметры инициализации, время жизни ключей и другие параметры.

Здесь же стороны договариваются о туннельном или транспортном режиме работы IPsec.

К завершению процесса у вас должны быть установлены несколько SA, но … чуть подробнее как это на самом деле.

SSTP

Протокол туннелирования Secure Socket был введен в Windows Vista с пакетом обновления 1 (SP1). Это проприетарный протокол Microsoft и лучше всего поддерживается в Windows. Он может быть более стабильным в Windows, потому что он интегрирован в операционную систему, тогда как OpenVPN не является — это самое большое потенциальное преимущество. Некоторая поддержка для него доступна в других операционных системах, но она не так широко распространена.

Он может быть настроен на использование очень безопасного шифрования AES, что хорошо. Для пользователей Windows это, безусловно, лучше, чем PPTP, но, поскольку это проприетарный протокол, он не подлежит независимым аудитам, которым подвержен OpenVPN. Поскольку он использует TLS, такой как OpenVPN, он имеет схожие возможности обходить брандмауэры и должен работать лучше для этого, чем L2TP/IPsec или PPTP.

Резюме: это похоже на OpenVPN, но в основном только для Windows и не может быть проверено полностью. Тем не менее, это лучше использовать, чем PPTP. И, поскольку он может быть настроен на использование AES-шифрования, возможно, более надежный, чем L2TP/IPsec.

PPTP

PPTP (полное название на английском это звучит как «Point-to-Point Tunneling Protocol») – тунельный протокол «точка-точка» является распространенным протоколом, он был реализован в операционной системе Windows, начиная еще с Windows 95. PPTP имеет много известных проблем безопасности, и, при необходимости будет легко расшифрован, что позволит вас «найти».

Да, PPTP распространен и прост в настройке, но это единственное преимущество, и оно того не стоит. Двигаемся дальше.

Итог: PPTP является старым и уязвимым, хотя он и доступен большинству операционных систем по дефолту, а также легко настраивается. Не используйте его, если только это не ваш последний вариант.

Программы для VPN-соединения

Создать VPN-соединение могут специальные программы. Существуют платные и бесплатные версии. Обычно большей популярностью пользуются бесплатные. Но есть программы, где доступны платные тарифы:

- по времени;

- по трафику;

- по количеству доступных VPN серверов.

Обычно, бесплатные программы — это пробные версии платных. Клиент получает возможность опробовать продукт, прежде чем купить VPN соединение.

У каждой программы свои особенности:

|

Программа |

Версия |

Технологии реализации |

Возможности |

Особенности |

|

ZenMate |

Пробная/бесплатная, русскоязычная |

PPTP, IPsec, L2TP, SSTP, OpenVPN |

|

|

|

PureVPN |

Платная |

L2TP, PPTP, IPsec, OpenVPN, SSTP |

|

– нет расширений для браузеров. |

|

CyberGhost VPN |

Бесплатная/пробная, русскоязычная |

OpenVPN, PPTP, L2TP IPsec, SSTP |

|

– бесплатная версия VPN на Windows отличается ограничением доступа и необходимостью в регистрации. |

|

Surfshark VPN |

Платная с частичной поддержкой русского языка |

PPTP и OpenVPN |

Присутствуют те же возможности, что в предыдущих программах. Кроме настройки портов и анонимного torrent. |

|

|

NordVPN |

Платная с частичной поддержкой русскоязычной версии |

Есть расширения для Windows и браузеров PPTP, IPsec, L2TP, SSTP, OpenVPN |

|

|

У программ, предлагающих vpn соединение бесплатно, более высокий рейтинг. Тестовые режимы обычно длятся от нескольких дней до месяца, но есть и неограниченные по времени бесплатные предложения. Пользоваться полностью бесплатными сервисами не рекомендуется. Они редко обеспечивают надежный уровень соединения.

Как настроить автоматически подключение к PPPoE в Windows 10?

Однако, после создания соединения по протоколу PPPoE на Windows 10, для выхода в интернет придется каждый раз кликать по этому меню. Но можно настроить автоподключение PPPoE при загрузке операционной системы.

Для этого находим через поиск Windows программу «Планировщик заданий»

Ваше мнение — WiFi вреден?

Да

22.98%

Нет

77.02%

Проголосовало: 30833

Выбираем «Создать простую задачу»

Далее придумываем для нее название — например «Интернет PPPoE»

В качестве триггера, то есть условия для ее выполнения, выбираем «При запуске Windows»

А в пункте «Действие» ставим флажок на «Запустить программу»

Теперь будьте внимательны и правильно укажите данные для подключения к интернету.

- В поле «Программа или сценарий» пишем слово «rasdial»

- В графу «Добавить аргументы» вставляем строку — «WWW» WiFiKARU 123qwerty — где вместо «WiFiKARU» нужно указать ваш логин от PPPoE, а вместо «123qwerty» — пароль для подключения к интернету.

В следующем окне проверяем всю информацию и жмем на «Готово»

¿Pptp sigue siendo un protocolo VPN seguro?

Seguridad PPTP VPN, ¿sigue siendo seguro?

Ahora no voy a golpear alrededor del arbusto aquí. PPTP ya no es tan seguro como solía ser en el pasado.

Dado que el protocolo no se ha actualizado para contrarrestar las últimas vulnerabilidades de seguridad, hay un montón de lagunas dentro del protocolo PPTP que se pueden explotar.

Estas son algunas de las vulnerabilidades conocidas del protocolo PPTP…

Vulnerabilidad MS-CHAP-V1

Gracias a la vulnerabilidad MS-CHAP-V1,las herramientas diseñadas específicamente pueden eludir fácilmente los mecanismos de seguridad de PPTP y obtener una retención de los hashes nt password del tráfico de autenticación MS-CHAP-V1.

MS-CHAP-V2 tampoco es seguro

Aunque pptp puede sustituir el MS-CHAP-V1 con MS-CHAP-V2 para la autenticación, todavía no es seguro. De hecho, MS-CHAP-v2 también se encontró que era vulnerable a los ataques de diccionario.

Conocido por haber sido explotado por la NSA

Debido a un cifrado más débil, hay un montón de evidencia disponible que la NSA ha sido capaz con éxito de romper el tráfico PPTP. Incluso los cinco ojos se han especulado para debilitar maliciosamente el cifrado del protocolo PPTP VPN.

Vulnerabilidad de cifrado de flujo MPPE RC4

El cifrado de flujo RC4 utilizado por MPPE puede ser fácilmente comprometido por los piratas informáticos con la ayuda de la técnica de

Puesto que no hay ningún mecanismo en su lugar para autenticar la secuencia de texto cifrado, hackers maliciosos pueden descifrar fácilmente el texto cifrado.

¿Pptp es incluso rápido?

¡Larga historia corta, sí! Puesto que PPTP utiliza cifrado de bajo nivel, es bastante ligero y sin sobrecargar.

A diferencia de OpenVPN, que normalmente ralentiza su conexión a Internet, PPTP es capaz de ofrecer velocidades de conexión rápidas.

Esta es exactamente la razón por la que la gente prefiere usar PPTP para streaming en línea y juegos cuando se comparan PPTP VPN vs OpenVPN.

Пробрасываем порт

Проброс порта — это соединение роутера и компьютера по открытому порту. Вышеописанные способы позволяли открыть порт на компьютере. После того как вы это сделаете, можно указать роутеру, что порт готов к работе и к нему можно подключиться. Есть два способа, позволяющих это сделать: автоматический и ручной. Первый потребует от вас минимум усилий: выбрать устройство для подключения и назначить имя виртуального сервера. Второй способ позволит выполнить настройку более детально.

На роутерах от разных производителей установлены различные прошивки. Также прошивки могут отличать в зависимости от их версии и модели роутера. В основном различие заключается во внешнем виде, то есть пункты и разделы в вашем случае могут располагаться и называться немного по-другому. Несмотря на это, процесс проброса порта на любом роутере выполняется практически одинаково.

Автоматический способ

Если вам не нужны дополнительные настройки, то выполните нижеописанные шаги. В примере используется прошивка роутера TP-Link.

Как только вписанные данные будут сохранены, начнётся проброс порта. После окончания процесса можно начинать пользоваться портом.

Ручной способ

Для более детальной настройки необходимо выполнить нижеописанные действия. Для примера взята прошивка роутера D-Link:

- Войдите в учётную запись управления роутером, используя адрес, логин и пароль. Перейдите к расширенным настройкам, кликнув по кнопке в правом нижнем углу.

Нажимаем кнопку «Расширенные настройки»

- В блоке «Межсетевой экран» выберите подпункт «Виртуальные серверы».

Выбираем блоку «Виртуальные серверы» в расширенных настройках

- Начните добавление нового сервера, нажав на соответствующую кнопку. Выберите произвольный шаблон и пропишите любое имя. В интерфейсе выберите интернет-соединение из списка. Укажите протокол и внутренний IP-адрес из списка. Внешний порт — порт устройства, с которого будет забираться трафик и отправляться на внутренний порт. Если вам нужен не один порт, а диапазон, заполняйте поля и начального, и конечного внутреннего и внешнего порта. Удалённый IP — адрес устройства, расположенного не в локальной сети, а во внешней (чаще всего поле остаётся пустым).

Заполняем поля внутреннего и внешнего порта

Сохранив настройки, вы пробросите порт. Им можно будет начинать пользоваться.

Базовые правила подключения PPTP

Но прежде чем начать работу с подключением PPTP, его следует настроить и соблюсти несколько важных условий.

К особенностям настройки используемого туннелирования стоит отнести следующее:

- порт TCP № 1723;

- порт IP GRE №

При этом чтобы данные настройки работали соответствующим образом параметры встроенного брандмауэра (или сетевого экрана) не должны ограничивать поток IP-пакетов.

Их отправка и прием должна быть свободной.

Впрочем, даже если эти правила будут соблюдены при настройке подключения локально, не факт, что PPTP будет работать корректно.

Важно: Для правильной работы протокола провайдер должен обеспечить полную свободу пересылки туннелированных данных

L2TP VPN

L2TP означает «Протокол туннелирования второго уровня», он был разработан компаниями Microsoft и Cisco. VPN на основе протокола L2TP сочетается с другим протоколом, что обеспечивает более безопасное соединение. При протоколе L2TP формируется туннель между двумя точками подключения L2TP, а также при помощи другого протокола, например IPsec, производится шифрование данных.

L2TP действует подобно PPTP. Главное сходство — отсутствие шифрования и основа на протоколе PPP. Разница же — это защита и сохранность данных. VPN на основе L2TP обеспечивают более безопасное и надежное соединение.

PPTP Client

Sub-menu:

Properties

| Property | Description |

|---|---|

| add-default-route (yes | no; Default: no) | Whether to add PPTP remote address as a default route. |

| allow (mschap2 | mschap1 | chap | pap; Default: mschap2, mschap1, chap, pap) | Allowed authentication methods. |

| connect-to (IP; Default: ) | Remote address of PPTP server |

| default-route-distance (byte ; Default: 1) | sets distance value applied to auto created default route, if add-default-route is also selected |

| dial-on-demand (yes | no; Default: no) | connects to PPTP server only when outbound traffic is generated. If selected, then route with gateway address from 10.112.112.0/24 network will be added while connection is not established. |

| disabled (yes | no; Default: yes) | Whether interface is disabled or not. By default it is disabled |

| keepalive-timeout (integer; Default: 60) | Sets keepalive timeout in seconds. |

| max-mru (integer; Default: 1460) | Maximum Receive Unit. Max packet size that PPTP interface will be able to receive without packet fragmentation. |

| max-mtu (integer; Default: 1460) | Maximum Transmission Unit. Max packet size that PPTP interface will be able to send without packet fragmentation. |

| mrru (disabled | integer; Default: disabled) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. |

| name (string; Default: ) | Descriptive name of the interface. |

| password (string; Default: «») | Password used for authentication. |

| profile (name; Default: default-encryption) | Used . |

| user (string; Default: ) | User name used for authentication. |

Quick example

This example demonstrates how to set up PPTP client with username «pptp-hm», password «123» and server 10.1.101.100

/interface pptp-client add name=pptp-hm user=pptp-hm password=123 connect-to=10.1.101.100 disabled=no

/interface pptp-client print detail

Flags: X - disabled, R - running

0 name="pptp-hm" max-mtu=1460 max-mru=1460 mrru=disabled

connect-to=10.1.101.100 user="pptp-hm" password="123"

profile=default-encryption add-default-route=no dial-on-demand=no

allow=pap,chap,mschap1,mschap2

Использование

Тоннель VPN запускается командой pon:

# pon $TUNNEL

для примера:

# pon beeline

Тоннель останавливается командой poff:

# poff $TUNNEL

для примера:

# poff beeline

Автоматическое подключение тоннеля VPN при загрузке системы

Для автоматического подключения при загрузке следует добавить в /etc/network/interfaces следующую запись:

auto ppp0

iface ppp0 inet ppp

provider $TUNNEL # (/etc/ppp/peers/MY_PEER)

Если в локальной сети используется DHCP, то в некоторых случаях PPTP-соединение инициализируется еще до того, как были получены настройки от DHCP-сервера. В этом случае /etc/network/interfaces следует изменить таким образом, чтобы PPTP-соединение устанавливалось только после полной инициализации ethernet-соединения:

iface eth0 inet dhcp

post-up ifup ppp0

down ifdown ppp0

iface ppp0 inet ppp

provider $TUNNEL

Что такое VPN-соединение

VPN — технология сетевого подключения. Она позволяет организовать подсеть в уже существующем соединении. В переводе «Virtual Private Network» означает «виртуальная частная сеть». Она шифрует новое, поверхностное соединение, благодаря чему получается сохранить конфиденциальность.

Поверхностная сеть закрыта от внешнего доступа, потому вмешаться в нее не смогут. Единственное условие — наличие высокой скорости соединения.

Подключение выполняется по типу «точка» — «точка». Это туннельное соединение. Чтобы войти в «туннель» можно использовать любой персональный компьютер. Операционная система (ОС) также может быть любой. Главное, чтобы был установлен VPN-клиент. Он перебрасывает виртуальный порт TCP/IP на другую сеть.

Для чего используется

VPN используется в таких случаях:

- чтобы обеспечить работу приложения, IP из другой зоны;

- для анонимности работы в сети;

- чтобы скрыть местонахождение компьютера;

- для доступа к общей сети;

- чтобы получить высокую скорость соединения;

- чтобы избежать различных сбоев;

- чтобы создать каналы, защищенные от хакерских атак;

- для безопасных корпоративных сетей.

Если создать VPN-соединение, интернет станет открытым и безопасным

Можно не переживать, что провайдер или киберпреступник получит доступ к важной информации. VPN ее шифрует

Классификация VPN

VPN классифицируют по нескольким параметрам:

- Уровень защиты среды. Может создаваться исключительно частная сеть, или данные будут дополнительно зашифрованы.

- Способ реализации. Интегрированный или программный вариант.

- Тип протокола. TCP/IP, IPX и AppleTalk.

- Доступность. Платно или бесплатно.

Общепринятая классификация делит VPN на два типа:

- Удаленный доступ. ПК подключается к сети.

- Site-to-site. Соединяет две разные сети.

Хотя некоторые специалисты выделяют еще третий вид — Client/Server VPN. Он используется, когда создается пара сетей. Клиенты подключаются к общему серверу, но передают информацию по своим сетям внутреннего типа.

¿Qué es una VPN PPTP y qué la hace tan popular?

A pesar de que los protocolos VPN más nuevos como OpenVPN,L2TP o IPsec pueden ofrecer una seguridad de red mucho mejor, PPTP sigue siendo uno de los protocolos de red más populares y ampliamente utilizados por ahí.

La razón por la que este protocolo es tan popular es debido a sus velocidades y facilidad de uso.

Dicho esto, a pesar de que PPTP es bastante rápido, fácil de configurar y compatible con una amplia selección de sistemas operativos móviles y de escritorio, tiene algunas vulnerabilidades conocidas.

Pero a pesar de eso, sigue siendo uno de los protocolos VPN más populares en la industria.

He aquí por qué…

- Pptp ha existido durante más de dos décadas.

- La configuración es totalmente simple.

- Diferentes niveles de cifrado para cada aplicación.

- El rendimiento rápido es perfecto para la transmisión.

- PPTP es compatible con Windows, Linux, Mac OS, iOS, Android, Tomato y otros sistemas operativos.

Как пользоваться VPN-сервисом

Одна программа и аккаунт для всех устройств это удобно

NordVPN – настройка сервиса

- Пользоваться VPN от NordVPN можно из любой точки земного шара.

- AES – высокий стандарт шифрования соединения, благодаря длине шифр-ключей в 256 кб, их невозможно расшифровать.

- Наличие функции CyberSec, которая блокирует подозрительные веб-ресурсы.

- Наличие функции Double VPN, которая дает дополнительную защиту соединению, а также шифрует ваш IP-адрес и входящие/исходящие данные.

- Отсутствие логирования, как прописано в политике конфиденциальности – как следствие, кто бы не интересовался вами, он не сможет получить доступ к вашим действиям в интернете.

Настройка VPN-программы на ПК

- Открываем инсталлер, кликаем «Install» и запускаем установку нашего VPN.

- Перед началом использования VPN, необходимо авторизоваться. Вводим данные аккаунта. Бесплатно использовать данный VPN не удастся, позаботьтесь заранее о приобретении NordVPN.

- На данном этапе вам необходимо выбрать страну. Можно воспользоваться возможностью быстрого подключения, и VPN сам найдет подходящую страну. Или же выбрать самостоятельно страну на карте. В блоке справа находятся дополнительные функции VPN для более узконаправленных целей. Так, если вам нужна двойная защита, используйте Double VPN.

- Вот и все! В правом нижнем углу появиться уведомление, что вы используете NordVPN.

Настройка VPN на смартфоне

- Качаем приложение с AppStore / Play Маркет, авторизируемся.

-

Перед началом работы, нужно добавить новую VPN-конфигурацию. За вас это сделает приложение – достаточно нажать «Разрешить», а на андройде поставить галочку в поле «Я доверяю этому приложению» и нажать «ок». Дальнейшие пункты настройки одинаковы для обоих устройств.

Настройка VPN: слева ios, справа android

-

Чтобы подключиться к оптимальному серверу, нажмите «Quick Connect». Или же выберите страну сервера самостоятельно, нажав на точку на карте.

-

Все! Ваш мобильный VPN готов к работе.

Бесплатный VPN встроенный в браузер Opera

Настройка VPN-сервиса в Opera для ПК

- Переходим в меню «настройки» слева на панели.

-

В строку поиска вбиваем VPN и находим нужный раздел.

-

Переключаем тумблер и все, VPN работает! Теперь, чтобы включить и выключить его достаточно кликнуть на значок в адресной строке.

Настройка VPN в Opera на смартфоне

- Скачайте в Play Маркет приложение «Opera с бесплатным VPN».

-

В правом нижнем углу нажмите на значок Оперы, переходим в Настройки.

-

Включаем функцию переключателем и переходим в сам пункт VPN.

-

Снимаем галочку с пункта «Использовать VPN только для приватных вкладок» и по необходимости выключаем «Обходить VPN при поиске».

- Профит! VPN готов к использованию.

Introduction

Microsoft (MS) Point-to-Point Tunneling Protocol (PPTP) is used to enable remote users to connect back to their corporate network in a secured manner across the public Internet. You can allocate a single IP address to a remote location to conserve your public IP addresses. Then, you can allow multiple users to establish PPTP connections simultaneously to the same or to different locations. PPTP was added in Cisco IOS Software Release 12.1(4)T.

For more information, refer to the NAT — Support for PPTP in an Overload (Port Address Translation) Configuration section in the Cisco IOS Software 12.1 T Early Deployment Release Series.