Оглавление

Что такое сканер портов?

Сканер портов относится к программному приложению, которое сканирует сервер на наличие открытых портов. Он позволяет аудиторам и сетевым администраторам проверять сетевую безопасность, в то время как злоумышленники и хакеры используют ее для определения открытых портов для использования или запуска вредоносных служб на компьютере или сервере.

Сканирование портов представляет собой способ определения, какие порты в сети открыты. Поскольку порты на компьютере — это место, где информация отправляется и принимается, сканирование портов аналогично стуку в дверь, чтобы увидеть, находится ли кто-то дома. Выполнение сканирования портов в локальной сети или на сервере позволяет определить, какие порты открыты и находятся в режиме прослушивания (listening) (получения информации), а также выявить наличие таких устройств безопасности, как межсетевые экраны, которые находятся между отправителем и целью. Этот метод известен как дактилоскопия (fingerprinting). Это также полезно для тестирования сетевой безопасности и надежности брандмауэра системы. Благодаря этой функциональности, это также популярный инструмент разведки для злоумышленников, ищущих слабую точку доступа для проникновения в компьютер или сервер.

Порты различаются по своим назначениям. Они пронумерованы от 0 до 65535, но определенные диапазоны используются чаще. Порты с 0 по 1023 идентифицируются (https://ru.wikipedia.org/wiki/Список_портов_TCP_и_UDP), как «общеизвестные порты» или стандартные порты и были назначены для определенных служб, агентством по присвоению номеров в Интернете (IANA). Некоторые из наиболее известных портов и назначенных им служб включают в себя:

- Порт 20 (UDP) — протокол передачи файлов (FTP) для передачи данных

- Порт 22 (tcp) — протокол Secure Shell (SSH) для безопасного входа, FTP и переадресации портов

- Порт 23 (tcp) — протокол Telnet для не зашифрованных текстовых коммутаций

- Порт 53 (UDP) — Система доменных имен (DNS) переводит имена всех компьютеров в Интернете в IP-адреса

- Порт 80 (tcp) — Всемирная паутина HTTP

Сканирование сети с помощью Nmap.

Nmap (Network Mapper) – универсальная программа для сканирования сети. Большой плюс в том, что она применима как на Windows , так и на Linux-системах. Nmap можно использовать как для помощи в администрировании сети, так и для проверки сети на уязвимости, узнать как порты открыты и что можно узнать по данным портам. В данной статье мы расскажем про наиболее интересные команды, которые могут вам пригодиться.

Nmap показывает состояния по портам: open – порт открыт для определенного сервиса или приложения; filtered – порт блокируется фаерволлом; closed – порт закрыт; unfiltered – невозможно точно определить статус порта;

Перейдем к самим командам и ключам Nmap на примерах.

Для примера мы находимся в локальной сети 192.168.0.0/24 и будем ее сканировать, но так же можно сканировать любой внешний адрес или доменное имя. Установка namp командой:

Сканирование с помощью NMAP.

Сканируем подсеть на c выводом состояния подключений на каждом ip-адресе. Если в момент сканирования нажать “Пробел”, то видим в процентах сколько уже про сканировано.

Если нам нужно отобразить только адреса в состоянии UP, то команда будет выглядеть следующим образом:

Команда nmap с ключом -sL сканирует заданную подсеть и выводит информацию о обнаруженных активных хостах в виде списка. Можно также сканировать несколько подсетей одной командой, например подсети 192.168.0.0/24 и 10.34.100.0/24

либо, первые 100 адресов подсети 192.168.0.0/24

Если задать ключ -sP, то nmap выводит более подробную информацию о ip-адресе в виде:

Мы можем также узнать операционную систему узла 192.168.0.50, через команду:

Сканирование по портам с помощью NMAP.

Можно указать диапазон портов, например 1000-1010 для сканирования адреса 192.168.0.100:

если мы хотим просканировать только tcp-порты, то используем перед портами T:, если UDP-порты, то пишем U:. Например, сканируем только порты U:53, T:23,22 для хоста 192.168.0.0/24:

либо с именем сервиса-порта:

Ключ “-p-” сканировать все 65 тысяч портов, по-умолчанию сканируется только около 1000-топ портов.

Как узнать информацию о запущенных сервисах на сайте или узле локальной сети?

Для поиска информации о сервисах используется ключ -sV.

Который расскажет нам историю про порт (80/tcp), состояние порта (open, closed), имя сервиса (http) и его версию (nginx). Если вводить команду nmap 192.168.0.201 без каких-либо ключей, то мы видим почти одинаковый вывод как и с ключом -sV, только без колонки VERSION.

Показать только открытые порты.

Работа NMAP со скриптами.

У NMAP есть стандартная библиотека скриптов, через которые можно прогнать определенный хост. Скрипты можно увидеть командой:

Как использовать библиотеку скриптов в nmap? Через предыдущую команду мы видим в списке скрипт vnc-brute.nse, который по своей библиотеке будет перебирать учетные записи(логи-пароль) для получения доступа к узлу. Например командой

мы определили, что у хоста открыт порт 5801 и относится к сервису VNC. Теперь прогоним стандартный скрипт для vnc на наличие уязвимости либо командой:

0, которая прогонит адрес всеми скриптами в библиотеке, или

Обновить базу скриптов можно командой:

Далее примеры nmap и возможности коротко, сборки с интернета:

-p- сканирует весь диапазон портов; -PS80,443 доступность адреса только если проходит ping по доступности tcp-портов 80,; -n не делать DNS-resolve; -T4 – быстрое сканирование; -vvv – порты будут отображаться в онлайн-режиме сканирования, а не по окончанию; — reason – выясняет почему nmap вывел порт в определенном состоянии

сканируем случайные 10 адресов по 22 порту; -PN пропускаем обнаружение хостов.

сканер по портам 22,80,443 50 адресов с выводом информации о работающей службе по данным портам.

показывает трасировку до хоста.

Дополнительные ключи для обходи систем защиты: -f; –mtu : Фрагментировать пакеты (опционально с заданным значением MTU). -D : Маскировка сканирования с помощью фиктивных хостов. -S : Изменить исходный адрес. -e : Использовать конкретный интерфейс. -g/–source-port : Использовать заданный номер порта. –data-length : Добавить произвольные данные к посылаемым пакетам. –ip-options : Посылать пакет с заданным ip опциями. –ttl : Установить IP поле time-to-live (время жизни). –spoof-mac : Задать собственный MAC адрес. –badsum: Посылать пакеты с фиктивными TCP/UDP контрольными суммами.

Как узнать внешний IP адрес компьютера?

Свой внешний IP адрес вы можете увидеть прямо здесь:)

На самом деле довольно легко узнать внешний IP-адрес с помощью различных сервисов в интернете, которые можно найти в поисковиках по запросам «мой внешний IP», «мой IP». Приведу несколько примеров:

internet.yandex.ru 2ip.ru myip.ru xtool.ru/ip/ www.whatismyip.com

Ваш внешний IP адрес обычно отличается от вашего внутреннего локального IP адреса. Они могут совпадать, если вы подключили так называемый белый IP у своего провайдера и воткнули кабель не в роутер, а напрямую в компьютер. Тогда они будут равны. Но чаще всего провайдер выдает серый IP, то есть один адрес на определенную группу пользователей. Также вносят разнообразие различные роутеры/маршрутизаторы, которые могут стоять у самих пользователей.

Программы для отображения внутренних IP

При настройке сети администраторам часто нужно посмотреть все IP-адреса в локальной сети и как можно быстро и для большого количества устройств. С этой целью они в своей работе используют программы, которые называются сетевыми сканерами.

Advanced IP Scanner

Программа пользуется заслуженной популярностью у сетевых администраторов. Среди ее достоинств выделяют:

- быстроту работы;

- возможность управления удаленными компьютерами;

- бесплатное распространение.

Обратите внимание! Из минусов называют невозможность слежения за выбранными устройствами

«10-Страйк: сканирование сети »

Плюсами этой платной программы являются:

- удобный русскоязычный интерфейс;

- широкий функционал с возможностью диагностики сети;

- удобная работа с удаленными компьютерами.

Обратите внимание! К недостаткам программы относят высокую цену

Free IP Scanner

Многие администраторы предпочитают работать с этой бесплатной программой. Кроме скорости многопоточного сканирования, удобного интерфейса, небольшой нагрузки на ЦП, программа привлекает возможностью гибких настроек под потребности пользователя. Но на старых компьютерах программа может работать медленно .

MyLanViewer

Администраторы отмечают широкую функциональность программы для поиска сетевых адресов при малом объеме и низкой нагрузке на процессор. Для некоторых пользователей неприемлем англоязычный интерфейс и высокая цена.

Основные команды cmd в Windows

4 минуты чтения

Операционная система Microsoft Windows невероятно распространена и каждому администратору приходится с ней сталкиваться. Поэтому мы решили собрать список основных команд для командной строки CMD которые пригодятся при настройке и траблшутинге сети.

Команды CMD

Ping — Конечно же пинг! Самая используемая утилита, отправляющая ICMP пакеты для проверки доступности узла на другой стороне. Показывает ответы, время за которое пакеты были доставлены и TTL (Time To Live), а по окончанию показывает статистику. По умолчанию высылается 4 пакета, и увеличить их количество можно добавив в строку –n число_пакетов, либо запустив непрерывный пинг набрав –t. Помимо этого есть параметр –l размер_пакета, позволяющий изменить размер отправляемого пакета.

Подробную информацию обо всех параметрах, которые можно использовать с командой можно узнать, введя /? после самой команды. Это работает и для других команд.

Tracert — Trace route как и ping позволяет определить доступность удаленного узла, однако она отображает в выводе все маршрутизаторы, через которые проходил пакет. При выполнении этой команды высылается ICMP пакет, с TTL=1, и после того как первый маршрутизатор отбросит пакет, будет выслан пакет с TTL увеличенным на 1, и так далее, пока не будет достигнет пункт назначения, либо пока TTL не станет равным 30.

Pathping — Эта команда аналогично команде tracert выполняет трассировку, дополнительно показывая статистику по задержкам и потерям на промежуточных узлах.

Ipconfig — Эта команда отображает текущие настройки протокола TCP/IP – IP адрес, маску, шлюз. Для отображения полной информации сетевого адаптера нужно добавить после команды параметр /all – теперь можно узнать mac-адрес, адрес DHCP сервера и многое другое. Для просмотра всех ключей можно воспользоваться параметром /?. Так же могут быть полезными параметры /release для отмены сетевых настроек, полученных по DHCP, /renew для обновления конфигурации сетевого адаптера по DHCP и /flushdns для очистки DNS кэша.

Getmac – эта команда используется для определения MAC-адреса компьютера. Использование этой команды отображает MAC-адрес сетевых адаптеров устройства.

Nslookup — Name Server Lookup. Используется для того чтобы определить IP-адрес по доменному имени.

Netstat – эта команда показывает состояние входящих и исходящих TCP соединений. Если мы используем команду с параметром –r, то она выведет нам таблицы маршрутизации, а использовав параметр –s мы получим статистику по протоколам

Netsh – Net Shell, сетевая оболочка. Используется для локальной или удаленной настройки сетевых параметров. После ввода команды строка переходит в режим оболочки, внутри которой можно ввести /? и увидеть все доступные настройки. Внутри каждой команды таким способом можно посмотреть список доступных подкоманд.

Возможности этой команды действительно обширны. Мы можем при помощи нее конфигурировать ip-адреса, маски, шлюзы, dns и wins сервера, включать и отключать сетевые интерфейсы, просматривать сетевые настройки, а также сохранять и восстанавливать конфигурацию сетевых интерфейсов

Например, мы можем указать статический адрес для интерфейса:

Net view – отображает имена компьютеров в текущем домене

Arp – команда для просмотра записей в arp таблице. Для просмотра текущих записей используется ключ –a. Для удаления записи из таблицы используется ключ –d интернет_адрес . Если нужно удалить все записи, то вместо адреса нужно поставить звездочку (*).

Hostname – показывает имя компьютера.

NbtStat — отображение статистики протокола и текущих подключений TCP/IP с помощью NBT (NetBIOS через TCP/IP).

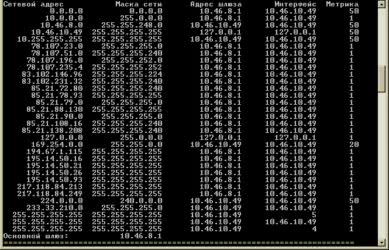

Route – команда для обработки таблиц сетевых маршрутов. Показывает текущую таблицу, имеется возможность добавлять и удалять маршруты. Чтобы вывести все содержимое таблицы маршрутизации нужно набрать команду route print.

Telnet – клиент сервера Telnet для подключения к удаленным хостам.

Внимание: по умолчанию telnet не установлен. Чтобы установить его из командной строки нужно выполнить команду pkgmgr /iu:»TelnetClient». Для подключения используем команду так: telnet ip-адрес порт

Для подключения используем команду так: telnet ip-адрес порт

Также эту команду можно использовать для проверки доступности порта на узле – если команда выдает ошибку, то значит порт закрыт, а если появляется приглашение или окно становится пустым – то открыт.

Зачем знать свой IP

Рядовому пользователю — практически незачем. Для него вопрос, как узнать IP-адрес компьютера в локальной сети, возникает крайне редко. А вообще эту цифровую комбинацию требуется находить при настройке или перенастройке «локалки». Внешний адрес иногда требуется знать при подозрении на несанкционированный доступ к личным данным — электронной почте, аккаунту соцсетей и т. п. IP последнего входа на таких сайтах сохраняется, и можно увидеть, с верного ли адреса заходили на ресурс.

Обратите внимание! Также знать свой айпи адрес потребуется тем, кто держит сервер для подключения его к домену

Как узнать IP адрес Windows XP?

Хоть старушка Windows XP уже и не пользуется особым спросом в современном мире, тем не менее, я лично знаю тех, кто до сих пор на ней сидит и пока хорошо себя чувствует:) Поэтому для пользователей XP я тоже напишу инструкцию, так как там есть некоторые нюансы.

Если значок двух компьютеров в правом нижнем углу отображается, то нажимаем правой кнопкой мыши на значке и выбираем ‘Состояние’.

Откроется окошко состояния. Переключитесь с вкладки ‘Общая’ на вкладку ‘Поддержка’. И тут мы можем узнать локальный IP адрес, маску подсети и основной шлюз. Если нужны подробности, нажмите на одноименную кнопку.

Но что делать, если значка сети нет в трее? По умолчанию, Windows XP скрывает сетевое подключение, если оно успешно установлено. Давайте найдем, где оно прячется.

Заходим в Пуск -> Панель управления. Если выбран классический вид отображения, то ищем пункт ‘Сетевые подключения’. Если вид по категориям, то заходим в ‘Сеть и подключение к Интернету’, находим ссылку ‘Сетевые подключения’.

В списке сетей кликаем правой кнопкой мыши по названию сети (обычно называется ‘Подключение по локальной сети’), выбираем ‘Состояние’. И там во вкладке ‘Поддержка’ смотрим внутренний IP адрес компьютера. А еще можно заставить отображаться значок сети в трее постоянно, если зайти в ‘Свойства’, как показано ниже…

… и поставить галочку на пункте ‘При подключении вывести значок в области уведомлений’. Затем ОК и значок теперь постоянно будет на виду.

Способ 2. Как узнать IP адрес через командную строку?

Открываем окно Выполнить (Win+R), пишем cmd и нажимаем Enter. Вводим команду ipconfig и снова Enter. Для более подробных сведений запустите команду с параметром /all, как показано на скриншоте.

Чтобы сохранить сетевые настройки в текстовый файл ip.txt введите команду:

ipconfig /all > ip.txt

IP адрес и все остальные значения, вместо вывода на экране будут отправлены прямо в файл ip.txt, благодаря спецоператору ‘>’. Если задано просто имя файла — то он будет сохраняться в каталоге, который указан в командной строке в левой части приглашения. В примере на скриншоте, этот путь равен ‘C:Documents and SettingsUser’, где и следует искать ip.txt после выполнения команды.

Если указать абсолютный путь типа C:/ip.txt, то может возникнуть отказ в доступе, особенно в современных версиях Windows, так что имейте это в виду.

Как просканировать вашу локальную сеть с помощью терминала на MacOS

Терминал в macOS — это удобный инструмент, которым пользуются немногие.

Здесь мы покажем вам, как вы можете использовать Терминал в macOS для сканирования вашей локальной сети для поиска неисправностей, обслуживания и общего любопытства.

Он работает немного иначе, чем утилиты Linux, с некоторыми флагами в различных случаях, так что не думайте, что навыки Linux будут точными в macOS.

Если у вас установлен Homebrew, запустите

это позволит скачать и установить nmap и все необходимые зависимости.

Сканирование с помощью Nmap

Nmap создан для сканирования предоставленного имени хоста или сетевого адреса и возврата списка открытых портов.

Название расшифровывается как «network mappe», но больше похоже на маппер портов.

Самый простой способ запустить nmap — это указать IP-адрес или диапазон IP-адресов в качестве цели; замените его соответствующим IP-адресом для сканирования в локальной сети.

Эта конкретная команда сканирует образовательный тестовый сервер nmap по адресу scanme.org.

Для поиска открытых портов на диапазоне IP-адресов используйте косую черту.

Это сканирует определенный IP-адрес для операционной системы (-O). Опять же, это должно быть запущено с sudo.

Если вы хотите запустить nmap немного хитрее, используйте флаг -sS:

Это придаст эффект принудительного «полуоткрытого» сканирования.

Система отправляет пакет TCP SYN, чтобы проверить, открыт ли порт, но не отвечает пакетом ACK при получении утвердительного ответа.

Таким образом, удаленный сервер, вероятно, не будет регистрировать сканирование.

Флаг -sS и другие параметры режима сканирования должны запускаться с помощью sudo.

Например, переключатель режима -sP будет сканировать IP-адреса, но не порты, действуя примерно так, как описано ниже.

Чтобы получить более подробные результаты, добавьте тег -vv или -v3.

Это включит более подробные уровни ведения журнала, производя более читаемый, но более длинный стандартный вывод.

В зависимости от того, что вы ищете, эти флаги могут помочь вам найти его.

Конечно, вы всегда можете направить результаты nmap в grep для поиска конкретных результатов.

Например, если вы хотите проверить только порт 22, вы можете выполнить следующую команду:

Сканирование активных IP-адресов вашей локальной сети с помощью arp

ARP сканирует вашу локальную сеть на наличие подключенных устройств.

Поскольку arp предназначен для создания и изменения протоколов разрешения адресов, он имеет ограниченные инструменты, доступные для сканирования вашей сети.

Но он поставляется на каждом Mac, и это быстрый способ получить конкретную информацию.

Чтобы увидеть список всех отвечающих устройств, подключенных в данный момент к вашей сети, откройте терминал и запустите:

Заключение

Самым мощным инструментом для сканирования вашей локальной сети в macOS является nmap.

arp также полезен для запуска пинга в сети.

ipconfig может сообщать о результатах для определенного интерфейса, но более полезен для сообщения информации об интерфейсе, чем сканирование сети.

Методы сканирования портов

Сканирование портов отправляет тщательно подготовленный пакет на каждый номер порта назначения. Основные методы, которые может использовать программное обеспечение для сканирования портов:

Ваниль (Vanilla) — самый простой скан; попытка подключиться ко всем 65 536 портам по по очереди. Ванильное сканирование — это полное сканирование соединения, то есть оно отправляет флаг SYN (запрос на подключение) и после получения ответа SYN-ACK (подтверждение подключения) отправляет обратно флаг ACK. Этот обмен SYN, SYN-ACK, ACK включает квитирование TCP. Полное сканирование подключений является точным, но очень легко обнаруживается, поскольку все подключения всегда регистрируются брандмауэрами.

- Сканирование SYN (SYN Scan) — также называется полуоткрытым сканированием, оно только отправляет SYN и ожидает ответа SYN-ACK от цели. Если ответ получен, сканер никогда не отвечает. Так как соединение TCP не было установлено, система не регистрирует взаимодействие, но отправитель узнал, открыт порт или нет.

- Сканирование XMAS и FIN (XMAS and FIN Scans) — набор сканирований, используемых для сбора информации без регистрации в целевой системе. При сканировании FIN незапрошенный флаг FIN (обычно используемый для завершения установленного сеанса) будет отправлен на порт. Ответ системы на этот случайный флаг может показать состояние порта или брандмауэр. Например, закрытый порт, который получает незапрошенный пакет FIN, ответит пакетом RST (мгновенный прерывание), но открытый порт проигнорирует его. Сканирование XMAS просто отправляет набор всех флагов, создавая бессмысленное взаимодействие. Ответ системы может быть интерпретирован для лучшего понимания портов системы и брандмауэра.

- Сканирование отказов FTP (FTP Bounce Scan) — позволяет замаскировать местоположение отправителя путем пересылки пакета через FTP-сервер. Это также предназначено для отправителя, чтобы остаться незамеченным.

Сканирование развертки (Sweep scan) — пингует один и тот же порт на нескольких компьютерах, чтобы определить, какие компьютеры в сети активны. Это не раскрывает информацию о состоянии порта, а сообщает отправителю, какие системы в сети активны. Таким образом, его можно использовать как предварительное сканирование.

Использование утилиты Angry IP Scanner

Angry IP Scanner — это бесплатное решение по сканированию портов компьютера или сервера.

Установка Angry IP Scanner очень тривиальная ,на этом я останавливаться не буду, от вас потребуется везде нажать далее. Открываем ваш сканер портов. Я это буду делать на своем тестовом контроллере домена. Когда вы откроете свой сканер портов, у вас будет форма выбора диапазона IP адресов в вашей локальной сети. Так же вы можете указать список адресов из текстового файла.

Структура такого файла представлена на картинке, тут ip-адреса идут с новой строки.

Наш сканер открытых портов начнет планомерно проверять каждого участника. Цветовое обозначение узлов:

- Синий цвет означает, что данный хост доступен, но для него не заданы порты сканирования, об этом так же говорит статус «Ports n/s (Not/Scan)»

- Зеленый цвет, что хост доступен и для него определены порты для сканирования

- Красный цвет — не доступен

Настроим диапазон портов, которые я бы хотел проверить на предмет их прослушивания. Для этого нажмите значок шестеренки. В открывшемся окне перейдите на вкладку порты. В поле выбора порта укажите диапазон, в моем примере, это будет диапазон от 1 до 1024. Именно его мы и будем проверять.

У вас в столбце Ports изменится значение, нажимаем кнопку «Старт».

Начинается процесс обращения к портам, хочу отметить, что сама процедура не быстрая и идет в 100 потоков, но так же у каждой операционной системы свои лимиты и тайминги. В итоге вы увидите в столбце Ports список портов, которые прослушивает ip адрес сервера, к которому было обращение. Мы таким образом определяли порты Active Directory. Angry IP Scanner имеет и дополнительные встроенные утилиты, кликните правым кликом по нужному хосту и из пункта «Открыть» вы можете увидеть их:

- Windows Shares — будет открыт проводник с сетевыми шарами сервера

- Web Browser — откроет в браузере 80 порт для данного хоста

- FTP — попробует подключиться к FTP

- Telnet

- Ping — будет открыта командная строка в которой будет запущен пинг

- Trace route — запуск в командной строке утилиты tracert

- Geo Locate

- Email sample

Еще интересным моментом у Angry IP Scanner может выступать добавление дополнительных полей. Для этого нажмите кнопку в виде параллельных палочек. В открывшемся окне с помощью стрелок переместите нужные поля. Я для примера добавил TTL и MAC Address.

При необходимости программа сканера портов легко может экспортировать полученные данные в текстовый файл для дальнейшего изучения. Сделать это можно из меню «Сканирование» или нажатие клавиш Ctrl+S.

Отчет будет выглядеть вот в такой форме.

Возможность узнать IP-адрес чужого компьютера в локальной сети

Кроме IP каждому компьютеру может быть присвоен еще один идентификатор — имя (или доменное имя). Этот параметр не должен быть длиннее 15 символов, и в нем нельзя использовать некоторые знаки препинания. В остальном ограничений нет. Имя нужно для удобства построения сети, чтобы было проще узнавать, с каким компьютером имеет дело администратор. В офисах чаще всего компьютеру присваивается имя реального пользователя или название рабочего места, в домашних сетях — абсолютно любое сочетание букв и цифр.

Другая возможность использовать имя — определение IP удаленного компьютера. Для этого нужно запустить проверку связи с этим устройством. Потребуется вызвать консоль и ввести команду «ping ИМЯ_КОМПЬЮТЕРА». В ответ компьютер выдаст сведения о качестве связи и искомый адрес.

Обратите внимание! Если имя компьютера неизвестно, то единственное возможное действие — получение списка адресов всех устройств, подключенных к сети, командой «arp -a». Получив список, вычислять нужный элемент сети придется самостоятельно

Как узнать частный IP-адрес своего компьютера

Для этого существует несколько путей:

Командная строка

В командной строке следует набрать «ipconfig». После нажатия ввода компьютер выдаст требуемый IP и еще некоторую информацию.

Важно! «Добираться» до командной строки в разных версиях Виндовс придется различными путями. В Win XP, например, следует нажать «Пуск» — «Выполнить»

Но для всех ОС имеется универсальное сочетание клавиш Win+R, запускающее искомую строку.

Панель управления

Сначала следует зайти в панель управления через меню Пуск. Дальше действовать в зависимости от настроек интерфейса:

- в режиме отображения пунктов по категориям — выбрать «Сеть и Интернет» — «Просмотр состояния сети и задач»;

- в режиме отображения крупных значков — «Центр управления сетями».

В колонке слева выбрать «Изменение параметров адаптера », после чего будет доступен список сетевых подключений. Выбрать из него нужное соединение, левой клавишей мыши вызвать меню, выбрать пункт «Состояние». В появившемся окне нажатием кнопки «Сведения » открыть окно информации, в котором и будет отображаться искомый адрес.

Важно! Таким образом можно получить сведения и о «белом » IP, выбрав в списке компьютерную сеть, подключенную к Интернету

Свойства локальной сети

В области уведомлений (в правом нижнем углу монитора рядом с часами) с помощью щелчка ПКМ на значке сетевых подключений перейти в центр доступных подключений. Войти в раздел изменения состояния адаптера, выбрать нужную сеть. Щелчком ПКМ вызвать выпадающее меню, выбрать раздел «Свойства». Для чтения сведений об IP нужно выбрать строку протокола Интернета версии 4, после чего нажать кнопку «Свойства». Далее возможны два варианта:

- Адрес назначен автоматически. Его можно только посмотреть и только в том случае, если сетевое соединение активно.

- Адрес назначен вручную. Тогда просмотр доступен и в автономном режиме, а также разрешено редактирование этого параметра.

Важно! Изменять значение адреса можно только в том случае, если есть уверенность в осознанности своих действий. В противном случае это может привести к неработоспособности сетевого подключения

Что такое IP-адрес и для чего он нужен

Когда много лет назад компьютеры начали объединять в сети с числом устройств больше двух, встал вопрос об идентификации элементов, связанных между собой. Как передать данные именно тому устройству, для которого они предназначены? Как найти это устройство среди остальных? Вопрос решился присвоением каждому элементу своего уникального номера — IP-адреса (Internet Protocol Address). Неоднократно видоизменившись, система работает до сих пор.

Виды IP

Адреса классифицируют по разным критериям. Один из вариантов:

- статический IP, назначаемый раз и навсегда при организации сети. Такое цифровое сочетание прописывается вручную;

- динамический IP присваивается автоматически каждый раз заново при подключении устройства к Сети.

Можно категорировать IP по иерархии. Для локальной (например, домашней сети) с выходом в Интернет это будет выглядеть так:

- внешний адрес (публичный, «белый ») – это адрес устройства, непосредственно подключенного к Интернету (роутера);

- внутренний адрес (частный, «серый») — IP всех устройств (компьютеров, смартфонов, принтеров), соединенных в «локалку » и имеющих доступ к Глобальной сети через роутер.